Les e-mails entrants Microsoft 365 ne répondant pas aux critères DMARC n'étaient pas rejetés, même avec une stratégie DMARC définie sur « p=reject ». Cette mesure visait à éviter le blocage d'e-mails légitimes susceptibles d'être perdus lors de la transmission en raison des politiques de sécurité de l'expéditeur.

Points clés à retenir

- Microsoft 365 ne rejette pas les messages DMARC qui échouent afin de ne pas bloquer les messages légitimes.

- Le fait de marquer comme spam les messages DMARC qui n'ont pas abouti permet aux utilisateurs de recevoir des courriels potentiellement importants.

- La création d'une liste d'expéditeurs sûrs permet de s'assurer que des courriels légitimes parviennent à votre boîte de réception.

- Les règles de transport peuvent être configurées pour quarantine ou avertir des courriels entrants non autorisés.

- Les politiques DMARC définies sur "p=reject" peuvent entraîner la perte de courriers électroniques légitimes si elles ne sont pas correctement configurées.

Pourquoi Microsoft 365 n’a-t-il pas rejeté les e-mails d’échec DMARC ?

Microsoft 365 n'a pas rejeté les e-mails qui échouent à la vérification DMARC afin de :

- Éviter les faux négatifs qui peuvent résulter de scénarios de transfert d'e-mails et de l'utilisation de listes de diffusion.

- Éviter que des courriels légitimes soient rejetés en raison de problèmes de configuration du côté de l'expéditeur.

De ce fait, l'équipe de sécurité de messagerie de Microsoft 365 a jugé préférable de marquer les messages comme spam plutôt que de les rejeter catégoriquement. Les utilisateurs peuvent toujours utiliser Microsoft pour recevoir ces e-mails dans leur boîte de réception :

- Création d'une liste d'expéditeurs sûrs

- Création d'une règle de transport, également connue sous le nom de règle de flux de courrier Exchange.

Si le fait que vos courriels légitimes échouent à la vérification DMARC peut être inquiétant, cette tactique peut faire en sorte que des courriels malveillants échappent aux vérifications DMARC et se retrouvent dans les boîtes de réception des utilisateurs.

Vous pouvez consulter ce document en cliquant sur Microsoft 365 pour la configuration de DMARC entrant dans leur plateforme Exchange Online

Simplifiez la sécurité avec PowerDMARC !

Comment créer une règle de transport Microsoft 365 pour Quarantine e-mails entrants non autorisés ?

Pour répondre à ces préoccupations concernant le déploiement de DMARC dans Office 365, nous pouvons créer une règle Exchange Mail Flow/ Transport en utilisant l'en-tête du message de l'expéditeur.

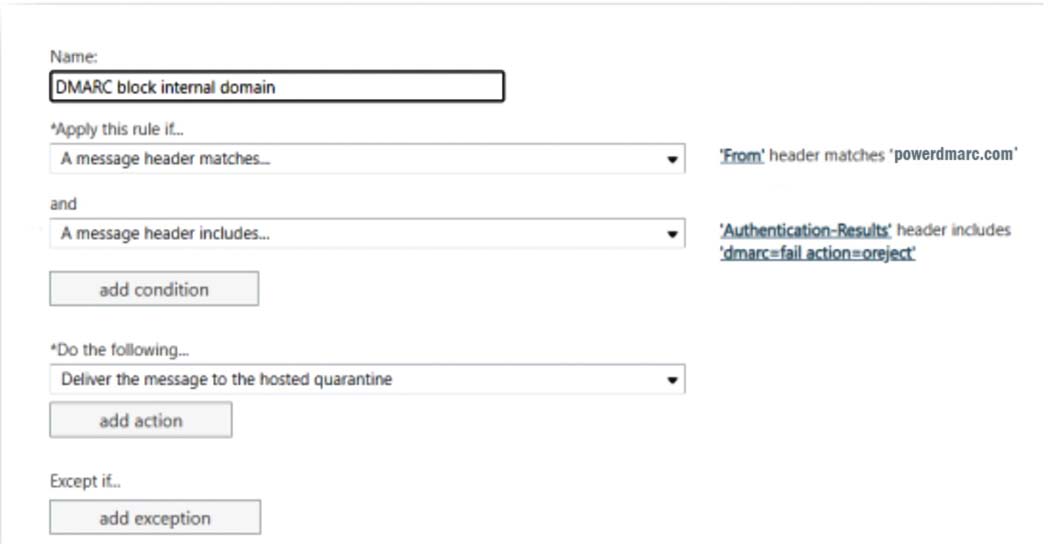

Cas 1 : Mise en place d'une règle de transport pour Quarantine courriers électroniques entrants provenant de domaines internes

Si le courrier est reçu par des domaines internes dans l'adresse "From", nous pouvons mettre en place une règle de transport pour quarantine courriels quarantine . Le courriel sera ainsi placé dans le dossier de quarantine l'utilisateur au lieu de sa boîte de réception.

La règle vérifie :

- Si le champ "From" correspond à votre propre domaine

- Si DMARC échoue pour le message

Cela permettrait de déterminer les mesures à prendre.

Note : Avant de configurer cette règle, il est recommandé de la déployer sur une base d'utilisateurs restreinte afin de tester le terrain avant de procéder à un déploiement à grande échelle. Assurez-vous que vos expéditeurs autorisés passent DMARC, car un échec serait le signe d'une mauvaise configuration et pourrait entraîner la perte d'e-mails légitimes.

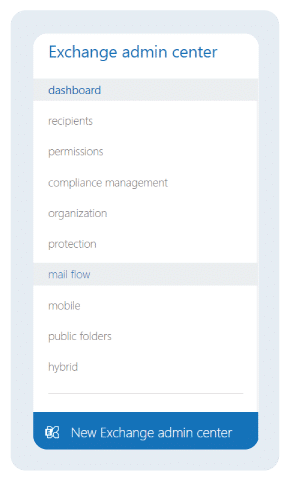

Pour configurer la règle, suivez les étapes ci-dessous :

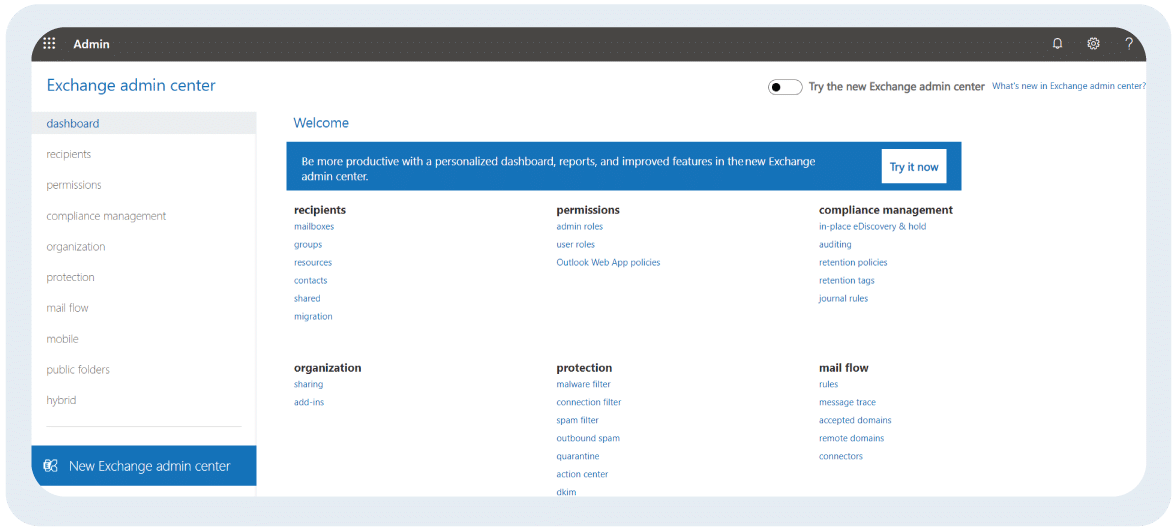

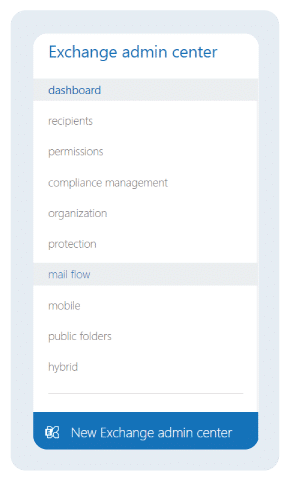

- Connectez-vous à votre centre d'administration Exchange Online

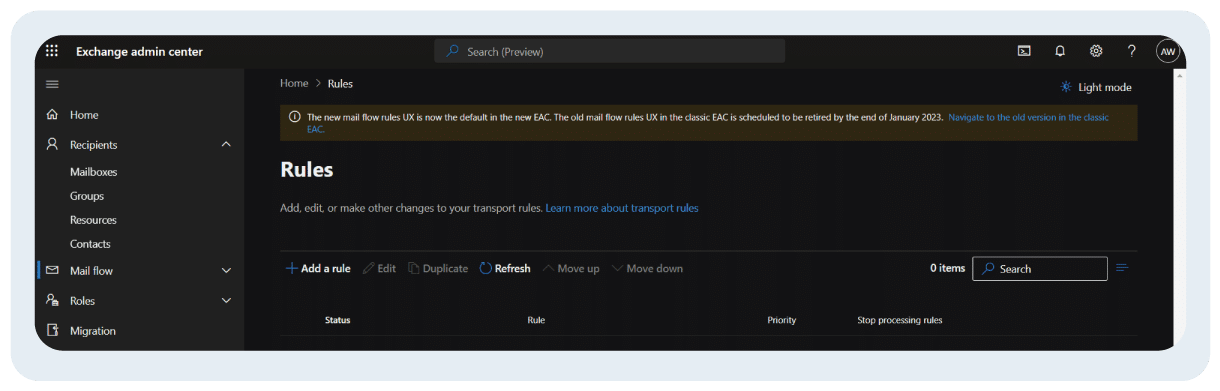

- Allez dans Flux de courrier > Règles

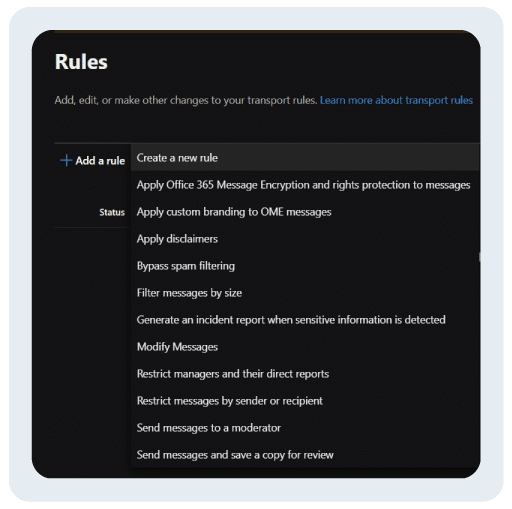

- Créez une nouvelle règle en sélectionnant l'icône Ajouter > Créer une nouvelle règle.

- Définir "Faire correspondre l'adresse de l'expéditeur dans le message" à "En-tête".

- Dans Appliquer cette règle si..., vous pouvez sélectionner la condition à laquelle vous voulez appliquer cette règle dans le menu déroulant. Ici, nous voulons configurer la règle si le résultat de l'authentification DMARC est "fail" et si le domaine "From" correspond à votre propre nom de domaine.

- Dans Faites ce qui suit..., vous pouvez maintenant sélectionner votre action et la régler sur "Livrer le message à la quarantinehébergée"

- Cliquez sur Enregistrer

Cas 2 : Mise en place d'une règle de transport pour Quarantine courriels entrants provenant de domaines externes

Si vous recevez des courriels provenant de domaines qui n'appartiennent pas à votre organisation (domaines externes) et qui ne répondent pas aux critères DMARC, vous pouvez mettre en place une clause de non-responsabilité qui avertira les utilisateurs d'une éventuelle tentative d'hameçonnage ou d'une intention malveillante.

Remarque : L'ajout d'une clause de non-responsabilité pour les domaines externes qui échouent à la procédure DMARC peut être utile si vous ne souhaitez pas interdire purement et simplement les courriers électroniques. Le plus souvent, des protocoles mal configurés du côté de l'expéditeur peuvent contribuer à l'échec des contrôles d'authentification.

Pour configurer la règle, suivez les étapes ci-dessous :

- Connectez-vous à votre centre d'administration Exchange Online

- Allez dans Flux de courrier > Règles

- Créez une nouvelle règle en sélectionnant l'icône Ajouter > Créer une nouvelle règle.

- Définir "Faire correspondre l'adresse de l'expéditeur dans le message" à "En-tête".

- Dans Appliquer cette règle si..., vous pouvez sélectionner la condition à laquelle vous voulez appliquer cette règle dans le menu déroulant. Ici, nous voulons configurer la règle si le résultat de l'authentification DMARC est "fail".

- Dans la section Faire ce qui suit..., vous pouvez maintenant sélectionner votre action et la définir comme "Ajouter la clause de non-responsabilité..." et ajouter la clause de non-responsabilité de votre choix.

- Vous pouvez maintenant ajouter une exception à cette règle, par exemple si l'en-tête "From" correspond à votre nom de domaine.

- Cliquez sur Enregistrer

Comment créer une règle de transport Microsoft 365 pour rejeter les courriels entrants non autorisés ?

- Connectez-vous à votre centre d'administration Exchange Online

- Allez dans Flux de courrier > Règles

- Sélection de + Ajouter une règle

- Cliquez sur Créer une nouvelle règle dans le menu déroulant

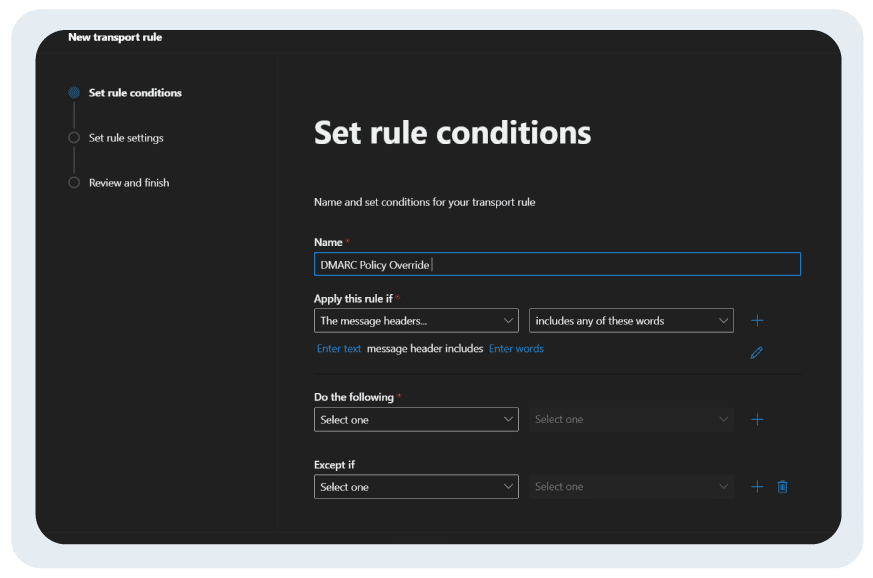

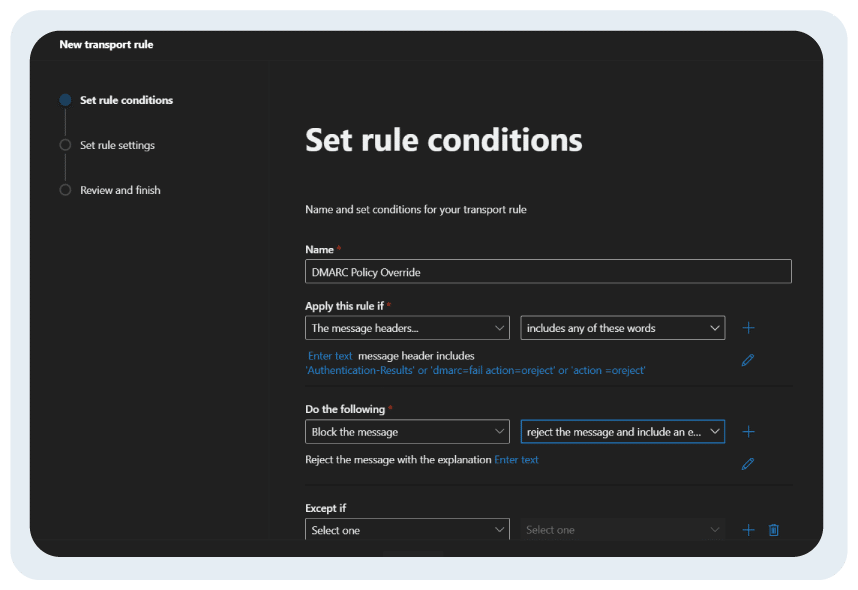

- Nommez votre règle de flux de courrier. Par exemple : Contournement de la politique DMARC

- Sous "Appliquer cette règle si"sélectionnez "les en-têtes du message contiennent l'un des mots suivants"

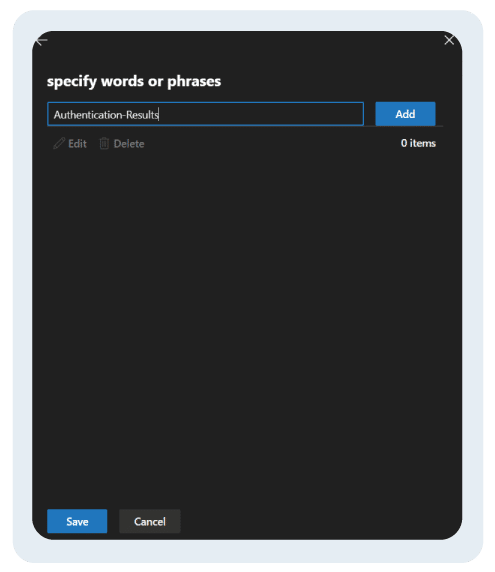

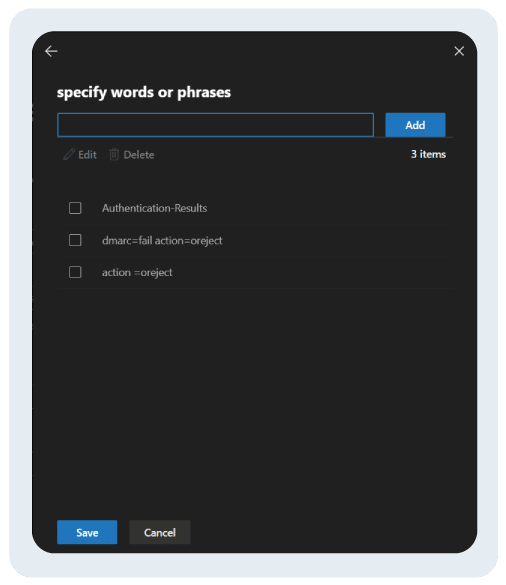

- Cliquez maintenant sur "Entrer le texte"dans le texte surligné en bleu et sélectionnez "Résultats de l'authentification"

- De même. Cliquez sur "Entrer des mots"dans le texte surligné en bleu et sélectionnez l'option de votre choix ou toutes les options.

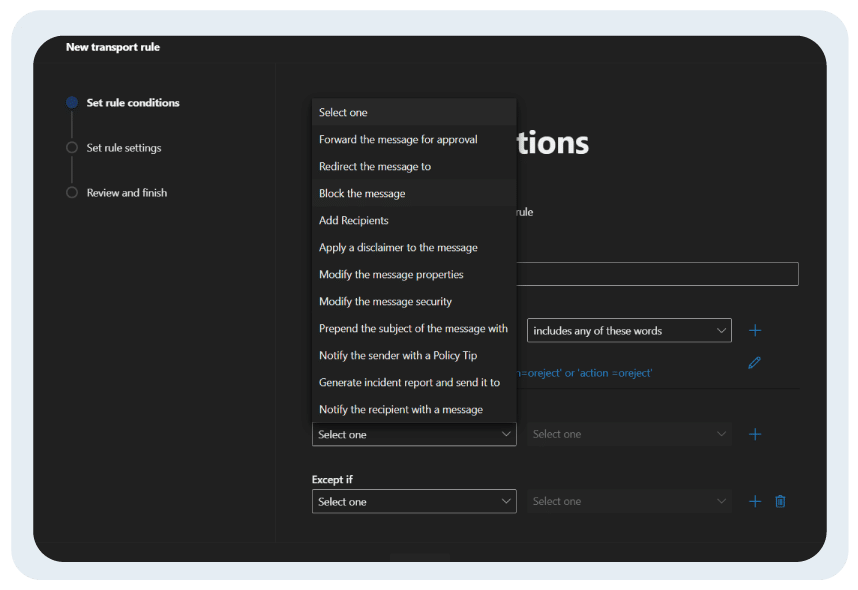

- Sous "Faites ce qui suit"sélectionnez "Bloquer le message"

- Choisissez ensuite "rejeter le message et inclure une explication"

Enregistrez la règle de flux de courrier. Le traitement des modifications peut prendre quelques minutes, et le tour est joué !

Microsoft annonce une nouvelle approche de gestion des politiques : mise à jour le 20 juin 2023

En juin 2023, Microsoft a annoncé des changements importants dans la gestion des politiques DMARC pour les services grand public (live.com / outlook.com / hotmail.com) :

- Si un expéditeur a configuré une politique DMARC appliquée ou « rejeter » ou « quarantine Microsoft respectera la politique de l'expéditeur en rejetant ou en mettant en quarantaine les e-mails qui échouent à l'authentification DMARC, au lieu de les livrer.

- Une fois l'action entreprise, Microsoft enverra un rapport de non-remise (NDR) à l'expéditeur avec un message d'erreur : « 550 5.7.509 : Accès refusé, l'envoi du domaine example.com ne passe pas la vérification DMARC et a une politique DMARC de rejet ».

Remarque : Pour les clients Entreprise, Microsoft 365 respecte désormais par défaut la stratégie DMARC de l'expéditeur (par exemple, p=reject, p= quarantine ) en rejetant ou en mettant en quarantaine les messages qui échouent à la stratégie DMARC lorsque le MX de votre domaine pointe directement vers Office 365. Vous pouvez personnaliser ce comportement par stratégie dans le portail Microsoft 365 Defender, sous Paramètres anti-hameçonnage . Si votre MX pointe vers une solution de sécurité tierce, l'application de la stratégie DMARC peut ne pas s'appliquer, sauf si le filtrage amélioré pour les connecteurs est activé.

DMARC désormais obligatoire pour les expéditeurs en masse Microsoft

Il est important de noter que DMARC n'est pas facultatif pour plus de 5 000 expéditeurs d'e-mails par jour et par domaine vers les services grand public Microsoft. Selon les nouvelles exigences :

- Les expéditeurs à volume élevé doivent implémenter SPF et DKIM avec les deux transmissions pour le domaine d'envoi

- Les expéditeurs à volume élevé doivent implémenter et transmettre DMARC, au moins p=none, aligné sur SPF et DKIM, ou les deux.

PowerDMARC permet aux entreprises internationales, quelle que soit leur taille, de répondre rapidement et en toute sécurité à ces exigences ! Pour commencer, contactez-nous dès aujourd'hui pour parler à un expert.

Quelques points importants à retenir

- DMARC ne protège pas contre l'usurpation de domaines similaires et n'est efficace que contre l'usurpation de domaines directs et les attaques par hameçonnage.

- Une politique DMARC réglée sur "none" ne met pas quarantine ou ne rejette pas les courriels qui ne répondent pas aux critères DMARC. Seule la politique quarantine peut protéger contre l'usurpation d'identité.

- Le rejet DMARC ne doit pas être pris à la légère car il peut entraîner la perte de courriels légitimes.

- Pour un déploiement plus sûr, configurez un outil de rapport outil de reporting DMARC pour surveiller les canaux de messagerie et les résultats d'authentification au quotidien.

- Cybersécurité des fusions et acquisitions : Le rôle des salles de données virtuelles dans la protection des transactions - 10 septembre 2025

- PowerDMARC domine G2 Fall Reports 2025 - 9 septembre 2025

- PowerDMARC offre un support multilingue pour la sécurité des courriels à l'échelle mondiale - 8 septembre 2025