In qualità di fornitore di servizi DMARC, ci viene posta spesso questa domanda: "Se DMARC utilizza solo l'autenticazione SPF e DKIM, perché dovremmo preoccuparci di DMARC? Non è semplicemente inutile?".

In superficie potrebbe sembrare che faccia poca differenza, ma la realtà è molto diversa. DMARC non è solo una combinazione delle tecnologie SPF e DKIM, è un protocollo completamente nuovo da solo. Ha diverse caratteristiche che lo rendono uno dei più avanzati standard di autenticazione e-mail nel mondo, e una necessità assoluta per le imprese.

Ma aspettate un attimo. Non abbiamo risposto esattamente al perché avete bisogno di DMARC. Cosa offre rispetto a SPF e DKIM? Beh, questa è una risposta piuttosto lunga; troppo lunga per un solo post del blog. Quindi dividiamoci e parliamo prima di SPF. Nel caso in cui non abbiate familiarità con esso, ecco una rapida introduzione.

Cos'è l'SPF?

SPF, o Sender Policy Framework, è un protocollo di autenticazione delle email che protegge il destinatario delle email da email spoofate. E' essenzialmente una lista di tutti gli indirizzi IP autorizzati a inviare email attraverso i tuoi canali (il proprietario del dominio). Quando il server ricevente vede un messaggio dal tuo dominio, controlla il tuo record SPF che è pubblicato sul tuo DNS. Se l'IP del mittente è in questa 'lista', l'email viene consegnata. Altrimenti, il server rifiuta l'email.

Come si può vedere, SPF fa un lavoro abbastanza buono tenendo fuori un sacco di email sgradevoli che potrebbero danneggiare il vostro dispositivo o compromettere i sistemi di sicurezza della vostra organizzazione. Ma SPF non è così buono come alcune persone potrebbero pensare. Questo perché ha alcuni svantaggi molto importanti. Parliamo di alcuni di questi problemi.

Limiti della SPF

I record SPF non si applicano all'indirizzo From

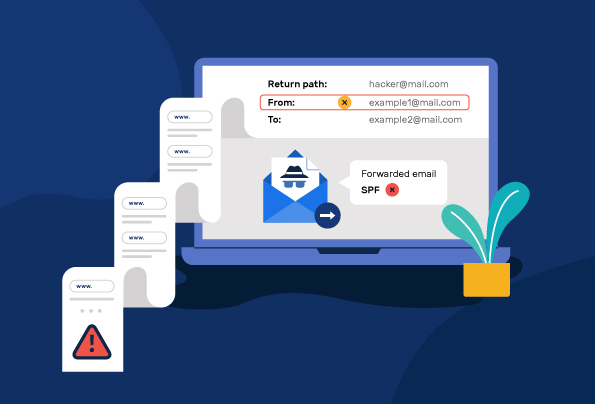

Le email hanno più indirizzi per identificare il loro mittente: l'indirizzo Da che normalmente si vede, e l'indirizzo Return Path che è nascosto e richiede uno o due click per essere visualizzato. Con SPF abilitato, il server email ricevente guarda il Return Path e controlla i record SPF del dominio da quell'indirizzo.

Il problema qui è che gli aggressori possono sfruttarlo usando un falso dominio nel loro indirizzo Return Path e un indirizzo email legittimo (o dall'aspetto legittimo) nella sezione From. Anche se il destinatario dovesse controllare l'ID dell'email del mittente, vedrebbe prima l'indirizzo Da, e di solito non si preoccupa di controllare il Percorso di ritorno. Infatti, la maggior parte delle persone non sono nemmeno consapevoli che esiste una cosa come l'indirizzo del percorso di ritorno.

SPF può essere facilmente aggirato usando questo semplice trucco, e lascia anche i domini protetti con SPF ampiamente vulnerabili.

I record SPF hanno un limite di ricerca DNS

I record SPF contengono una lista di tutti gli indirizzi IP autorizzati dal proprietario del dominio a inviare e-mail. Tuttavia, hanno uno svantaggio cruciale. Il server ricevente deve controllare il record per vedere se il mittente è autorizzato, e per ridurre il carico sul server, i record SPF hanno un limite di 10 ricerche DNS.

Questo significa che se la vostra organizzazione utilizza più fornitori di terze parti che inviano e-mail attraverso il vostro dominio, il record SPF può finire per superare quel limite. A meno che non sia ottimizzato correttamente (il che non è facile da fare da soli), i record SPF avranno un limite molto restrittivo. Quando si supera questo limite, l'implementazione SPF è considerata non valida e la vostra email non supera l'SPF. Questo potrebbe potenzialmente danneggiare i tuoi tassi di consegna delle email.

SPF non funziona sempre quando l'email viene inoltrata

SPF ha un altro punto critico di fallimento che può danneggiare la deliverability della tua email. Quando hai implementato SPF sul tuo dominio e qualcuno inoltra la tua email, l'email inoltrata può essere rifiutata a causa della tua politica SPF.

Questo perché il messaggio inoltrato ha cambiato il destinatario dell'email, ma l'indirizzo del mittente rimane lo stesso. Questo diventa un problema perché il messaggio contiene l'indirizzo From del mittente originale ma il server ricevente vede un IP diverso. L'indirizzo IP del server di inoltro non è incluso nel record SPF del dominio del mittente originale. Questo potrebbe far sì che l'email venga rifiutata dal server ricevente.

Come risolve DMARC questi problemi?

DMARC usa una combinazione di SPF e DKIM per autenticare le email. Un'email deve passare o SPF o DKIM per passare DMARC ed essere consegnata con successo. E aggiunge anche una caratteristica chiave che lo rende molto più efficace di SPF o DKIM da soli: La segnalazione.

Con la reportistica DMARC, si ottiene un feedback quotidiano sullo stato dei canali e-mail. Questo include informazioni sull'allineamento DMARC, dati sulle e-mail che non hanno superato l'autenticazione e dettagli sui potenziali tentativi di spoofing.

Se ti stai chiedendo cosa puoi fare per non essere spoofato, controlla la nostra guida pratica sui 5 modi migliori per evitare lo spoofing delle email.

- Come trovare il miglior fornitore di soluzioni DMARC per la vostra azienda? - 25 aprile 2024

- PowerDMARC e Zendata stringono una partnership per migliorare la sicurezza dei domini - 25 aprile 2024

- PowerDMARC collabora con CNS per promuovere le pratiche di sicurezza delle e-mail in Medio Oriente - 24 aprile 2024