電子メール認証は、サイバーセキュリティにおいて重要な慣行となっている。これは、実在する有名な組織へのなりすましが増加した結果である。フォーブス誌によると フォーブスによると、サイバー犯罪に関連するコストは、2025年までに年間10兆5,000億ドルに達すると予測されている。

DMARCのような電子メール認証プロトコルが採用されるのはこのためです。 DMARCのような電子メール認証プロトコルの採用が重要になる理由である。DMARC(Domain-based Message Authentication, Reporting, and Conformance)は、電子メール送信者のDNS(Doman Name System)にテキストレコードとして配置することができます。DMARCが有効化されると、電子メールの検証とセキュリティ保護が開始されます。DMARCポリシーは、フィッシング、なりすましメール、ランサムウェア攻撃を防止し、メール配信率を向上させる力を持っています。

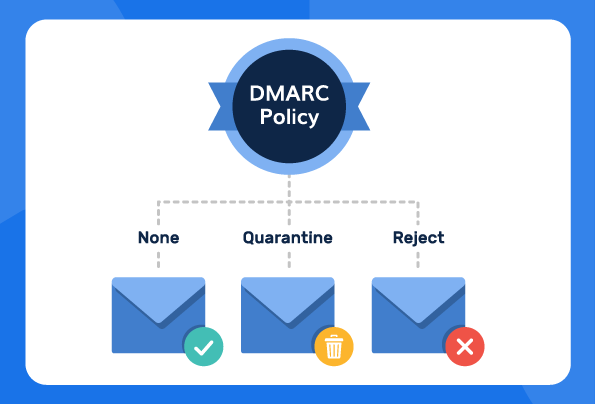

DMARCポリシーは、認証に失敗したメッセージの処理方法を電子メール受信者に指示します。このポリシーでは、次の3つのアクションを指定できます:

- DMARC なし

- DMARC検疫

- DMARC拒否

DMARCポリシーを「拒否」に設定することで、ドメインの不正使用、ブランドのなりすまし、フィッシング、なりすまし攻撃のリスクを最小限に抑えることができる。

DMARCによる電子メールの保護

メールは簡単に偽造できるため、本物と危険な偽物を見分けるのは難しい。そこでDMARCの出番となる。DMARCは、メッセージを通過させる前に送信者の身元を確認する、電子メールのセキュリティ・チェックポイントのようなものです。実際、ベライゾンの報告によると ベライゾンの報告は、データ漏洩の30%以上がフィッシング攻撃の結果であると報告しており、DMARCのような強力な保護の必要性を強調しています。DMARCを使用することで、なりすましの試みをブロックし、受信トレイを詐欺メールから安全に保つことができます。

によると RFC 7489IETFのRFC 7489によると、DMARCは、電子メールの送信者が認証のためのプリファレンスを設定できるというユニークな機能を持っている。DMARCを有効にすることで、電子メールの取り扱いや潜在的なドメイン不正使用に関するレポートを取得することもできます。このため、DMARCはドメイン認証の点で非常に優れています。

DMARCのセットアッププロセスを開始するには、いくつかのDNSを変更し、プロトコルのDNS TXTレコードを含める必要があります。しかし、このプロトコルを手作業で実装することは、技術者でないユーザーにとっては非常に複雑な作業となります。また、外部の CISO に管理を依頼した場合、かなりのコストがかかる可能性があります。そこでPowerDMARCのDMARCアナライザーが簡単な代替手段となります。DMARC ポリシーのセットアップを自動化し、時間とコストの両方を節約します。

GoogleとYahooの新しいメール送信者要件が出された後、私はPowerDMARCを見つけました。PowerDMARC のおかげで、DMARC ポリシーの監視があっという間にできるようになりました!PowerDMARCのおかげで、私たちは徐々に(しかし確実に)、より良い保護のための強制的なポリシーに移行することができました。「と、中小企業経営者のレイチェル・Rは報告した。

DMARCポリシーとは何ですか?

DMARCポリシーは、特別なTXTレコードとして設定できるDNSレベルの命令セットである。これは、認証に失敗した電子メールをどのように処理するかを受信メールサーバーに指示する。DMARCレコードの"p "タグで示され、メールがDMARC認証に失敗した場合にメールサーバーが取るべき行動を指定する。

DMARCポリシーを実践することで、ブランドになりすまそうとする可能性のあるメールをどの程度厳しく扱うかを決めることができます。あなたのドメインの警備員だと考えてください。あなたのIDによって、警備員はあなたを建物(この場合は受信者の受信箱)に入れるかどうかを決定します。警備員は、あなたの入館を阻止したり(拒否)、特別な場所に送ったり(隔離)、あるいはそのまま入館させたりします(入館不可)。

DMARCポリシーがp=rejectの場合、なりすまし、フィッシング、ドメイン名の不正使用を防ぐことができ、あなたのブランドになりすまそうとする悪質業者に対して「不法侵入禁止」の標識のような役割を果たします。

3種類のDMARCポリシー:p=reject、p=none、p=quarantine

メールドメイン所有者が確立したい実施レベルに応じて、3つの主要なDMARCポリシータイプがあります - なし、隔離、および拒否。これらのポリシーオプションの主な違いは、DNSレコードでメール送信者によって定義された指定されたポリシーを遵守する際に、受信メール転送エージェントによって取られるアクションによって決定されます。

以下は、3つのDMARCポリシーの概要と詳細な説明である:

- DMARC なし:保護機能を持たない「監視のみ」のポリシーで、導入の初期段階に適しています。

- DMARC検疫:許可されていないメールにフラグを立てたり、隔離したりします。

- DMARC拒否:不正なメールの受信トレイへのアクセスをブロック

1.DMARC なしポリシー

DMARCポリシーのnone (p=none)は、受信者側でアクションを起こさないリラックスモードです。このポリシーは、電子メールの活動を監視するために使用することができます。このポリシーは、サイバー攻撃に対するいかなるレベルの保護も提供しません。

なし ポリシーの実施 使用例

例:v=DMARC1; p=none; rua= mailto:(メールアドレス);

- none」ポリシーを選択するドメイン所有者の主な目的は、厳格な認証に傾倒することなく、送信元に関する情報を収集し、その通信と配信可能性を監視することであるはずだ。これは、まだ実施にコミットする準備ができておらず、現状分析に時間をかけているためかもしれない。

- 受信側のメールシステムは、このポリシーで設定されたドメインから送信されたメッセージを「ノーアクション」として扱います。つまり、これらのメッセージがDMARCに失敗しても、破棄または隔離するアクションは取られません。これらのメッセージはクライアントに正常に届きます。

- DMARCレポートは、「p=none」を設定しても生成されます。受信者のMTAは、ドメイン所有者に集約レポートを送信し、ドメインから発信されたと思われるメッセージの詳細なメール認証ステータス情報を提供します。

2.DMARC検疫ポリシー

p=quarantineは、以下の場合に備えて、ドメイン所有者が受信者にメールをスパムフォルダにロールバックして後で確認するよう促すことができるため、ある程度の保護を提供します。DMARCが失敗した場合.

検疫ポリシーの実装ユースケース

例:v=DMARC1; p=quarantine; rua=mailto:(メールアドレス);

- この「隔離」ポリシーは、認証されていないEメールをそのまま破棄するのではなく、ドメイン所有者にセキュリティを維持する機能を提供する一方、Eメールを受け入れる前に確認するオプションを提供し、「検証してから信頼する」アプローチをとっている。

- DMARCポリシーを DMARC隔離に変更することで、DMARC認証に失敗した正当なメッセージを精査する前に失うことがなくなります。

- ドメイン所有者は、a)DMARCがメールメッセージに与える影響を評価し、b)フラグが付けられたメールを破棄すべきかどうかについて、十分な情報を得た上で判断することができます。

- また、隔離ポリシーは受信トレイの乱雑さを軽減し、受信トレイがスパムメールでいっぱいになるのを防ぎます。

3.DMARC リジェクトポリシー

最後に、拒否DMARCポリシー(p=reject)は強制ポリシーである。これは、DMARCの認証に失敗したメッセージが拒否されることを保証します。DMARC拒否は、あなたが許可していないメールを破棄することにより、最大の強制力を提供します。

拒否ポリシーの実装ユースケース

例:v=DMARC1; p=reject; rua= mailto:(メールアドレス);

- DMARC拒否はメールのセキュリティを強化します。攻撃者によるフィッシング攻撃や直接的なドメイン偽装を防ぐことができます。DMARC拒否ポリシーは、疑わしいと思われるメッセージをブロックすることで、詐欺メールを阻止します。

- 不審なメッセージを隔離しない自信がある場合は、「拒否」ポリシーが適しています。

- DMARC拒否を選択する前に、徹底的にテストし、計画を立てることが重要である。

- DMARC拒否の場合、ドメインに対してレポートが有効になっていることを確認してください。

- エンフォースメントの旅をDIYするには、p=noneから始め、日々のレポートをモニターしながら徐々に拒否に移行する。

- 理想的には ホスト型DMARCソリューションを選ぶのが理想的です。当社の専門家がDMARCの実装から実施までサポートします。

DMARCポリシーを実施するメリット

あなたのドメインに厳密なDMARCポリシーを設定する利点について掘り下げてみましょう:

1.フィッシングやBECからの直接保護

DMARCリジェクト時 DMARC実施時)では、認証されていない送信元から発信されたメールは破棄されます。これにより、詐欺メールが受信者の受信箱に届くのを防ぎます。そのため、フィッシング攻撃、なりすまし、BEC、CEO詐欺から直接保護することができます。

これは特に重要なことだ:

- ベライゾンの2023年データ漏洩調査報告書によると、全データ漏洩の36%がフィッシングに関与している。

- Fortraの2023 BECレポートでは、サイバー犯罪者は有名ブランドになりすますのが大好きだと結論づけている。

2.悪意のあるソフトウェアに対する防御の第一線

ランサムウェアやマルウェアは、なりすましたドメイン名から送信される偽の電子メールを通じて拡散されることがよくあります。これらはお客様のオペレーティングシステムに侵入し、完全に乗っ取ることができます。拒否時のDMARCポリシーは、認証されていないメールがクライアントの受信トレイからブロックされることを保証します。これにより、クライアントが有害な添付ファイルをクリックすることを自動的に防ぐことができます。さらに、無意識のうちにランサムウェアやマルウェアをシステムにダウンロードしてしまう可能性を最小限に抑えます。DMARCポリシーは、このような攻撃に対する初歩的な防御策として機能します。

3.メールチャンネルを監視する

単にメッセージのトランザクションと送信元を監視したいのであれば、p=noneのDMARCで十分である。しかし、これではサイバー攻撃から身を守ることはできない。

4.配信前に不審なメールを確認する

許可されていないメールを完全にブロックしたくない場合は、隔離することができます。隔離DMARCポリシーを活用して、不審なメールを受信する前に確認します。これにより、メールは受信トレイではなく、隔離フォルダに保存されます。

最適なDMARCポリシータイプとその理由とは?

DMARC rejectは、メールセキュリティの取り組みを最大化し、Gmailのブルーチック機能を有効にしたい場合に最適なDMARCポリシーです。.これは、p=rejectの場合、ドメイン所有者がクライアントの受信トレイから未承認のメッセージを積極的にブロックするためです。DMARCポリシーは、サイバー攻撃に対する高度な保護を提供します。これには、直接ドメインのなりすまし、フィッシング、その他のなりすましの脅威が含まれます。したがって、効果的なフィッシング対策としても機能します。

DMARCエンフォースメントでは、以下を実装することもできる。 BIMI。BIMIを使えば、GmailやYahooの受信トレイでメールに青いチェックマークをつけることができます!

よくあるDMARCポリシーの神話を打ち破る

DMARCポリシーについてよくある誤解があります。その中には、メール配信にとんでもない結果をもたらすものもあります。それらが何なのか、そしてその背後にある真実は何なのかを学んでいきましょう:

1.DMARCはなりすましを防止できない

DMARCのnoneは「何もしない」ポリシーであり、サイバー攻撃からドメインを保護することはできません。攻撃者はしばしばp=noneポリシーを悪用してドメインになりすまします。

ここ数年、何人かのドメイン所有者がPowerDMARCに連絡を取り、DMARCを実装しているにもかかわらず、どのようになりすまされているかを説明してきました。さらに検証したところ、私たちの専門家は、そのほとんどがDMARCポリシーを「なし」に設定していることを突き止めました。

2.p=noneでDMARCレポートを受け取らない

p=noneの場合でも、送信者に有効なメールアドレスを指定するだけで、DMARCレポートを毎日受信し続けることができます。

3.DMARC「隔離」は重要ではない

見落とされがちですが、DMARCの検疫ポリシーは移行期に非常に有効です。ドメイン所有者は、これを導入することで、ノーアクションから最大限の強制へとスムーズに移行することができます。

4.DMARC拒否による配信性への影響

DMARCが拒否している場合でも、正規のメールがシームレスに配信されるようにすることができます。送信者の活動を監視・分析することが有効です。また、認証結果をレビューし、より早く障害を検出する必要があります。

DMARCポリシーエラーのトラブルシューティング

以下は、あなたが遭遇するかもしれない一般的なDMARCポリシーエラーです:

シンタックスエラー

プロトコルが正しく機能するように、レコードを設定する際に構文の間違いに注意する必要があります。

コンフィギュレーションエラー

DMARCポリシーの設定中にエラーが発生することはよくあることです。DMARCチェッカーツールを使用することで回避できます。

DMARC spポリシー

DMARC拒否ポリシーを設定しても、サブドメサブドメインポリシーを「なし」に設定した場合、コンプライアンスを達成することはできません。これは、送信メールのポリシーが上書きされるためです。

「DMARCポリシーが有効になっていません」エラー

レポートにこのエラーメッセージが表示された場合、DNSにDMARCドメインポリシーがないか、「なし」に設定されていることが考えられます。p=reject/quarantineを組み込むようにレコードを編集すれば、問題は解決するはずです。

DMARCポリシーの更新、施行、最適化をより安全に行う方法

PowerDMARCの DMARCアナライザープラットフォームは、DMARC プロトコルを簡単に設定するのに役立ちます。当社のクラウドネイティブなインターフェイスを使用して、ボタンを数回クリックするだけで、レコードを監視し、最適化することができます。その主な利点を探ってみましょう:

- PowerDMARC は、DMARC 集計レポートのための 7 つのビューとフィルタリング機構を提供します。各ビューは、DMARC ポリシーモードにおいてEメールフローを効果的に監視するように設計されています。

- 集計レポートは見やすく、人にやさしく、エクスポート可能。

- フォレンジック報告書を暗号化して個人情報を隠すことができる

- 当社のホスト型DMARC機能により、DMARCポリシーモードを簡単に更新できます。p=rejectに移行し、プロトコルを効果的かつリアルタイムに監視できます。このためにDNS管理コンソールに入る必要はありません。

- 24時間体制のアクティブサポートチームが、DMARCポリシーの緩和から強制へのスムーズな移行をサポートします。これにより、配信性を確保しながらセキュリティを最大限に高めることができます。

- カスタムメールアラートを設定することで、悪意のあるアクティビティを検出し、脅威に対してより早く対策を講じることができます。

- 私たちは、マルチテナントとプラットフォーム上の複数の言語の翻訳をサポートしています。これには、英語、フランス語、ドイツ語、日本語、オランダ語、イタリア語、スペイン語、ロシア語、ノルウェー語、スウェーデン語、簡体字中国語が含まれます。

お問い合わせ今すぐDMARCポリシーを導入し、簡単に結果を監視することができます!

DMARCポリシーFAQ

自分のメールがDMARCに準拠しているかどうかを知るには?

PowerDMARCの顧客は、ダッシュボードのサマリーをチェックすることで、簡単にコンプライアンスを評価することができる。また、PowerDMARC の顧客は、ダッシュボードのサマリーを確認することで、簡単にコンプライアンスを評価することができます。 PowerAnalyzer.

DMARCポリシーを修正するには?

DNS管理に入ることで、手動でポリシーを修正することができます。DMARC TXTレコードを編集する必要があります。より簡単な解決策は、ワンクリックでポリシーを変更できる当社のホスト型ソリューションを使用することです。

デフォルトのDMARCポリシーは何ですか?

DMARCジェネレータツールを使用してポリシーを追加する場合、デフォルトモードとして「none」を割り当てます。手動で実装する場合は、"p="フィールドにポリシーを定義する必要があります。さもなければ、あなたのレコードは無効とみなされます。

コンテンツとファクトチェックの審査プロセス

このコンテンツはサイバーセキュリティの専門家によって執筆されました。技術的な正確性と妥当性を確保するため、社内のセキュリティ・チームによって綿密にレビューされています。すべての事実は、IETFの公式文書と照らし合わせて検証されています。情報を裏付けるレポートや統計への言及もあります。

- SPFエラー修正:SPFのToo Many DNS Lookups制限を克服する- 2024年4月26日

- 3ステップでDMARCレコードを公開する方法とは?- 2024年4月2日

- なぜDMARCは失敗するのか?2024年にDMARCの失敗を修正する- 2024年4月2日