電子メールが重要なコミュニケーションチャネルであり続ける中、企業や個人を問わずDMARCポリシーの重要性は高まる一方です。DMARCとは、Domain-based Message Authentication, Reporting, and Conformanceの略で、ドメインベースのメッセージ認証、報告、適合性を意味します。DMARCは、電子メールのセキュリティにおいて大きな飛躍を意味します。

DMARCは、電子メールのドメイン所有者が電子メールの認証方法に関するポリシーを公開するためのフレームワークを提供し、より信頼性の高い電子メールエコシステムの構築を支援します。DMARCを導入することは、企業が自社のブランド、従業員、顧客を電子メールベースの脅威から積極的に保護できることを意味します。

DMARCはフィッシングやなりすましメールに対抗するための重要なツールです。この記事では、DMARCポリシー、その実装方法、課題と利点、そしてポリシーの実装に当社のホステッドDMARCソリューションを選ぶべき理由について説明します。

主なポイント

- DMARCは、フィッシングやなりすましからドメインを保護するために不可欠な電子メール認証プロトコルです。

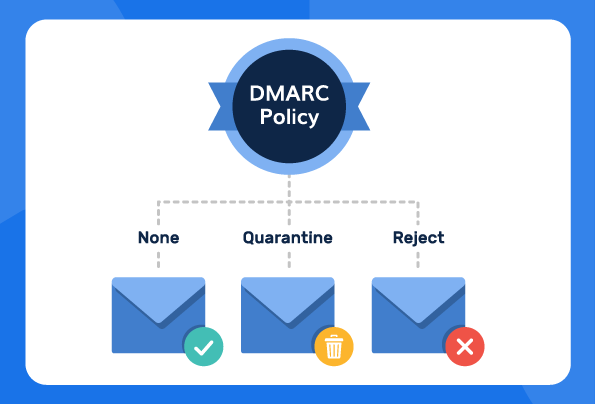

- DMARCポリシーの3つのオプションには、None(なし)、Quarantine(隔離)、Reject(拒否)があり、それぞれ実施レベルが異なります。

- DMARCを導入することで、データ漏洩の主な原因であるフィッシング攻撃のリスクを大幅に軽減することができる。

- DMARCのDNSコンフィギュレーションは複雑な場合があり、効果的な実装には技術的な専門知識が必要な場合があります。

- PowerDMARCのような自動化されたソリューションを活用することで、DMARCのセットアッププロセスを合理化し、モニタリングとレポート機能を強化することができます。

DMARCポリシーとは何ですか?

DMARCポリシーとは、ドメインネームシステム(DNS)を使用して、受信メールサーバーに、自分のドメインからのメールであるにもかかわらず認証チェックに失敗したメールをどのように扱うかを指示するメール検証システムである。 DMARCレコードの"p "タグで示され、メールがDMARC認証に失敗した場合にメールサーバーが取るべき行動を指定します。

適切なポリシーを導入することで、ブランドになりすまそうとするメールをどの程度厳しく扱うかを決めることができます。組織ドメインの警備員だと考えてください。あなたのIDによって、警備員はあなたを建物(この場合は受信者の受信箱)に入れるかどうかを決定します。警備員は、あなたの入館を阻止したり(拒否)、特別な場所に送ったり(隔離)、あるいはそのまま入館させたりします(入館不可)。

DMARCポリシーをp=rejectに設定すると、なりすまし、フィッシング、ドメイン名の不正使用を防ぐことができ、あなたのブランドになりすまそうとする悪質業者に対して「不法侵入禁止」の標識のような役割を果たします。

3つのDMARCポリシーオプション:なし、隔離、拒否

3つのDMARCポリシータイプがある:

1.DMARC なし:

何の保護にもならない「監視のみ」のポリシー。導入の初期段階には適しています。メールは配信されるが、認証されていないメッセージのレポートが生成される。DMARC レコードでは、これは「p=none」で示されます。

2.DMARC検疫:

不審なメールにはフラグが立てられ、受信者のスパムフォルダで確認されます。 DMARCレコードでは、これは "p=quarantine "で示されます。

3.DMARC拒否:

最も厳格なオプションは、認証されていない電子メールを完全に拒否するよう受信サーバーに指示する。DMARCレコードでは、これは "p=reject "で示される。

Which one you use depends on the level of enforcement email domain owners want to establish. The main difference between these policy options is determined by the action taken by the receiving mail transfer agent when adhering to the specified policy defined by the mail sender in their DNS records.

<

PowerDMARCでDMARCポリシーを簡素化!

h2>1.DMARCポリシー:なし

DMARCポリシーのnone (p=none)は、受信者側でのアクションをトリガーしないリラックスモードです。このポリシーは、電子メールのアクティビティを監視するために使用することができ、通常、監視とデータ収集のための最初のDMARC実装フェーズで使用されます。

これは、サイバー攻撃に対するいかなるレベルの保護も提供せず、認証結果に関係なく、すべてのメッセージの配信を許可する。このオプションは、DMARCレコードで "p=none "タグを使って指定する。

例:v=DMARC1; p=none; rua= mailto:(メールアドレス);

なし ポリシーの実施 使用例

- none」ポリシーを選択するドメイン所有者の主な目的は、厳格な認証に傾倒することなく、送信元に関する情報を収集し、その通信と配信可能性を監視することであるはずだ。これは、まだ実施にコミットする準備ができておらず、現状分析に時間をかけているためかもしれない。

- 受信側のメールシステムは、このポリシーで設定されたドメインから送信されたメッセージを「ノーアクション」として扱います。つまり、これらのメッセージがDMARCポリシーに違反しても、破棄または隔離する措置は取られません。これらのメッセージは正常にクライアントに届きます。

- p=none」を設定しても、DMARCレポートは生成されます。受信者のMTAは、組織ドメイン所有者に集約レポートを送信し、そのドメインから発信されたと思われるメッセージの詳細な メール認証ステータス情報を提供します。

2.DMARCポリシー:隔離

このオプションは、「p=quarantine」タグを使用してDMARCレコードで指定されます。p=quarantineは、ドメイン所有者がDMARCが失敗した場合に備えて、後で確認するために スパムまたは隔離 フォルダにメールをロールバックするように受信者に促すことができるため、ある程度の保護を提供します。

このポリシーは、DMARC認証に失敗したメッセージを疑ってかかるように受信メールサーバーに指示する。多くの場合、"none "と "reject "の中間として実装される。

例:v=DMARC1; p=quarantine; rua=mailto:(メールアドレス);

検疫ポリシーの実装ユースケース

- この「隔離」ポリシーは、認証されていないEメールをそのまま破棄するのではなく、ドメイン所有者にセキュリティを維持する機能を提供する一方、Eメールを受け入れる前に確認するオプションを提供し、「検証してから信頼する」アプローチをとっている。

- DMARCポリシーを DMARC隔離に変更することで、DMARC認証に失敗した正当なメッセージが、精査する前に失われることがなくなります。

- このアプローチは、エンフォースメントの点では中間的であると考えられ、p=rejectへのスムーズな移行を促し、ドメイン所有者は以下のことが可能になります:

a) DMARCがメールメッセージに与える影響を評価する。

b) フラグが付けられたメールを破棄すべきかどうかについて、十分な情報を得た上で決定する。 - また、隔離ポリシーは受信トレイの乱雑さを軽減し、受信トレイがスパムフォルダ内のメッセージでいっぱいになるのを防ぎます。

3.DMARCポリシー:拒否

このオプションは、DMARCレコードで "p=reject "を使って指定される。これは最も厳格なポリシーであり、認証されていないメッセージを拒否するよう受信者に指示する。

DMARCポリシーの拒否は、DMARCチェックに失敗したメッセージが全く配信されないことを保証し、最大の強制力を提供します。このポリシーは、ドメイン所有者がメール認証セットアップに自信を持っている場合に実装されます。

例:v=DMARC1; p=reject; rua= mailto:(メールアドレス);

拒否ポリシーの実装ユースケース

- DMARCポリシー拒否は、電子メールのセキュリティを強化します。攻撃者によるフィッシング攻撃や直接的なドメイン偽装を防ぐことができます。DMARCの拒否ポリシーは、疑わしいと思われるメッセージをブロックすることで、詐欺メールを阻止します。

- 不審なメッセージを隔離しない自信がある場合は、「拒否」ポリシーが適しています。

- DMARC拒否を選択する前に、徹底的にテストし、計画を立てることが重要である。

- DMARC拒否の場合、DMARCレポートがドメインで有効になっていることを確認してください。

- エンフォースメントの旅をDIYするには、p=noneから始め、日々のレポートをモニターしながら徐々に拒否に移行する。

その他のDMARCポリシー

DMARCは、実装を微調整するための追加のポリシーパラメーターを提供する。

- パーセンテージ(pct=)パラメータは、DMARCの対象となるメッセージの部分を指定することで、ポリシーを段階的に展開することができます。

例えば、 pct=50 はメッセージの50%にポリシーを適用します。 - サブドメインポリシー(sp=)は、サブドメインに対して個別のルールを設定するポリシーレコードです。サブドメインが異なる処理を必要とする場合に便利です。

例:v=DMARC1; p=reject; sp=quarantine; rua=mailto:[email protected]`

PowerDMARCでDMARCポリシーを正しく設定する!

DMARCが重要な理由

メールは簡単に偽造できるため、本物と危険な偽物を見分けるのは難しい。そこでDMARCの出番となる。DMARCは、メッセージを通過させる前に送信者の身元を確認する、 電子メールのセキュリティ・チェックポイントのようなものです。

フォーブスは、サイバー犯罪に関連するコストは 2025年までに年間10.5兆ドルに達すると推定して います。一方、 ベライゾンの報告によると、全データ漏洩の30%以上がフィッシング攻撃の結果であり、DMARCのような強力な保護の必要性が強調されている。

IETFの RFC 7489によると、DMARCは、電子メールの送信者が認証のためのプリファレンスを設定できるユニークな機能を持っている。DMARCを有効にすることで、電子メールの取り扱いや潜在的なドメイン不正使用に関するレポートを取得することもできます。このため、DMARCはドメイン認証の点で際立っている。

最新のDMARC統計によると、DMARCが実装されていないために、かなりの数のドメインが依然としてフィッシング攻撃に対して脆弱である。

DMARCのセットアッププロセスを開始するには、適切なDNSを変更し、プロトコルのDNS TXTレコードを含めます。しかし、DMARCプロトコルを手作業で実装することは、技術者でないユーザーにとっては非常に複雑です。また、DMARCの管理を外部のCISOに依頼した場合、かなりのコストがかかる可能性があります。そこで、PowerDMARCの DMARCアナライザーが簡単な代替手段となります。DMARC アナライザーを使用することで、DMARC ポリシーのセットアップを自動化し、時間とコストの両方を節約することができます。

DMARCレポートオプション

DMARCのレポートオプションには以下のものがある:

- 認証結果と送信元に関するハイレベル・データの集計レポート(rua=)。

- フォレンジック・レポート(ruf=)には、認証失敗の詳細情報が記載されている。

これらのパラメータにより、組織はDMARC認証結果に関する貴重な洞察を収集することができ、DMARC認証に不合格または合格したメールの数に関する洞察を得ることができます。DMARCレポートも役立ちます:

- 潜在的な問題と虐待のパターンを特定する

- Eメールの設定ミスを検出する

- メール行動とメールフローに関するインサイトを得る

- SPFとDKIMプロトコルの認証結果を確認する

DMARC導入における共通の利点と課題

一方で DMARCは電子メール・セキュリティに大きなメリットをもたらしますがDMARCはメールセキュリティに大きなメリットをもたらしますが、企業は実装の際にいくつかの課題に直面することがよくあります。これが、ほとんどの人が当社の ホスティングDMARC-DMARCソリューションの設定、監視、更新を支援するサービスです。DMARCソリューションDMARCソリューションをクラウドプラットフォーム上で簡単に設定、監視、更新できるサービスです。

実際のシナリオにおけるDMARCポリシーの導入は、段階的なアプローチに従うのが一般的です。この方法によって、企業は正規のメールフローを中断するリスクを最小限に抑えながら、メールセキュリティを徐々に強化していくことができます。

DMARCの実装方法については DMARCの導入方法を参照してください。しかし、理想的には、専門家の支援を得るために、当社のホステッドDMARCソリューションを選択することをお勧めします。当社の専門家が、DMARCの実装から実施に至るまでガイドします。

DMARCポリシーエラーのトラブルシューティング

DMARCを使用する際、エラーメッセージが表示されることがあります。以下は一般的なDMARCポリシーエラーです:

- 構文エラー:プロトコルが正しく機能するように、レコードのセットアップ中に構文エラーに注意する必要があります。

- 設定エラー:DMARCポリシーの設定中のエラーはよくあることで、DMARCチェッカーツールを使うことで回避できる。

- DMARC spポリシー:DMARC拒否ポリシーを設定しても、 サブドメインポリシーを「なし」に設定すると、コンプライアンスを達成できません。これは、送信メールのポリシーが上書きされるためです。

- 「DMARC ポリシーが有効になっていません:ドメインがこのエラーを強調表示する場合、DNSにDMARCドメインポリシーがないか、「なし」に設定されていることが原因です。レコードを編集してp=reject/quarantineを組み込むと、問題が解決するはずです。

PowerDMARCによるDMARCポリシーの実施

PowerDMARCの DMARCアナライザープラットフォームは、DMARCプロトコルを簡単に設定するのに役立ちます。当社のクラウドネイティブなインターフェイスを使用して、ボタンを数回クリックするだけで、記録を監視し、最適化することができます。DMARC ポリシーを実装し、結果を簡単に監視するには、今すぐお問い合わせください!

DMARCポリシーFAQ

コンテンツとファクトチェックの審査プロセス

このコンテンツはサイバーセキュリティの専門家によって執筆されました。技術的な正確性と妥当性を確保するため、社内のセキュリティ・チームによって綿密にレビューされています。すべての事実は、IETFの公式文書と照らし合わせて検証されています。情報を裏付けるレポートや統計への言及もあります。

- DMARCレコードの作成と公開方法- 2025年3月3日

- 2025年に「SPFレコードが見つかりません」を修正する方法- 2025年1月21日

- DMARCレポートの見方- 2025年1月19日

![How to fix 550 SPF Check Failed [SOLVED] 550 SPF Check Failedを修正する方法](https://powerdmarc.com/wp-content/uploads/2022/09/How-to-fix-550-SPF-Check-Failed-80x80.jpg)