DMARC Als DMARC-records op de juiste manier worden geconfigureerd, kunt u daar op meer dan één manier van profiteren. Het is een nieuw domein in e-mailbeveiliging dat domeineigenaren een schat aan informatie biedt over hun e-mailverzendbronnen en prestaties. DMARC-kwetsbaarheid verwijst naar veelvoorkomende fouten die gebruikers maken bij het implementeren of afdwingen van het protocol.

Kwetsbaarheden in uw e-mailverificatiesysteem kunnen variëren van eenvoudige fouten zoals een verkeerde syntaxis tot complexere fouten. Hoe dan ook, tenzij u deze problemen oplost en uw protocol correct instelt, kan dit uw e-mailbeveiligingsinspanningen tenietdoen.

Voordat we de mogelijke kwetsbaarheden analyseren die je kunt tegenkomen op je reis naar e-mailverificatie, laten we eerst een paar basisconcepten doornemen. Deze zijn:

- Wat is e-mailverificatie?

- Hoe verifieert DMARC je e-mails?

- De impact van DMARC-kwetsbaarheden op de bezorgbaarheid van uw berichten

Belangrijkste opmerkingen

- Het correct configureren van DMARC-records is essentieel voor het verbeteren van e-mailbeveiliging en bescherming tegen spoofing.

- Kwetsbaarheden zoals syntactische fouten, ontbrekende records en versoepelde beleidsregels kunnen de bezorgbaarheid van e-mails aanzienlijk beïnvloeden.

- DMARC controleert de afstemming tussen SPF en DKIM identifiers om de authenticiteit van e-mails te valideren.

- Het implementeren van een nauwkeurig DMARC-beleid, zoals p=reject, is cruciaal om je domein effectief te beschermen tegen phishingaanvallen.

- Regelmatige controle en overleg met e-mailleveranciers kan helpen om een robuust e-mailverificatiesysteem in stand te houden.

Wat is e-mailverificatie?

Cybercriminelen kunnen financieel voordeel behalen door e-mailcommunicatie te onderscheppen of social engineering te gebruiken om nietsvermoedende slachtoffers op te lichten.

E-mailverificatie verwijst naar specifieke verificatiesystemen die domeineigenaren kunnen configureren om de legitimiteit vast te stellen van e-mails die vanaf hun domein worden verzonden. Dit kan worden gedaan door digitale handtekeningen in de body van het bericht, verificatie van Return-path adressen en/of identifier alignment.

Zodra de verificatiecontroles de legitimiteit van het bericht bevestigen, wordt de e-mail in de inbox van de ontvanger geplaatst.

Vereenvoudig DMARC met PowerDMARC!

Hoe verifieert DMARC je e-mails?

Wanneer een bedrijf een bericht naar zijn gebruikers stuurt, reist de e-mail van de verzendserver naar de ontvangende server om zijn deliverability-traject te voltooien. Deze e-mail heeft een Mail Van: header dit is de zichtbare header die het e-mailadres weergeeft waarvan de e-mail is verzonden en een Return-path header dit is een verborgen header die het Return-path adres bevat.

Een aanvaller kan het bedrijfsdomein spoofen om e-mails te versturen vanaf dezelfde domeinnaam, maar het is veel moeilijker voor hen om het Return Path-adres te maskeren.

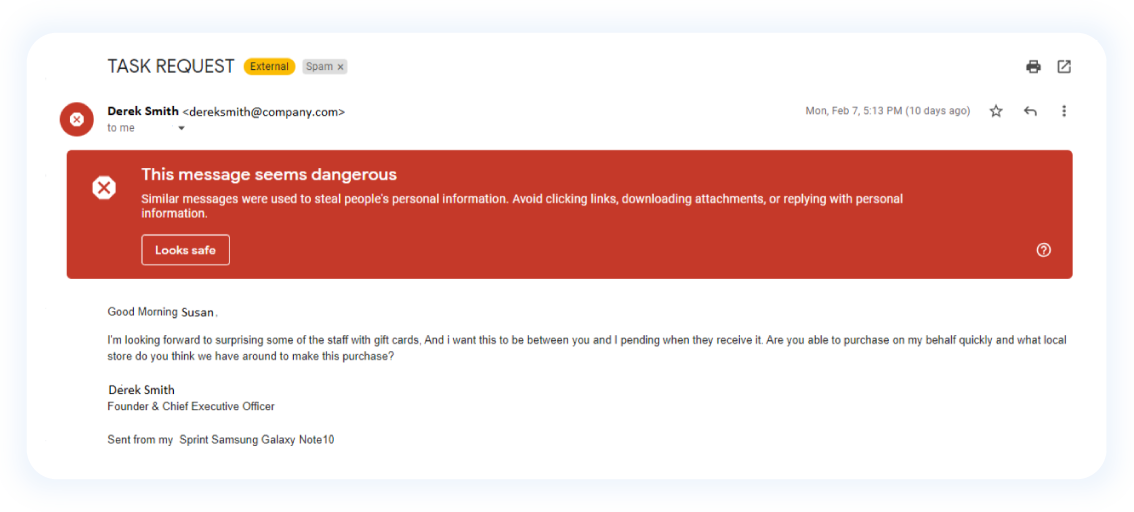

Laten we eens kijken naar deze verdachte e-mail:

Hoewel het e-mailadres dat gekoppeld is aan het bericht afkomstig lijkt te zijn van [email protected] wat echt lijkt, kan bij het inspecteren van het Return-path adres snel worden vastgesteld dat het bounce-adres helemaal niets te maken heeft met bedrijf.com en is verzonden vanaf een onbekend domein.

Dit bounce-adres (ook wel Return-path-adres genoemd) wordt door ontvangende e-mailservers gebruikt om de volgende gegevens van een afzender op te zoeken SPF record op te zoeken tijdens het verifiëren van DMARC. Als het DNS van de afzender een IP-adres bevat dat overeenkomt met het IP-adres van de verzonden e-mail, wordt SPF en vervolgens DMARC goedgekeurd. Afhankelijk van het DMARC-beleid dat is ingesteld door het verzendende domein, kan het bericht worden geweigerd, in quarantaine worden geplaatst of worden afgeleverd.

DMARC kan ook controleren op DKIM om de authenticiteit van een e-mail te verifiëren.

De impact van DMARC-kwetsbaarheden op de bezorgbaarheid van uw berichten

De waarschijnlijkheid dat uw berichten worden afgeleverd bij uw klanten is enorm afhankelijk van hoe nauwkeurig u uw protocol hebt geconfigureerd. Bestaande kwetsbaarheden in de e-mailbeveiligingsstatus van uw organisatie kunnen de kans verkleinen dat uw berichten worden afgeleverd.

Er zijn een aantal duidelijke aanwijzingen voor mazen in je DMARC-verificatiesysteem:

- Problemen met de bezorgbaarheid van e-mail

- Legitieme berichten worden gemarkeerd als spam

- DMARC foutmeldingen bij gebruik van online tools

Soorten DMARC kwetsbaarheden

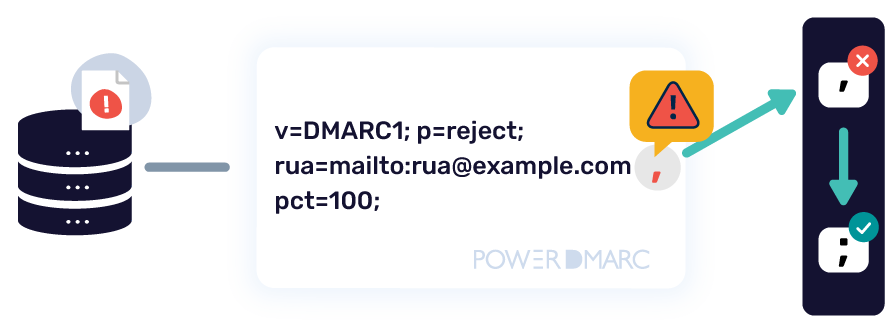

DMARC-kwetsbaarheid #1: Syntactische fouten in DNS-records

Een DMARC-record is een TXT-record met mechanismen gescheiden door puntkomma's die bepaalde instructies geven aan MTA's die e-mail ontvangen. Hieronder staat een voorbeeld:

v=DMARC1; p=afgewezen; rua=mailto:[email protected]; pct=100;

Kleine details zoals de scheidingstekens (;) spelen een belangrijke rol bij het bepalen of je record geldig is, en kunnen dus niet over het hoofd worden gezien. Daarom raden we je aan onze gratis DMARC record generator te gebruiken om een nauwkeurig TXT-record voor je domein te maken.

DMARC kwetsbaarheid #2: Geen DMARC record gevonden / DMARC record ontbreekt kwetsbaarheid

Domeineigenaren krijgen bij het gebruik van online tools vaak een melding dat hun domein een DMARC-record mist. Dit kan gebeuren als je geen geldig record hebt gepubliceerd in je DNS.

DMARC helpt je om je domein en organisatie te beschermen tegen een groot aantal aanvallen, waaronder phishing en direct domain spoofing. In een digitale wereld waarin bedreigers proberen e-mailcommunicatie bij elke stap te onderscheppen, moeten we voorzichtig zijn en preventieve maatregelen nemen om deze aanvallen te stoppen. DMARC helpt bij dat proces om een veiligere e-mailomgeving te bevorderen.

We hebben een gedetailleerd artikel geschreven over het oplossen van geen DMARC record gevonden dat je kunt raadplegen door op de link te klikken.

DMARC kwetsbaarheid #3: Beleid bij geen: alleen monitoring

Gebruikers denken vaak ten onrechte dat een DMARC-beleid met p=none voldoende is om hun domein tegen aanvallen te beschermen. In werkelijkheid kan alleen een afgedwongen beleid van weigeren/quarantaine je helpen je verdediging tegen spoofing op te bouwen.

Een ontspannen beleid kan echter nuttig zijn als je alleen je e-mailkanalen wilt controleren, zonder bescherming af te dwingen. Het is echter aan te raden om snel over te schakelen op p=afwijzen zodra je er vertrouwen in hebt.

We hebben dit onder de categorie DMARC-kwetsbaarheid geplaatst op basis van het criterium dat de meeste gebruikers DMARC implementeren om een hogere mate van bescherming tegen aanvallen te krijgen. Daarom kan een beleid met nul handhaving voor hen van geen waarde zijn.

DMARC kwetsbaarheid #4: DMARC beleid niet ingeschakeld

Net als bij de vorige kwetsbaarheid, kan deze foutmelding vaak het gevolg zijn van het ontbreken van een afgedwongen beleid voor DMARC. Als je je domein hebt ingesteld met een geen-beleid, waardoor het kwetsbaar is voor phishingaanvallen, is het een aanbevolen praktijk om zo snel mogelijk over te schakelen op p=afwijzen/quarantaine. Hiervoor hoeft u slechts een kleine aanpassing te maken in uw bestaande DNS-record om uw beleidsmodus aan te passen en te upgraden.

We hebben een gedetailleerd document opgesteld over hoe je het DMARC beleid niet ingeschakeld die je kunt bekijken door op de link te klikken.

DMARC-kwetsbaarheden in realtime oplossen

Om deze problemen op te lossen kun je overwegen om de volgende stappen in je organisatie te implementeren:

- Maak een lijst van al uw geautoriseerde e-mailverzendbronnen en configureer een DMARC-monitoringtool om ze dagelijks of van tijd tot tijd te volgen

- Bespreek met uw e-mailleveranciers of zij e-mailverificatiepraktijken ondersteunen

- Leer meer over SPF, DKIM en DMARC voordat je verder gaat met de volgende stappen.

- Zorg ervoor dat je SPF record geen SPF-fout door een SPF-afvlakkingstool te implementeren

- Maak uw protocolimplementatieproces naadloos met deskundige inzichten en begeleiding van DMARC-specialisten door u aan te melden voor een gratis DMARC-analyser. Dit kan je helpen om veilig over te schakelen op p=reject met realtime detectie van kwetsbaarheden en aanvallen.

Het beschermen van uw domein is een van de eerste stappen op weg naar het behoud van uw reputatie en geloofwaardigheid. Maak e-mailbeveiliging vandaag nog onderdeel van uw beveiligingsbeleid!

- Een DMARC record maken en publiceren - 3 maart 2025

- Hoe "Geen SPF-record gevonden" repareren in 2025 - 21 januari 2025

- Een DMARC-rapport lezen - 19 januari 2025