Wat is een Walvisaanval?

Walvisaanvallen zijn synoniem met CEO-fraudeeen populaire tactiek van cybercriminelen om bedrijven te bedriegen. Bij een Whaling-aanval richten aanvallers zich op personen die een autoritaire of besluitvormende functie in een organisatie bekleden. Het is een krachtige vorm van een gerichte phishingaanval die gericht is op het stelen van informatie, geloofsbrieven of het initiëren van bankoverschrijvingen.

Hoe vindt een Walvisaanval plaats?

Om te begrijpen hoe whaling plaatsvindt, moeten we eerst het verschilproberen te begrijpen tussen whalingaanvallen, phishing en spear phishing:

Walvisjacht VS Phishing

- Een phishing-aanval is niet gericht tegen specifieke hooggeplaatste personen in een organisatie, maar kan tegen iedereen gericht zijn.

- Een "whaling"-aanval daarentegen is twee keer zo succesvol en gevaarlijk, omdat wordt ingespeeld op de betrouwbaarheid en autoriteit van een bestaand individu om slachtoffers om de tuin te leiden, waarbij alleen hooggeplaatste leidinggevenden in een bedrijf het doelwit zijn.

Walvisjacht VS Spear Phishing

- Spear phishing-aanvallen zijn ook zeer gerichte phishing-aanvallen waarbij specifieke personen worden uitgekozen om frauduleuze campagnes te lanceren.

- Whaling verschilt van spear phishing in die zin dat alleen hogere bedrijfsleiders als primair doelwit worden gekozen.

Bij whaling stuurt een aanvaller een phishing-e-mail naar een senior executive die zich voordoet als zijn manager, CEO of CFO. Deze e-mail zet aan tot een overboeking van bedrijfsgelden of vraagt om bedrijfsgegevens waarmee de aanvaller toegang kan krijgen tot het systeem van de organisatie.

Definitie van walvisvangst

De term "walvisjacht" wordt gebruikt om leidinggevenden van bedrijven of grote vissen zoals de CEO en de CFO aan te duiden. Aangezien deze personen een hoge positie bekleden in het bedrijf, hebben zij als geen ander toegang tot gevoelige informatie. Daarom kan het nadelig zijn voor de zaken en reputatie van een bedrijf om zich als hen voor te doen.

Voorbeelden van walvisaanvallen

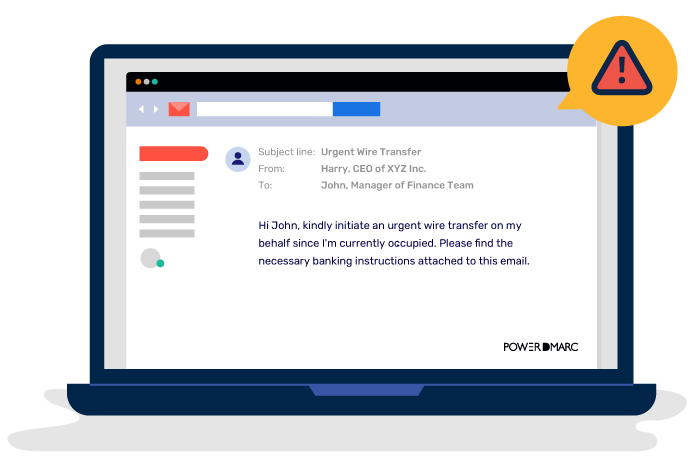

In het bovenstaande voorbeeld heeft John, de manager van het financiële team, een e-mail ontvangen van Harry, de CEO van de organisatie, waarin hem wordt gevraagd een dringende overschrijving te initiëren. In dit geval zou John, als hij niet beter zou weten, uiteindelijk de fondsen overmaken waartoe hij toegang heeft en zo ten prooi vallen aan de walvisaanval.

Hoe whaling-aanvallen te stoppen: uw organisatie en gegevens beschermen

Om deze aanvallen nog effectiever te maken als social engineering-tactiek, doen aanvallers hun huiswerk vaak uitvoerig en tot in detail. Ze maken gebruik van openbaar beschikbare informatie die ze hebben verzameld via social media-platforms als Facebook, Twitter en LinkedIn om inzicht te krijgen in het dagelijks leven en de activiteiten van een leidinggevende. Hierdoor komen ze geloofwaardig en legitiem over, waardoor ze hun slachtoffers gemakkelijk om de tuin kunnen leiden.

Is er een manier om de walvisjacht te stoppen? Ja, die is er! Hieronder staan bepaalde proactieve maatregelen die u kunt nemen om phishing, spoofing, whaling en andere vormen van social engineering-aanvallen tegen te gaan. Laten we eens snel doornemen wat dit zijn:

- Sender Policy Framework (SPF) helpt u uw afzenders te autoriseren. Als u meerdere domeinen of derden gebruikt om e-mails te verzenden, helpt een SPF-record u om ze als legitieme verzendbronnen te specificeren, zodat kwaadaardige domeinen worden geblokkeerd

- DomainKeys Identified Mail of DKIM is een e-mailverificatieprotocol dat ervoor zorgt dat uw berichten tijdens hun reis niet worden gewijzigd.

- En tenslotte, DMARC helpt uw emails om SPF of DKIM identifiers op elkaar af te stemmen en specificeert aan email ontvangende servers hoe u wilt omgaan met valse whaling berichten die vanaf uw domein worden verzonden.

- Na het afdwingen van uw beleidsmodus, schakelt u DMARC XML rapporten in om uw e-mailbronnen te controleren en snel pogingen tot aanvallen op uw domein op te pikken.

Met deze beveiligingsmaatregelen kunt u het succespercentage van social engineering-aanvallen gericht op de werknemers van uw organisatie zeker verlagen. Dit is echter niet alles wat u kunt doen. Ze zeggen "onderwijs begint thuis", dus zorg er samen met de implementatie van het protocol voor dat uw medewerkers zich bewust worden van populaire aanvalsvectoren.