Porque é que o compromisso de e-mail do vendedor é tão assustador (e o que se pode fazer para o impedir)

No que diz respeito ao cibercrime e às ameaças à segurança, o Vendor Email Compromise (VEC) é o grande pai da fraude por correio eletrónico. É o tipo de ataque para o qual a maioria das organizações está menos preparada e para o qual é mais provável que sejam afectadas. Nos últimos 3 anos, o VEC custou às organizações mais de 26 mil milhões de dólares. E pode ser surpreendentemente fácil de executar.

Semelhante ao VEC, os ataques BEC envolvem o atacante fazer-se passar por um executivo superior na organização, enviando e-mails a um funcionário recém-contratado, muitas vezes no departamento financeiro. Eles solicitam transferências de fundos ou pagamentos de facturas falsas, que se bem executadas, podem convencer um empregado menos experiente a iniciar a transacção. Para evitar esta ameaça, leia as condições de pagamento das facturas e fique um passo à frente.

Pode ver porque é que a BEC é um problema tão grande entre as grandes organizações. É difícil controlar as actividades de todos os seus empregados, e os menos experientes são mais propensos a cair por um e-mail que parece vir do seu chefe ou CFO. Quando as organizações nos perguntavam qual era o ciberataque mais perigoso que precisavam de ter em atenção, a nossa resposta era sempre BEC.

Ou seja, até ao Silent Starling.

Sindicato do Cibercrime Organizado

O chamado Silent Starling é um grupo de cibercriminosos nigerianos com uma história de burlas e fraudes que remonta a 2015. Em Julho de 2019, eles envolveram-se com uma grande organização, fazendo-se passar pelo CEO de um dos seus parceiros comerciais. O e-mail solicitava uma alteração súbita e de última hora nos dados bancários, solicitando uma transferência bancária urgente.

Felizmente, descobriram que o e-mail era falso antes de qualquer transacção ter ocorrido, mas na investigação que se seguiu, os pormenores perturbadores dos métodos do grupo vieram à luz.

No que está agora a ser chamado Vendor Email Compromise (VEC), os atacantes lançam um ataque significativamente mais elaborado e organizado do que tipicamente acontece no BEC convencional. O ataque tem 3 fases separadas e intrincadamente planeadas que parecem exigir muito mais esforço do que a maioria dos ataques BEC normalmente exigem. Aqui está como funciona.

VEC: Como Defraudar uma Empresa em 3 Passos

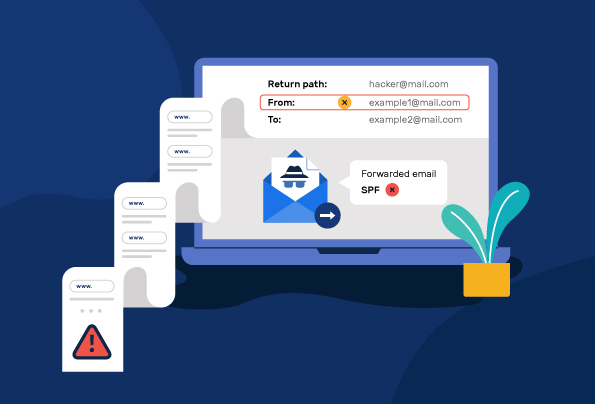

Etapa 1: Entrada em funcionamento

Os atacantes começam por obter acesso à conta de correio eletrónico de um ou mais indivíduos da organização. Este é um processo cuidadosamente orquestrado: descobrem quais as empresas que não têm domínios autenticados por DMARC. Estes são alvos fáceis de falsificar. Os atacantes obtêm acesso enviando aos funcionários um e-mail de phishing que se parece com uma página de início de sessão e roubam as suas credenciais de início de sessão. Agora têm acesso completo ao funcionamento interno da organização.

Passo 2: Recolha de informação

Este segundo passo é como uma fase de vigilância. Os criminosos podem agora ler e-mails confidenciais, e utilizá-los para vigiar os funcionários envolvidos no processamento de pagamentos e transacções. Os atacantes identificam os maiores parceiros comerciais e vendedores da organização alvo. Eles recolhem informações sobre o funcionamento interno da organização - coisas como práticas de facturação, condições de pagamento, e mesmo o aspecto dos documentos oficiais e facturas.

Passo 3: Tomar medidas

Com toda esta inteligência recolhida, os golpistas criam um e-mail extremamente realista e aguardam a oportunidade certa de o enviar (geralmente pouco antes de uma transacção estar prestes a ter lugar). O e-mail é dirigido à pessoa certa na altura certa, e está a chegar através de uma conta de empresa genuína, o que torna quase impossível a sua identificação.

Ao coordenar perfeitamente estas 3 etapas, Silent Starling conseguiu comprometer os sistemas de segurança da sua organização alvo e quase conseguiu roubar dezenas de milhares de dólares. Eles foram dos primeiros a tentar um ciberataque tão elaborado, e infelizmente, não serão certamente os últimos.

Não Quero Ser Vítima de VEC. O que é que eu faço?

O realmente assustador sobre VEC é que mesmo que tenha conseguido descobri-lo antes que os golpistas pudessem roubar qualquer dinheiro, isso não significa que não tenha sido feito nenhum dano. Os atacantes ainda conseguiram obter acesso completo às suas contas de correio electrónico e comunicações internas, e foram capazes de obter uma compreensão detalhada de como funcionam as finanças, sistemas de facturação e outros processos internos da sua empresa. Informação, especialmente informação sensível como esta, deixa a sua organização completamente exposta, e o atacante pode sempre tentar outro esquema.

Então, o que pode fazer quanto a isso? Como evitar que um ataque de VEC lhe aconteça?

1. Proteja os seus canais de correio electrónico

Uma das formas mais eficazes de impedir a fraude por correio electrónico é nem sequer deixar que os atacantes comecem a etapa 1 do processo de VEC. Pode impedir o acesso inicial dos cibercriminosos através do simples bloqueio dos e-mails de phishing que utilizam para roubar as suas credenciais de login.

A plataforma PowerDMARC permite-lhe utilizar a autenticação DMARC para impedir que os atacantes se façam passar pela sua marca e enviem e-mails de phishing aos seus próprios empregados ou parceiros comerciais. Mostra-lhe tudo o que se passa nos seus canais de correio electrónico, e alerta-o instantaneamente quando algo corre mal.

2. Eduque o seu pessoal

Um dos maiores erros cometidos por organizações ainda maiores é não investir um pouco mais de tempo e esforço para educar a sua força de trabalho com um conhecimento de fundo sobre esquemas online comuns, como funcionam, e o que devem procurar.

Pode ser muito difícil distinguir entre um correio electrónico real e um falso bem elaborado, mas há muitas vezes muitos sinais de contos que mesmo alguém não altamente treinado em segurança cibernética poderia identificar.

3. Estabelecer políticas para as empresas através do correio electrónico

Muitas empresas apenas tomam o e-mail como um dado adquirido, sem realmente pensar nos riscos inerentes a um canal de comunicação aberto e não moderado. Em vez de confiar implicitamente em cada correspondência, agir com o pressuposto de que a pessoa do outro lado não é quem afirma ser.

Se precisar de concluir qualquer transacção ou partilhar informações confidenciais com eles, pode utilizar um processo de verificação secundário. Isto pode ser qualquer coisa, desde telefonar ao parceiro para confirmar, ou fazer com que outra pessoa autorize a transacção.

Os atacantes estão sempre a encontrar novas formas de comprometer os canais de correio electrónico comercial. Não se pode dar ao luxo de estar despreparado.

- Práticas recomendadas de segurança de e-mail para trabalho remoto - 25 de julho de 2024

- E-mail de alerta de segurança da conta Microsoft: Reconhecer o esquema - 24 de julho de 2024

- O fator humano na segurança do correio eletrónico: Treinar a sua equipa para reconhecer ameaças - 23 de julho de 2024