Проверка подлинности электронной почты стала важной практикой в области кибербезопасности. Это связано с ростом числа случаев выдачи себя за реальные и известные организации. По данным Forbesпрогнозируется, что к 2025 году расходы, связанные с киберпреступностью, достигнут 10,5 триллиона долларов в год.

Именно поэтому принятие протоколов аутентификации электронной почты, таких как DMARC приобретает решающее значение. Протокол DMARC (Domain-based Message Authentication, Reporting, and Conformance, или DMARC) может быть размещен в системе доменных имен (DNS) отправителя электронной почты в виде текстовой записи. После включения DMARC начинается проверка и защита электронной почты. Политика DMARC способна предотвратить фишинг, подмену электронной почты и атаки вымогателей, а также улучшить показатели доставки электронной почты.

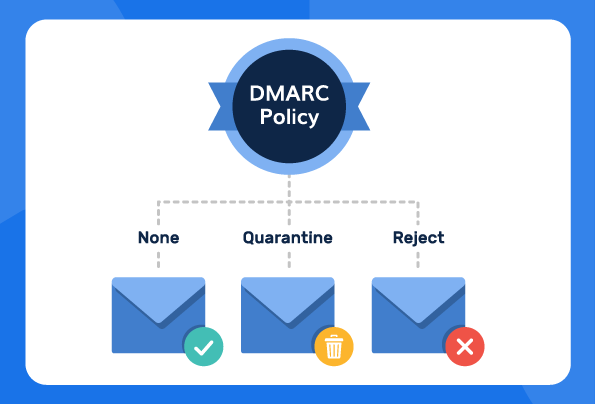

Ваша политика DMARC указывает получателям электронной почты, как обрабатывать сообщения, не прошедшие проверку подлинности. Эта политика может определять три возможных действия:

- DMARC нет

- Карантин DMARC

- DMARC reject

Политика DMARC на уровне "reject" может минимизировать риск злоупотребления доменами, выдавания себя за бренд, фишинга и спуфинг-атак.

Защита электронной почты с помощью DMARC

Электронные письма можно легко подделать, поэтому сложно отличить настоящее письмо от опасной подделки. Вот тут-то и приходит на помощь DMARC. DMARC - это как контрольный пункт безопасности электронной почты, который проверяет личность отправителя, прежде чем пропустить сообщение. На самом деле, Verizon сообщает что более 30 % всех случаев компрометации данных являются результатом фишинговых атак, что подчеркивает необходимость такой мощной защиты, как DMARC. Используя DMARC, вы можете блокировать попытки подмены и гарантировать, что ваш почтовый ящик останется в безопасности от мошеннических писем.

Согласно RFC 7489 IETF, DMARC обладает уникальной способностью позволять отправителям электронной почты устанавливать предпочтения для аутентификации. Включив эту функцию, вы также сможете получать отчеты об обработке электронной почты и потенциальных злоупотреблениях в домене. Благодаря этому DMARC действительно выделяется на фоне других способов проверки доменов.

Чтобы начать процесс настройки DMARC, необходимо внести несколько изменений в DNS и включить TXT-записи DNS для протоколов. Однако ручное внедрение этого протокола может быть довольно сложным для нетехнических пользователей. Это даже может оказаться довольно дорогостоящим, если вы наймете внешнего CISO для управления этим протоколом для вашего бизнеса. Поэтому анализатор DMARC от PowerDMARC является простой альтернативой. Мы автоматизируем настройку политики DMARC, экономя ваше время и деньги.

Я нашел PowerDMARC после того, как были опубликованы новые требования Google и Yahoo к отправителям электронной почты. PowerDMARC в кратчайшие сроки обеспечил нас политикой мониторинга DMARC! Это помогло нам медленно (но верно) перейти к принудительной политике для лучшей защиты.", - сообщила владелица малого бизнеса Рейчел Р.

Что такое политика DMARC?

Политика DMARC - это набор инструкций на уровне DNS, которые могут быть установлены в виде специальной TXT-записи. Она указывает принимающим почтовым серверам, как обрабатывать электронные письма, не прошедшие проверку подлинности. Она обозначается тегом "p" в записи DMARC, который указывает, какие действия должны предпринять почтовые серверы, если письмо не прошло проверку DMARC.

Практическая политика DMARC может помочь вам определить, насколько строго вы хотите относиться к письмам, которые могут пытаться выдать себя за ваш бренд. Считайте, что это охранник вашего домена. В зависимости от вашего идентификатора охранник определяет, пустит ли он вас в здание (в данном случае во входящие сообщения вашего получателя). Он может не дать вам войти (отклонить), может отправить вас в специальное место для дальнейшего рассмотрения (карантин) или просто впустить (не впускать).

Ваша политика DMARC при значении p=reject может помочь вам предотвратить спуфинг, фишинг и злоупотребление доменными именами, действуя как знак "нет проникновению" для плохих игроков, пытающихся выдать себя за ваш бренд.

3 типа политик DMARC: p=reject, p=none, p=quarantine

В зависимости от того, какой уровень контроля хотят установить владельцы почтовых доменов, существует 3 основных типа политики DMARC - "нет", "карантин" и "отклонить". Основное различие между этими вариантами политики определяется действиями, предпринимаемыми агентом передачи почты при соблюдении указанной политики, определенной отправителем почты в его DNS-записи.

Ниже приведен краткий обзор 3 типов политик DMARC, а также подробные объяснения:

- DMARC None: Политика "только мониторинг", не обеспечивающая никакой защиты - подходит для начальных этапов развертывания.

- Карантин DMARC: Отмечает или помещает в карантин неавторизованные сообщения электронной почты.

- Отказ от DMARC: Блокирует доступ неавторизованных писем к почтовому ящику

1. Политика DMARC None

Политика DMARC none (p=none) - это расслабленный режим, который не вызывает никаких действий со стороны получателя. Эта политика может использоваться для мониторинга активности электронной почты. Она не обеспечивает никакого уровня защиты от кибератак.

Нет Примеры использования реализации политики

Пример: v=DMARC1; p=none; rua= mailto:(адрес электронной почты);

- Основной целью владельцев доменов, выбравших политику "нет", должен быть сбор информации об источниках рассылки и отслеживание их коммуникаций и доставляемости без какой-либо склонности к строгой аутентификации. Возможно, это связано с тем, что они пока не готовы принять на себя обязательства по внедрению политики и не торопятся анализировать текущую ситуацию.

- Принимающие почтовые системы рассматривают сообщения, отправленные с доменов, настроенных с помощью этой политики, как "бездействующие", т.е. даже если эти сообщения не удовлетворяют требованиям DMARC, никаких действий по их отбраковке или помещению в карантин предприниматься не будет. Эти сообщения успешно дойдут до ваших клиентов.

- Отчеты DMARC по-прежнему генерируются, если установлено значение "p=none". MTA получателя отправляет суммарные отчеты владельцу домена, предоставляя подробную информацию о статусе проверки подлинности электронной почты для сообщений, которые, судя по всему, исходят от его домена.

2. Политика карантина DMARC

p=карантин обеспечивает определенный уровень защиты, так как владелец домена может попросить получателя отменить возврат писем в папку спама, чтобы просмотреть их позже в случае, еслиDMARC не работает.

Примеры применения политики карантина

Пример: v=DMARC1; p=quarantine; rua=mailto:(адрес электронной почты);

- Политика "карантина" позволяет владельцам доменов не просто отбрасывать неаутентифицированные письма, а поддерживать безопасность, предоставляя возможность просматривать письма, прежде чем принять их, по принципу "сначала проверь, потом доверь".

- Изменение политики DMARC на DMARC-карантин гарантирует, что легитимные сообщения, не прошедшие проверку подлинности DMARC, не будут потеряны до того, как вы внимательно их проверите.

- Этот подход можно считать промежуточным с точки зрения применения и способствует плавному переходу к p=reject, при котором владельцы доменов могут а) оценить влияние DMARC на ваши почтовые сообщения и б) принять обоснованное решение о том, следует ли им отбрасывать отмеченные письма.

- Политика карантина также помогает уменьшить загромождение почтовых ящиков, предотвращая их перегрузку спамом.

3. Политика отклонения DMARC

Наконец, политика reject DMARC (p=reject) - это политика принуждения. Она обеспечивает отклонение сообщений, не прошедших проверку подлинности DMARC. DMARC reject обеспечивает максимальную эффективность, отбрасывая письма, не авторизованные вами.

Примеры использования реализации политики отклонений

Пример: v=DMARC1; p=reject; rua= mailto:(адрес электронной почты);

- Отказ от DMARC повышает безопасность электронной почты. Она позволяет предотвратить фишинговые атаки или прямую подмену домена. Политика DMARC reject предотвращает мошеннические письма, блокируя сообщения, которые кажутся подозрительными.

- Если вы достаточно уверены в себе, чтобы не отправлять подозрительные сообщения в карантин, вам подойдет политика "Отклонить".

- Важно тщательно протестировать и спланировать, прежде чем отказаться от DMARC.

- Убедитесь, что отчетность включена для вашего домена при отклонении DMARC.

- Чтобы начать свой путь к принудительному исполнению, начните с p=none, а затем постепенно переходите к reject, отслеживая ежедневные отчеты.

- В идеале, выберите наш размещенный DMARC чтобы получить квалифицированную помощь. Наши профессионалы будут сопровождать внедрение DMARC на протяжении всего пути внедрения.

Преимущества применения политики DMARC

Давайте рассмотрим преимущества настройки строгой политики DMARC для вашего домена:

1. Прямая защита от фишинга и BEC

При отклонении DMARC (при DMARC enforcement), электронные письма, исходящие из неаутентифицированных источников, отбрасываются. Это предотвращает попадание мошеннических писем в почтовый ящик получателя. Таким образом, это обеспечивает прямую защиту от фишинговых атак, спуфинга, BEC и мошенничества со стороны CEO.

Это особенно важно, потому что:

- Отчет компании Verizon В отчете о расследовании утечек данных за 2023 год говорится, что 36% всех утечек данных связаны с фишингом

- В отчете Fortra В отчете о BEC за 2023 год сделан вывод, что киберпреступники любят выдавать себя за известные бренды

2. Первая линия защиты от вредоносного программного обеспечения

Ransomware и вредоносные программы часто распространяются через поддельные электронные письма, отправленные с вымышленных доменных имен. Они могут проникнуть и полностью захватить вашу операционную систему. Политика DMARC при отклонении гарантирует, что неаутентифицированные письма не попадут в почтовый ящик ваших клиентов. Это автоматически предотвращает нажатие клиентами на вредоносные вложения. А также минимизирует вероятность неосознанной загрузки в систему вымогателей или вредоносного ПО. Здесь ваша политика DMARC выступает в качестве элементарной линии защиты от этих атак.

3. Мониторинг каналов электронной почты

Если вы просто хотите отслеживать транзакции и источники отправки сообщений, достаточно DMARC с p=none. Однако это не защитит вас от кибератак.

4. Просмотр подозрительных писем перед отправкой

Если вы не хотите блокировать несанкционированные сообщения электронной почты, вы можете поместить их в карантин. Просто используйте политику DMARC карантина для проверки подозрительных сообщений перед их принятием. В результате письма будут попадать в папку карантина, а не в папку входящих сообщений.

Какой тип политики DMARC лучше и почему?

DMARC reject - лучшая политика DMARC, если вы хотите максимизировать усилия по обеспечению безопасности электронной почты и включить функцию "синей галочки" в Gmail.. Это связано с тем, что при использовании политики p=reject владельцы доменов активно блокируют несанкционированные сообщения в почтовых ящиках своих клиентов. Ваша политика DMARC обеспечивает высокую степень защиты от кибератак. К ним относятся подмена прямого домена, фишинг и другие виды угроз, связанных с выдачей себя за другого. Таким образом, она также является эффективной антифишинговой политикой.

При применении DMARC вы также можете реализовать BIMI. BIMI позволяет включить синие галочки для ваших писем в почтовых ящиках Gmail и Yahoo, что очень здорово!

Развенчание распространенных мифов о политике DMARC

Существует несколько распространенных заблуждений относительно политики DMARC. Некоторые из них могут иметь ужасные последствия для доставки почты. Давайте узнаем, что это за заблуждения и какая правда за ними скрывается:

1. DMARC не может предотвратить спуфинг

DMARC none - это политика "бездействия", которая не может защитить ваш домен от кибератак. Злоумышленники часто используют политику p=none, чтобы выдавать себя за домены.

За последние годы несколько владельцев доменов обратились в PowerDMARC, объясняя, что их подделывают даже при наличии DMARC. При дальнейшем рассмотрении наши эксперты обнаружили, что у большинства из них политика DMARC настроена на "none".

2. Вы не будете получать отчеты DMARC при p=none

Даже при установке p=none вы можете продолжать получать ежедневные отчеты DMARC, просто указав действительный адрес электронной почты для отправителя.

3. DMARC "Карантин" не важен

Часто упускаемая из виду политика карантина в DMARC очень полезна на переходных этапах. Владельцы доменов могут использовать ее для плавного перехода от бездействия к максимальному применению.

4. DMARC Reject Impacts Deliverability

Даже в случае отказа DMARC вы можете обеспечить бесперебойную доставку ваших легитимных писем. В этом может помочь мониторинг и анализ действий ваших отправителей. Вы также должны просматривать результаты аутентификации, чтобы быстрее обнаруживать сбои.

Устранение ошибок политики DMARC

Ниже перечислены некоторые распространенные ошибки политики DMARC, с которыми вы можете столкнуться:

Ошибки синтаксиса

Вы должны быть внимательны к любым синтаксическим ошибкам при настройке записи, чтобы убедиться, что ваш протокол функционирует правильно.

Ошибки конфигурации

Ошибки при настройке политики DMARC встречаются часто, и их можно избежать, используя средство проверки DMARC инструмент.

Политика DMARC sp

Если вы настроите политику отклонения DMARC, но настроите свои политики поддоменов не будет, вы не сможете добиться соответствия. Это связано с переопределением политики для исходящих писем.

Ошибка "Политика DMARC не включена"

Если в отчетах появляется это сообщение об ошибке, то это указывает на отсутствие доменной политики DMARC в DNS или на то, что она имеет значение "none". Отредактируйте свою запись, включив в нее p=reject/quarantine, и проблема будет решена.

Более безопасный способ обновления, применения и оптимизации политики DMARC

PowerDMARC's анализатор DMARC платформа поможет вам без труда настроить протокол DMARC. Используйте наш облачный нативный интерфейс для мониторинга и оптимизации ваших записей несколькими нажатиями кнопок. Давайте рассмотрим ее ключевые преимущества:

- PowerDMARC предлагает 7 представлений и механизмов фильтрации для ваших отчетов DMARC Aggregate. Каждое представление разработано для эффективного мониторинга почтовых потоков в любом режиме политики DMARC.

- Агрегированные отчеты легко читаются, удобны для человека и экспортируются

- Отчеты судебно-медицинской экспертизы можно зашифровать, чтобы скрыть частную информацию

- Наша функция хостинга DMARC позволяет вам легко обновлять режимы политики DMARC. Вы можете перейти на режим p=reject и контролировать протокол эффективно и в режиме реального времени. Для этого вам не нужно входить в консоль управления DNS.

- Наша круглосуточная команда активной поддержки поможет вам плавно перейти от расслабленной к принудительной политике DMARC. Это позволит максимально повысить уровень безопасности и одновременно обеспечить доставку.

- Вы можете настроить пользовательские оповещения по электронной почте, чтобы обнаружить любую вредоносную активность и принять меры против угроз раньше.

- Мы поддерживаем многопользовательский доступ и перевод на несколько языков на платформе. К ним относятся английский, французский, немецкий, японский, голландский, итальянский, испанский, русский, норвежский, шведский и упрощенный китайский.

Свяжитесь с нами сегодня, чтобы внедрить политику DMARC и легко отслеживать результаты!

FAQ по политике DMARC

Как узнать, соответствует ли моя почта требованиям DMARC?

Клиенты PowerDMARC могут легко оценить свое соответствие требованиям, проверив сводку панели. Они также могут проанализировать текущее состояние безопасности с помощью PowerAnalyzer.

Как исправить политику DMARC?

Вы можете вручную исправить свою политику, войдя в управление DNS. Войдя, вам нужно отредактировать запись DMARC TXT. Более простое решение - использовать наше хостинговое решение для внесения изменений в вашу политику одним щелчком мыши.

Какова политика DMARC по умолчанию?

Если вы используете наш инструмент генератора DMARC для добавления своей политики, мы назначаем "none" в качестве режима по умолчанию. При ручном внедрении вы должны определить свою политику в поле "p=". В противном случае ваша запись будет считаться недействительной.

Наш процесс проверки содержания и проверки фактов

Автором этого материала является эксперт по кибербезопасности. Он был тщательно проверен нашей внутренней командой по безопасности, чтобы обеспечить техническую точность и актуальность. Все факты были проверены по официальной документации IETF. Также указаны ссылки на отчеты и статистику, подтверждающие информацию.

- Исправьте пермеррор SPF: Преодоление ограничения SPF Too Many DNS Lookups Limit - 26 апреля 2024 г.

- Как опубликовать запись DMARC за 3 шага? - 2 апреля 2024 г.

- Почему DMARC не работает? Устранение сбоев DMARC в 2024 году - 2 апреля 2024 г.