¿Quién querría que su información personal identificable y sus datos sensibles se vieran comprometidos y fueran utilizados por alguien para actividades fraudulentas? Pero la triste realidad es que esto se ha convertido en una práctica habitual.

Recientemente se reveló que casi el 50% de las violaciones de datos entre 2021 y 2023 fueron de la Información de Identificación Personal (PII) de los clientes, y el 40% de esos datos eran de empleados. Estos datos se registraron durante a encuesta en octubre de 2023.

La PII no es muy complicada, pero aun así es importante entender qué es y la importancia de protegerla. Esta guía contiene todas las respuestas que te ayudarán a proteger tu PII y a ti mismo.

Puntos clave

- La IIP incluye información sensible y no sensible que puede utilizarse para identificar a las personas.

- La PII sensible puede causar daños significativos si se ve comprometida, mientras que la PII no sensible es menos peligrosa por sí sola.

- Las empresas deben contar con medidas sólidas para proteger la IIP que recopilan y almacenan.

- Las filtraciones de datos pueden producirse por diversos métodos, como el phishing y el malware, lo que subraya la necesidad de estar alerta.

- El cumplimiento de leyes como GDPR e HIPAA es esencial para que las empresas salvaguarden la información personal y eviten sanciones.

¿Qué es la información de identificación personal?

La IIP, o Información de Identificación Personal, es información que constituye una parte significativa de su identidad y puede apuntar directamente a usted.

Imagínatelo como un código secreto que, por sí solo o mezclado con otra información, puede revelar tu identidad. Por tanto, no es sólo tu nombre y dirección; es como las piezas de un puzzle que, cuando se juntan, crean la imagen completa de "ti".

Por ejemplo, supongamos que usted se llama Juan. Hay muchas otras personas en todo el mundo que tienen el mismo nombre, por lo que no puede considerarse IIP. Pero, ¿qué ocurre si decimos que se llama John Doe, vive en Manhattan y tiene un número de la seguridad social AXY123? Ahora, se convierte en una IIP y puede identificarle de forma única de otros Johns que viven en otras zonas.

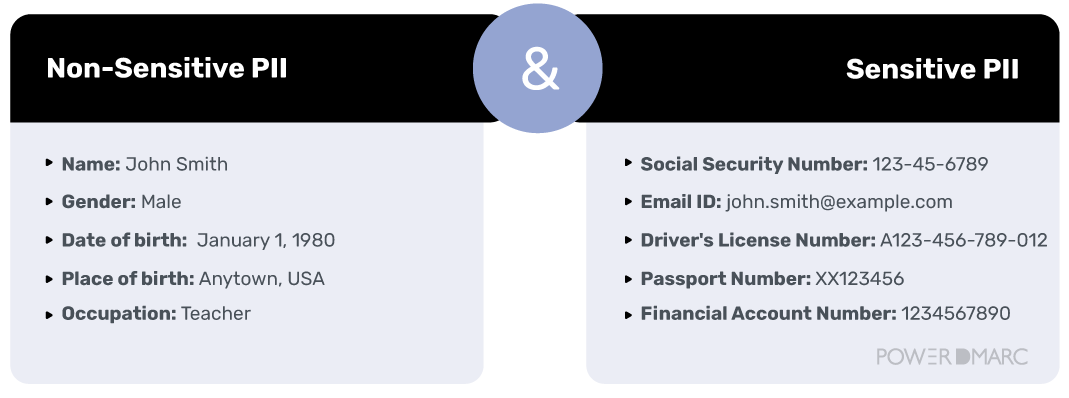

La IIP puede dividirse en no sensible y sensible. Lo trataremos a continuación.

¡Simplifique la seguridad con PowerDMARC!

Información PII no sensible y sensible

El Departamento de Defensa de EE.UU. ofrece una lista de ejemplos con respecto a la IIP. Desde los números de la seguridad social hasta las direcciones personales, todos ellos pueden entrar dentro de la información de identificación personal.

Echemos un vistazo a las dos categorías distintivas de IIP:

Información confidencial

La PII sensible es información que puede identificar a un individuo muy fácilmente. Este tipo de IIP puede ser perjudicial para la persona a la que pertenece si la recupera un ciberdelincuente.

Ejemplos de información sensible de identificación personal

- Número de la Seguridad Social (SSN)

- Permiso de conducir

- Dirección postal

- Datos de la tarjeta de crédito

- Información sobre el pasaporte

- Información financiera

- Historial médico

IIP no sensible

Cualquier información, como un apellido de soltera, que pueda identificar a una persona pero que no pueda utilizarse para perjudicarla se define como IIP no sensible.

Ejemplos de datos de identificación personal no sensibles

- Nombre

- Código postal

- Carrera

- Género

- Fecha de nacimiento

- Lugar de nacimiento

- Religión

Si usted o cualquier empresa desea recopilar información de identificación personal, tendrá que utilizar formularios en línea, encuestas y redes sociales, preferiblemente con un acuerdo de confidencialidad adjunto. Asegúrate de que, siempre que proporciones tu IIP a alguien, comprueba si dispone de un plan adecuado para utilizar, almacenar y proteger la información.

¿Por qué es importante la IIP?

La IIP es fundamental porque protege sus datos. Cualquier empresa u organización que tenga su IIP está legalmente obligada a salvaguardarla a toda costa. Es una garantía de seguridad y protección de tus datos personales.

Las empresas pueden utilizar tu información para múltiples fines, como:

- Publicidad dirigida

- Prevención del fraude

- Cumplimiento de la ley

- Calificación crediticia

- Selección de personal

¿Cómo se puede robar información de identificación personal?

Ataques como ingeniería social utilizando un nombre de dominio o un correo electrónico falsos pueden engañar a la gente para que revele información personal. También es posible que se filtre información privada a través de cuentas de correo electrónico pirateadas, filtraciones de datos, etc.

Estas son algunas de las formas más habituales de robo de información personal:

- Correos electrónicos de phishing: Correos electrónicos falsos que incitan a las víctimas a revelar su información personal.

- Infracciones de datos: Los atacantes aprovechan las vulnerabilidades de los sistemas para violar bases de datos sensibles

- Basurero: Recuperación de documentos eliminados de la basura que contengan información confidencial.

- Ingeniería social: Manipulación de víctimas desprevenidas para que compartan información personal.

- Malware: Software malicioso que se infiltra en archivos que contienen información personal en su ordenador.

- Amenazas internas: Sus propios empleados revelan información de identificación personal con malas intenciones o por dinero.

- CiberespionajeCiberespionaje: escuchas de comunicaciones en línea para robar información personal.

- Cuentas de correo electrónico pirateadas: Obtención de acceso a cuentas de correo electrónico para leer chats que contienen PII.

- Ataques Man-in-the-middle: El atacante intercepta las comunicaciones en línea para robar información personal.

- Ataques de fuerza bruta: Obtención de acceso no autorizado a las cuentas mediante el uso de la fuerza bruta como constantes recuperaciones, y luego robar PII.

Métodos para salvaguardar la IIP

Varios países han adoptado múltiples leyes de protección de datos para crear directrices para las empresas que recopilan, almacenan y comparten información personal de sus clientes. Veamos cómo puedes proteger tu IIP.

- Utilice contraseñas seguras siempre que sea necesario.

- Tenga cuidado con los datos que comparte en Internet.

- Controle periódicamente sus informes crediticios en busca de indicios de fraude.

Si es usted empresario, debería tener en cuenta los pasos que se indican a continuación:

- Recopilar únicamente la IIP necesaria para prestar un servicio específico.

- El cifrado utilizado en las empresas debe ser robusto para impedir el acceso no autorizado a la información personal de sus empleados y clientes.

- El acceso a la IIP debe limitarse únicamente a aquellos empleados que la necesiten para desempeñar sus funciones.

- Debe celebrarse una sesión de formación para instruir a los empleados sobre cómo proteger la IIP.

- Esté siempre atento a cualquier fallo de seguridad que pueda producirse repentinamente.

- Debe existir un plan de respuesta a la violación de datos para que pueda utilizarse rápidamente para responder a una violación de datos y minimizar los daños.

El Departamento de Seguridad Nacional de EE.UU. también ha publicado un esclarecedor documento en el que se explica cómo proteger y compartir de forma segura la información de identificación personal.

Importancia de proteger la información personal frente a las filtraciones de datos

Una violación de datos se produce cuando alguien que no tiene autorización de la empresa accede a los sistemas informáticos, lo que puede conducir a la obtención de información sensible.

Mientras investigábamos, encontramos un estudio que mostraba que más de 6 millones de registros en todo el mundo en 2023. Es uno de los factores que más preocupan a los responsables de las empresas.

Estas violaciones de datos pueden deberse a varias razones, como:

- Malware

- Hackear

- Errores humanos

Las empresas pueden seguir las prácticas que se mencionan a continuación para proteger sus datos de las filtraciones:

- Aplicar medidas de seguridad adecuadas.

- Educar a sus empleados en las mejores prácticas dentro de la ciberseguridad ciberseguridad.

- Disponga de un plan de respuesta y reparación en caso de que se produzcan violaciones de datos repentinas.

Legislación y normativa sobre IPI

La PII está regulada por muchas leyes y normativas. Éstas garantizan que la privacidad de las personas esté a salvo y que no tengan que preocuparse por amenazas como la suplantación de identidad. Algunas de estas leyes federales son:

1. Ley de Privacidad de 1974

La Ley de Privacidad de 1974 establece las normas para los agentes federales a la hora de recopilar, utilizar y revelar información de identificación personal. Esta ley también obliga a los organismos federales a informar a los ciudadanos si pueden revelar su IIP, y se prevén sanciones en caso de incumplimiento. Sin embargo, hay algunos casos especiales y excepciones.

2. Ley de Portabilidad y Responsabilidad de los Seguros Sanitarios

Luego está la HIPAA, la Ley de Portabilidad y Responsabilidad del Seguro Médicoel superhéroe de los historiales médicos. Exige que las instituciones sanitarias y los proveedores mantengan en secreto la información de los pacientes y no divulguen sus historiales médicos sin consentimiento.

3. Ley de libertad de información

Y no se olvide de la FOIA, la Ley de Libertad de Información. Es el billete de oro para la gente que quiere indagar en los archivos del gobierno. Les dice a las agencias federales: "Muestren sus tarjetas a menos que sea super secreto". Así que, básicamente, es el pase entre bastidores del público a la información gubernamental. Sin embargo, la FOIA también actúa como protector de la IIP al pedir a los organismos encargados de hacer cumplir la ley que retengan información que pueda ser personalmente identificable o perjudicial.

4. Reglamento general de protección de datos (RGPD)

En 1995 existía la Directiva de Protección de Datos, pero más tarde, GDPR tomó el relevo para salvaguardar la información personal. Ahora, cualquier empresa que maneje datos personales de ciudadanos de la UE, ya tenga su sede en la UE o en otro lugar (sí, incluso en Estados Unidos), tiene que seguir el mismo conjunto de normas.

El incumplimiento de determinadas disposiciones puede dar lugar a cuantiosas multas -el 4 % de sus ingresos anuales globales o 20 millones de euros, lo que resulte más doloroso-. Además, los particulares tienen derecho a reclamar si consideran que se han vulnerado sus derechos en virtud del RGPD.

Recuerde que el GDPR es el sheriff mundial de la privacidad de los datos, que se asegura de que las empresas no jueguen a la ligera con la información personal de los ciudadanos. Es el guardián de tus datos, que mantiene el mundo digital bajo control.

¿Cómo pueden las empresas proteger los datos de sus clientes?

Las empresas que deseen mejorar su seguridad deben tener en cuenta estos prácticos consejos:

- Implemente la segmentación de la red: Piense en ello como si construyera muros dentro de su reino digital. Si un área es violada, las otras pueden permanecer fuertes. Es como tener compartimentos secretos en tu bóveda de datos.

- Haga cumplir las políticas y procedimientos de seguridad: Establece las normas y asegúrate de que todo el mundo las cumple. Es como tener un manual de seguridad: todo el mundo sabe lo que está permitido y lo que está prohibido.

- Haz copias de seguridad de los datos con frecuencia: Imagina tus datos como un tesoro y las copias de seguridad como un escondite secreto. Si vienen los piratas (es decir, si hay una filtración de datos), aún tienes tu escondite secreto al que recurrir.

- Establezca un plan integral de respuesta a las violaciones de datos: Planifique cada movimiento, desde la detección del problema hasta su solución.

Repercusiones del robo de identidad y del uso indebido de la información de identificación personal

El robo de identidad no es ninguna broma: puede traer graves quebraderos de cabeza financieros. Imagina que alguien se hace pasar por ti y se va de compras o pide un préstamo a tu nombre sin preguntar... ¡o peor aún, lleva a cabo actividades ilegales!

La usurpación de identidad y el robo de IPI pueden dar lugar a:

- Graves perjuicios económicos

- Angustia emocional y ansiedad

- Turbulencias legales por delitos cometidos en su nombre

- Pérdida de credibilidad y reputación en el sector

- Pérdida de confianza de los clientes

Palabras finales

Un vector popular para recuperar información personal son los correos electrónicos de phishing que suplantan o falsifican su nombre de dominio. Recomendamos configurar un servidor DMARC para que sus correos electrónicos y dominios permanezcan a salvo de esto. Y no hay mejor forma de configurar y supervisar su implementación de forma segura que PowerDMARC. Somos un equipo de expertos en seguridad de dominios especializados en ayudarle a minimizar el fraude por correo electrónico mediante la autenticación. Póngase en contacto hoy mismo para una DMARC gratis¡!

Recuerda compartir la menor cantidad posible de información personal en Internet. Mantente seguro y alerta en Internet.

- Microsoft refuerza las reglas de remitentes de correo electrónico: Actualizaciones clave que no debe perderse - 3 de abril de 2025

- Configuración de DKIM: Guía paso a paso para configurar DKIM para la seguridad del correo electrónico (2025) - 31 de marzo de 2025

- PowerDMARC reconocido como líder de red para DMARC en G2 Spring Reports 2025 - 26 de marzo de 2025