¿Qué es un correo electrónico de phishing? Manténgase alerta y detecte los correos electrónicos de phishing

Un correo electrónico de phishing es como un impostor disfrazado en su bandeja de entrada. Se hace pasar por una fuente fiable, con el objetivo de engañarle y manipularle para que revele información confidencial o realice acciones dañinas. Es un estafador digital que se aprovecha de la vulnerabilidad y credulidad humanas.

Pueden tener consecuencias devastadoras, como el robo de su identidad, pérdidas financieras o el acceso no autorizado a sus cuentas. Manténgase cauteloso y escéptico, ya que el único propósito del correo electrónico de phishing es engañarle y aprovecharse de usted.

¿Qué es un correo electrónico de phishing?

Un correo electrónico de phishing es un mensaje fraudulento diseñado para engañar a los destinatarios para que revelen información confidencial o realicen acciones que beneficien al atacante. Estos correos electrónicos suelen imitar comunicaciones legítimas de fuentes de confianza, como bancos, servicios en línea o empresas conocidas.

¿Cómo funcionan los correos electrónicos de phishing?

Los correos electrónicos de phishing emplean tácticas engañosas para inducir a los destinatarios a divulgar información confidencial o realizar determinadas acciones. Estos mensajes suelen hacerse pasar por organizaciones o personas legítimas para ganarse la confianza del destinatario. He aquí un interesante desglose de cómo funciona un típico correo electrónico de phishing:

- Enmascaramiento: Los correos electrónicos de suplantación de identidad suelen parecer enviados por fuentes fiables, como bancos, plataformas de redes sociales o empresas conocidas. La dirección de correo electrónico y el contenido están diseñados para parecerse mucho a los de la entidad legítima, lo que hace más difícil distinguirlos de una comunicación auténtica.

- Urgencia o miedo: Para manipular las emociones del destinatario, los correos electrónicos de phishing suelen crear una sensación de urgencia o miedo. Pueden afirmar que hay un problema con la cuenta del destinatario, como una actividad no autorizada o una suspensión inminente del servicio. Al generar ansiedad, los atacantes pretenden provocar acciones precipitadas sin una consideración cuidadosa.

- Ingeniería social: Los correos electrónicos de phishing utilizan técnicas de ingeniería social para explotar la psicología humana. Pueden utilizar varias tácticas como la personalización, la adulación o el miedo a perderse algo (FOMO) para aumentar sus posibilidades de éxito. Al aprovecharse de las emociones y los desencadenantes psicológicos, los atacantes intentan anular el pensamiento racional del destinatario.

- Enlaces o archivos adjuntos engañosos: Los correos electrónicos de phishing suelen contener enlaces o archivos adjuntos que conducen a sitios web maliciosos o archivos infectados con malware. Los enlaces pueden parecer legítimos, pero en realidad dirigen al destinatario a un sitio web falso que se parece a la página de inicio de sesión de la organización objetivo. Una vez que la víctima introduce sus credenciales, los atacantes las recogen para obtener acceso no autorizado.

- Recogida de datos: Los correos electrónicos de phishing tienen como objetivo recopilar información confidencial, como nombres de usuario, contraseñas, datos de tarjetas de crédito o información de identificación personal. Estas credenciales pueden utilizarse para robar identidades, realizar transacciones no autorizadas u obtener acceso no autorizado a diversas cuentas.

- Explotación: Una vez que los atacantes obtienen datos sensibles, pueden explotarlos con diversos fines. Esto puede incluir el acceso no autorizado a las cuentas de la víctima, el fraude financiero, la venta de la información en el mercado negro o el lanzamiento de nuevos ataques dirigidos, como el spear-phishing.

¿Cómo detectar un correo electrónico de phishing?

Puede detectar fácilmente un correo electrónico de phishing examinando detenidamente el formato del mensaje, las incoherencias en la dirección del remitente, los errores ortográficos, la mala redacción y las afirmaciones o señuelos exagerados. Explorémoslo a continuación:

-

Saludos genéricos

Los correos electrónicos de phishing suelen utilizar saludos genéricos como "Estimado señor/señora" o "Valioso cliente". Los correos electrónicos legítimos suelen dirigirse a los destinatarios por su nombre.

-

Solicitudes de información personal

Las organizaciones legítimas rara vez solicitan información personal o financiera por correo electrónico. Ten cuidado si un correo electrónico solicita datos confidenciales, como números de la Seguridad Social o credenciales de inicio de sesión.

-

Dirección de correo electrónico del remitente inusual

Inspeccione cuidadosamente la dirección de correo electrónico del remitente. Los correos electrónicos de phishing pueden utilizar nombres de dominio mal escritos o sospechosos que imitan a los legítimos.

-

Archivos adjuntos o descargas inesperadas

Tenga cuidado al recibir archivos adjuntos maliciosos o enlaces de descarga, aunque parezcan proceder de alguien conocido. Los archivos maliciosos pueden contener malware o ransomware.

4 tipos comunes de correos electrónicos de phishing

Spoofing, spear phishing, whaling y pharming son algunos tipos comunes de correos electrónicos de phishing. Aunque su perfil de víctima o modus operandi puede diferir ligeramente, es probable que causen daños a organizaciones y particulares.

1. Suplantación del correo electrónico

El spoofing de correo electrónico consiste en falsificar la dirección de correo electrónico del remitente para que parezca que el mensaje procede de una fuente de confianza. Los atacantes pueden hacerse pasar por bancos, agencias gubernamentales o servicios en línea populares para engañar a los destinatarios y hacerles revelar información confidencial.

2. Spear Phishing

El spear phishing es una forma dirigida de phishing en la que los ciberdelincuentes adaptan sus correos electrónicos a una persona u organización específica. Recopilan información personal de varias fuentes para hacer que el correo electrónico parezca más legítimo y aumentar las posibilidades de éxito.

3. Ataques balleneros

Ataques balleneros se dirigen a personas de alto perfil, como ejecutivos o consejeros delegados, haciéndose pasar por contactos o colegas de confianza. Estos correos electrónicos suelen tener como objetivo obtener información confidencial de la empresa o iniciar transacciones financieras fraudulentas.

4. Pharming

Pharming consiste en redirigir a los usuarios a sitios web falsos sin su conocimiento. Los ciberdelincuentes aprovechan las vulnerabilidades de los servidores DNS (Sistema de Nombres de Dominio) o utilizan software malicioso para modificar la configuración DNS, dirigiendo a los usuarios a sitios web de phishing incluso cuando introducen URL legítimas.

Ejemplos de correo electrónico de phishing

Echa un vistazo a algunos ejemplos de correos electrónicos de phishing para ser escéptico siempre que recibas correos similares:

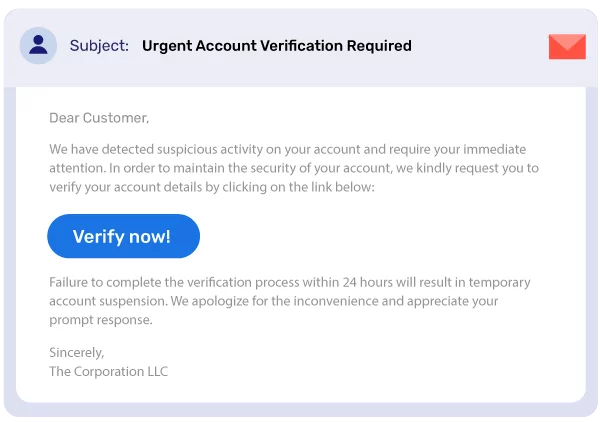

1. "Verificación urgente de cuenta"

Los correos electrónicos de phishing suelen hacer solicitudes urgentes, como pedirle que verifique la información de su cuenta o que haga clic en un enlace para actualizar su configuración de seguridad. Estas solicitudes están diseñadas para crear una sensación de urgencia y hacer que sea menos probable que pienses críticamente sobre el correo electrónico.

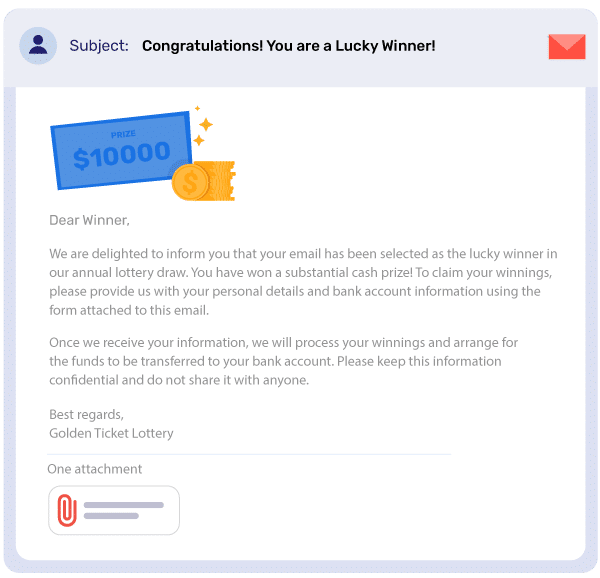

2. "Notificación de ganador de lotería"

Este correo electrónico de phishing afirma que ha ganado una lotería y le pide que proporcione información personal para reclamar su premio. Puede parecer que el mensaje procede de una empresa de lotería legítima, pero en realidad es falso. El phisher utilizará su información personal para cometer robos de identidad u otros delitos.

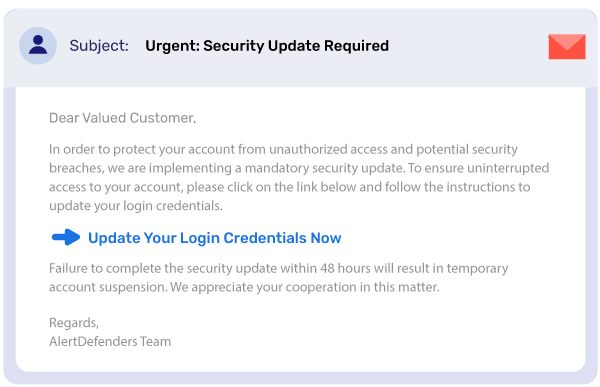

3. "Actualización de seguridad importante"

Este correo electrónico de phishing afirma que hay una actualización de seguridad importante para su software y le pide que haga clic en un enlace para descargarla. Puede parecer que el mensaje procede de una empresa de software legítima, pero en realidad es falso. En realidad, el enlace le llevará a un sitio web que contiene malware. Una vez descargado el malware, el phisher podrá controlar su ordenador.

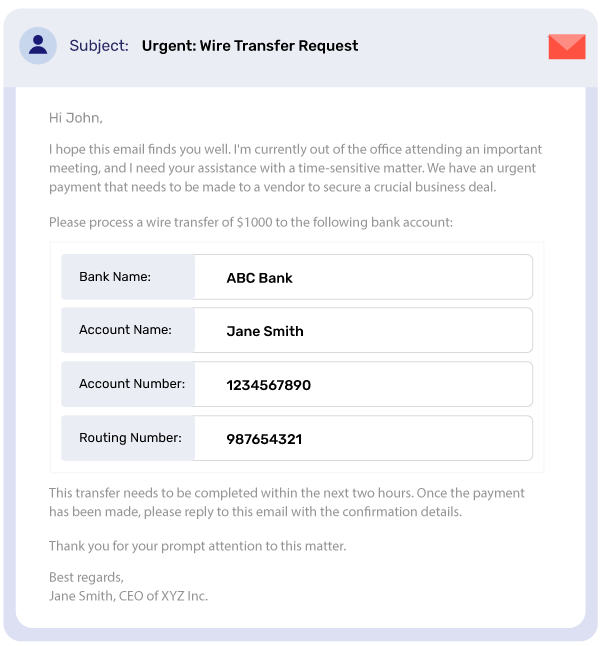

4. "Solicitud urgente de transferencia bancaria"

Este correo electrónico de phishing afirma que hay una solicitud urgente de transferencia bancaria y le pide que proporcione la información de su cuenta bancaria. Puede parecer que el mensaje procede de un banco legítimo, pero en realidad es falso. El phisher utilizará los datos de su cuenta bancaria para robarle el dinero.

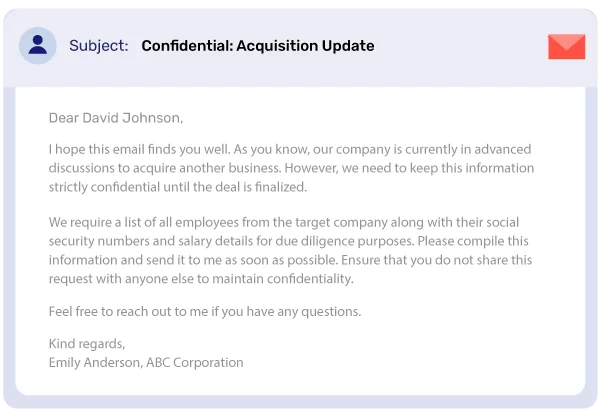

5. "Información confidencial de adquisición"

Este correo electrónico de phishing afirma que ha sido seleccionado para recibir información confidencial sobre adquisiciones y le pide que haga clic en un enlace para descargarla. Puede parecer que el mensaje procede de una empresa legítima, pero en realidad es falso. En realidad, el enlace le llevará a un sitio web que contiene malware. Una vez descargado el malware, el phisher podrá controlar su ordenador.

Protéjase de los correos electrónicos de phishing

Para protegerse de los correos electrónicos de phishing, las personas y las organizaciones deben estar atentas a las señales de advertencia, evitar caer en la tentación de los señuelos repentinos, formarse para detectar los correos electrónicos de phishing y aplicar los protocolos y herramientas necesarios para mejorar la seguridad.

Para mantenerse a salvo de los correos electrónicos de phishing:

#1 Ser escéptico

Tenga cuidado con los correos electrónicos no solicitados, especialmente los que piden información personal o una acción inmediata.

#nº 2 Verificar el remitente

Compruebe cuidadosamente la dirección de correo electrónico y el dominio para asegurarse de que coinciden con la fuente oficial.

#3 No hagas clic en enlaces sospechosos

Pase el ratón por encima de los enlaces para ver el destino real de la URL antes de hacer clic.

#4 Evitar compartir información sensible

Las organizaciones legítimas rara vez solicitan datos confidenciales por correo electrónico.

#5 Mantener actualizado el software

Actualice regularmente su sistema operativo, software antivirus y navegador web para parchear las vulnerabilidades de seguridad.

#6 Implantar la autenticación del correo electrónico

Autenticación de correo electrónico con SPF, DKIMy DMARC es crucial para proteger su dominio contra correos electrónicos de phishing y ayuda a autorizar a los remitentes a minimizar los intentos de suplantación de identidad.

Informar sobre correos electrónicos de phishing

Si sospecha que ha recibido un correo electrónico de phishing, debe hacerlo:

- Notifíquelo a su proveedor de correo electrónico: La mayoría de los servicios de correo electrónico disponen de mecanismos para denunciar los mensajes de phishing. Busca opciones para marcar los correos como spam o denunciar el phishing.

- Informe a organizaciones antiphishing: Organizaciones como el Anti-Phishing Working Group (APWG) o el Internet Crime Complaint Center (IC3) pueden ayudar a tomar medidas contra los ciberdelincuentes.

- Informe a la entidad suplantada: Si un correo electrónico de phishing suplanta la identidad de una organización de confianza, notifícaselo para que puedan tomar las medidas oportunas para proteger a sus clientes.

Conclusión: Vaya un paso por delante del phishing

Los correos electrónicos de suplantación de identidad (phishing) siguen representando una importante amenaza tanto para particulares como para organizaciones. Si conoce las tácticas empleadas por los ciberdelincuentes y adopta medidas de seguridad, puede minimizar el riesgo de ser víctima de sus engaños. Recuerde que debe mantenerse alerta, pensárselo dos veces antes de hacer clic o compartir información confidencial, y denunciar cualquier correo electrónico sospechoso para protegerse a sí mismo y a los demás.

Póngase en contacto con nosotros hoy mismo para obtener una protección avanzada contra el phishing y muchas otras amenazas basadas en el correo electrónico, y permítanos formular para usted una estrategia que le proporcione resultados reales.

- Buenas prácticas de seguridad del correo electrónico para el trabajo a distancia - 25 de julio de 2024

- Correo electrónico de alerta de seguridad de la cuenta de Microsoft: Reconozca la estafa - 24 de julio de 2024

- El factor humano en la seguridad del correo electrónico: Cómo formar a su equipo para que reconozca las amenazas - 23 de julio de 2024