¿Qué es un ataque de ballenas?

Los ataques a las ballenas son sinónimo de fraude de los directores generalesque es una táctica popular utilizada por los ciberdelincuentes para estafar a las empresas. En un ataque Whaling, los atacantes se dirigen a personas que ocupan puestos de autoridad o de toma de decisiones en una organización. Es una potente forma de ataque de phishing dirigido que tiene como objetivo robar información, credenciales o iniciar transferencias bancarias.

¿Cómo se produce un ataque de ballenas?

Para entender cómo se produce el whaling, intentemos primero comprender la diferencia entre los ataques de whaling, phishing y spear phishing:

La caza de ballenas frente a la suplantación de identidad

- Un ataque de phishing no se dirige a individuos específicos de alto rango en una organización, puede dirigirse a cualquiera.

- Por otro lado, un ataque de caza de ballenas es doblemente exitoso y peligroso, ya que juega con la fiabilidad y la autoridad de una persona para engañar a las víctimas, dirigiéndose únicamente a los altos ejecutivos de una empresa.

La caza de ballenas frente a la pesca submarina

- Los ataques de spear phishing son también ataques de phishing muy selectivos que señalan a personalidades concretas para lanzar campañas fraudulentas.

- El whaling se diferencia del spear phishing en el aspecto de que sólo eligen como objetivo principal a los altos ejecutivos de la empresa.

En el whaling un atacante enviará un correo electrónico de phishing a un alto ejecutivo, haciéndose pasar por su gerente, CEO o CFO. Este correo electrónico instigará una transferencia bancaria de fondos de la empresa o solicitará credenciales corporativas que ayudarían al atacante a obtener acceso al sistema de la organización.

Definición de ataque a la ballena

El término "Whaling" se utiliza para designar a los ejecutivos de las empresas o a los peces gordos como el CEO y el CFO. Dado que estas personas ocupan puestos de alto rango en la empresa, tienen acceso a información sensible como ninguna otra. Por eso, hacerse pasar por ellos puede resultar perjudicial para el negocio y la reputación de una empresa.

Ejemplos de ataques de ballenas

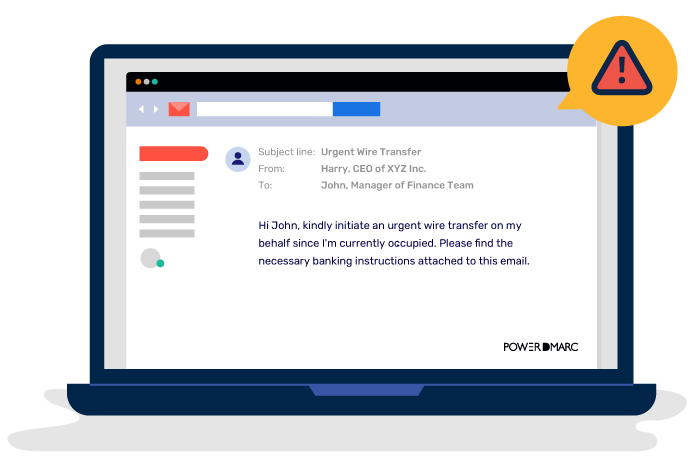

En el ejemplo anterior, John, el director del equipo de finanzas, recibió un correo electrónico de Harry, el director general de la organización, pidiéndole que iniciara una transferencia urgente. En este caso, si John no lo supiera, acabaría transfiriendo los fondos a los que tiene acceso y, por tanto, sería presa del ataque de los balleneros.

Cómo detener los ataques de balleneros: proteger su organización y sus datos

Para que estos ataques sean aún más eficaces como táctica de ingeniería social, los atacantes suelen hacer sus deberes de forma elaborada y con gran detalle. Utilizan la información disponible públicamente en plataformas de redes sociales como Facebook, Twitter y LinkedIn para conocer la vida y las actividades diarias de un ejecutivo. Esto les hace parecer creíbles y legítimos, ayudándoles a engañar a sus víctimas con facilidad.

¿Hay alguna manera de detener los ataques de los balleneros? Sí, la hay. A continuación se indican algunas medidas proactivas que puede aplicar para ayudarle a combatir el phishing, el spoofing, el whaling y otras formas de ataques de ingeniería social. Hagamos un rápido repaso de lo que son:

- El Marco de Políticas de Remitentes (SPF) le ayuda a autorizar a sus remitentes. Si utiliza varios dominios o terceros para enviar correos electrónicos, un registro SPF le ayudará a especificarlos como fuentes de envío legítimas para que los dominios maliciosos sean bloqueados

- DomainKeys Identified Mail o DKIM es un protocolo de autenticación de correo electrónico que ayuda a garantizar que sus mensajes no sean alterados a lo largo de su recorrido.

- Y por último, DMARC ayuda a sus correos electrónicos a alinear los identificadores SPF o DKIM y especifica a los servidores de recepción de correo electrónico cómo desea manejar los mensajes falsos enviados desde su dominio.

- Después de aplicar su modo de política, active DMARC XML para supervisar sus fuentes de correo electrónico y detectar rápidamente cualquier intento de ataque a su dominio.

Con estas medidas de seguridad, puede reducir definitivamente la tasa de éxito de los ataques de ingeniería social dirigidos a los empleados de su organización. Sin embargo, esto no es todo lo que puede hacer. Dicen que "la educación empieza en casa", así que junto con la implementación del protocolo, asegúrate de difundir la concienciación sobre los vectores de ataque más populares entre tus empleados.

- ¿Cómo configurar los registros SPF, DKIM y DMARC de Brevo? Guía paso a paso - 16 de julio de 2024

- ¿Cómo configurar los registros DMARC, SPF y DKIM de SendGrid? Guía paso a paso - 15 de Julio de 2024

- ¿Cómo añadir registros DMARC, SPF y DKIM de Cloudflare? Guía de configuración sencilla - 9 de julio de 2024