¿Crees que sabes detectar una estafa? Los mensajes de phishing son cada vez más astutos.

Durante el phishing, los atacantes envían correos electrónicos fraudulentos que contienen enlaces a sitios web maliciosos. Los sitios web pueden contener programas maliciosos (por ejemplo, ransomware) para sabotear sistemas y organizaciones. También pueden tener como objetivo engañar a los usuarios para que revelen información confidencial (por ejemplo, números de tarjetas de crédito). Los estafadores suelen hacerse pasar por marcas y entidades en las que ya confías, como Amazon, Netflix o los bancos. Estos ataques pueden provocar enormes pérdidas económicas y robos de identidad.

Antes de hacer clic en cualquier enlace, echa un vistazo a estas 10 señales de alarma que podrían evitar que te conviertas en una víctima.

Puntos clave

- Los tipos más comunes de mensajes de phishing son el phishing por correo electrónico, el smishing (SMS), el phishing social y el vishing.

- Algunas señales de alarma pueden indicar una estafa de phishing. Por ejemplo, saludos genéricos, solicitudes de información confidencial, ofertas demasiado generosas y tentadoras, enlaces sospechosos para darse de baja, etc.

- La suplantación de marcas de renombre es otro elemento clave de las estafas de phishing y una señal de alarma útil.

- Algunos ejemplos reales de estafas de phishing son las solicitudes falsas de DocuSign, las estafas de confirmación de pedidos de Amazon y el fraude de devolución de impuestos del IRS.

- Las herramientas de protección avanzada frente a amenazas, la autenticación del correo electrónico y la AMF pueden ayudar a las empresas a mantenerse protegidas.

Tipos habituales de mensajes de phishing

Existen varios tipos de mensajes de phishing, algunos más comunes que otros.

Suplantación de identidad por correo electrónico

Es el tipo de phishing más extendido. En el phishing por correo electrónico, los ciberdelincuentes envían correos electrónicos de entidades aparentemente legítimas, como servicios en línea, bancos, marcas de renombre, etc. Estos correos pueden contener facturas falsas y solicitudes de restablecimiento de contraseñas, a menudo acompañadas de una sensación de urgencia. Incitan a la víctima a hacer clic en un enlace malicioso o a descargar un archivo adjunto que, a su vez, puede tener consecuencias devastadoras.

Smishing (SMS)

El nombre sugiere el significado: una mezcla de "SMS" y "phishing". Durante estos ataques, los actores de la amenaza envían mensajes de texto engañosos que manipulan al destinatario para que realice una acción perjudicial para sí mismo. Esto puede incluir introducir datos confidenciales, hacer clic en enlaces dañinos o instalar software malicioso. Un ejemplo podría ser un "Su paquete se ha retrasado ¡haga clic aquí!" en el que se pide al destinatario que haga clic en un enlace potencialmente malicioso.

Phishing social

El phishing en redes sociales es un ataque realizado a través de plataformas de redes sociales como Facebook, Instagram, LinkedIn, X u otras. El mensaje puede ser muy amistoso, en forma de regalos. También puede provocar miedo, como "Su cuenta ha sido bloqueada". En todos los casos, suele ser difícil distinguir entre estos mensajes falsos y los reales.

Vishing (llamadas de voz)

El vishing (es decir, phishing de voz) se refiere al ataque de phishing en el que los ciberdelincuentes aprovechan las llamadas telefónicas para manipular a la víctima para que facilite información personal o empresarial importante. Un ejemplo común de vishing es el "Su SSN está suspendido", que provoca miedo de inmediato y empuja a la víctima a actuar lo antes posible.

10 banderas rojas: ¿Qué puede ser un mensaje de phishing?

Hay banderas rojas a las que siempre debe prestar atención si quiere protegerse de los ataques de phishing.

1. Amenazas urgentes

Ejemplos de amenazas urgentes son: "¡Su cuenta será cerrada en 24 horas!" "Su cuenta ha sido violada". "Pague ahora para conservar su cuenta Business". La sensación de urgencia es uno de los elementos más comunes en los intentos de phishing. Pero por muy urgente que parezca la situación, siempre hay que dar un paso atrás, reflexionar y ver si realmente es tan urgente como parece a primera vista.

2. Saludos genéricos ("Estimado cliente" en lugar de su nombre)

Los piratas informáticos suelen dirigirse a varios destinatarios simultáneamente. Como resultado, el mensaje puede parecer genérico y carecer de elementos personalizados. Por ejemplo, en lugar de su nombre, podría ver un "Estimado cliente" o un "Sr.", sin ningún identificador que los acompañe. Actúe siempre con cautela ante este tipo de mensajes genéricos.

3. Direcciones del remitente no coincidentes

Preste atención a la dirección del remitente y compruebe si se corresponde con la legítima. Por ejemplo, fíjate en ésta: "[email protected]." Si no estás lo suficientemente atento, podrías descartar que la letra "o" haya sido sustituida por el número "0". Este tipo de trucos son bastante comunes entre los hackers. Para detectarlos, basta con ser más cuidadoso y atento, y comprobarlo todo dos veces antes de actuar.

4. Enlaces sospechosos (Pase el ratón para comprobar las URL)

Puede comprobar si un enlace es legítimo pasando el ratón por encima de la URL. Aunque esto no le proporcionará la imagen completa, al menos tendrá una idea básica del patrón. También puede utilizar un comprobador de URL en línea para obtener resultados más precisos.

5. Solicitudes de datos sensibles (contraseñas, SSN, tarjetas de crédito)

¿Darías a tu hijo a un desconocido sólo porque te lo pidiera? Lo más probable es que no. Entonces, ¿por qué confiamos tan fácilmente a extraños nuestras contraseñas, número de Seguro Social, tarjetas de crédito y otros datos confidenciales? Siempre que le pidan información sensible, extreme las precauciones; de lo contrario, las consecuencias podrían ser perjudiciales para su negocio.

6. Mala gramática/ ortografía

¿Ha detectado varios errores estilísticos, gramaticales u ortográficos en un mismo párrafo? ¿O el mensaje no suena bien en su lengua materna? Es una buena señal para comprobar la fuente antes de hacer clic en los enlaces.

7. Anexos inusuales

Busque siempre archivos adjuntos inusuales, como archivos.exe o .zip. Si los detecta, sepa que el mensaje bien podría ser una estafa de phishing.

8. Ofertas demasiado buenas para ser ciertas

Muchos de nosotros hemos visto alguna vez el mensaje "¡Has ganado un iPhone gratis!". Un mensaje así es bastante tentador para hacer clic en él. Fue el caso de mi hermana pequeña, que estaba tan convencida de que había ganado un iPhone que mi madre y yo tardamos varias horas en convencerla de lo contrario. Pero, en realidad, ¿por qué alguien te haría un regalo tan caro, como un iPhone, sin ninguna razón? A menos que creas en el cuento de "Papá Noel te recompensará si te portas bien durante todo el año", deberías entender que las ofertas "demasiado buenas para ser verdad" a menudo no son ciertas.

9. Suplantación de marcas de confianza

¿Ha recibido un mensaje de Microsoft, PayPal, Amazon o su banco de confianza? ¿Le pide que introduzca información confidencial o que haga clic en un enlace? Compruebe dos veces si se trata realmente de su entidad de confianza o sólo de un actor de amenazas que se ha hecho pasar por usted.

10. Amenazas de baja

Los enlaces de cancelación de suscripción son un terreno fructífero y fácil de aprovechar para los hackers. La gente suele confiar en los enlaces de cancelación de suscripción, y los actores de amenazas lo saben bien. Pueden incluir enlaces y archivos maliciosos en este campo. Otro ejemplo es un mensaje del tipo "Haga clic aquí o se le cobrarán 50 dólares al mes", en el que se le pide que actúe para evitar pagar dinero. En realidad, acabas pagando más si haces clic en el enlace.

Ejemplos reales de mensajes de phishing

He aquí algunos ejemplos reales de correos electrónicos de phishing.

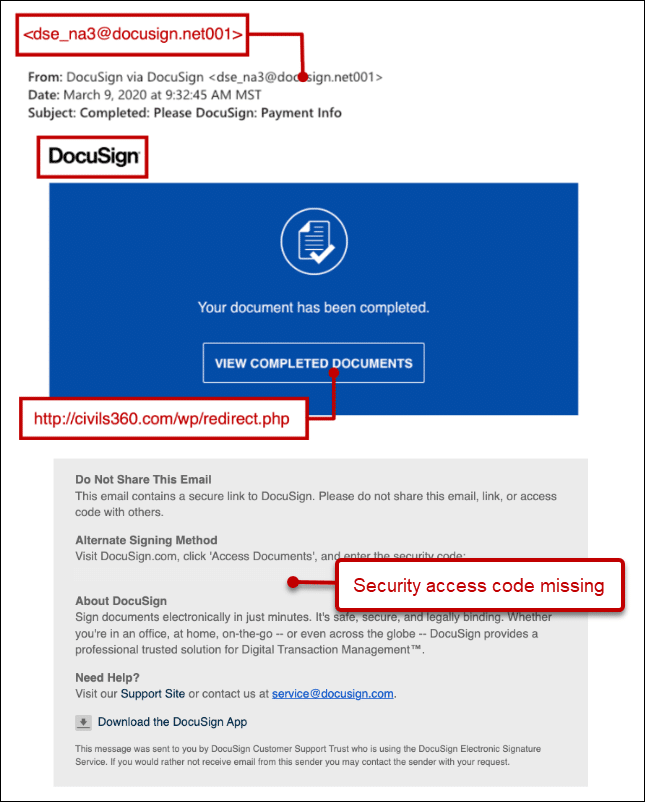

Solicitud falsa de DocuSign

Consciente de la prevalencia de los problemas de seguridad, DocuSign publicó un artículo con información útil sobre cómo detectar solicitudes falsas enviadas en su nombre. Recomiendan que busque siempre el código de seguridad único que aparece en la parte inferior del correo electrónico de notificación del sobre de DocuSign.

Ejemplo de solicitud falsa de DocuSign

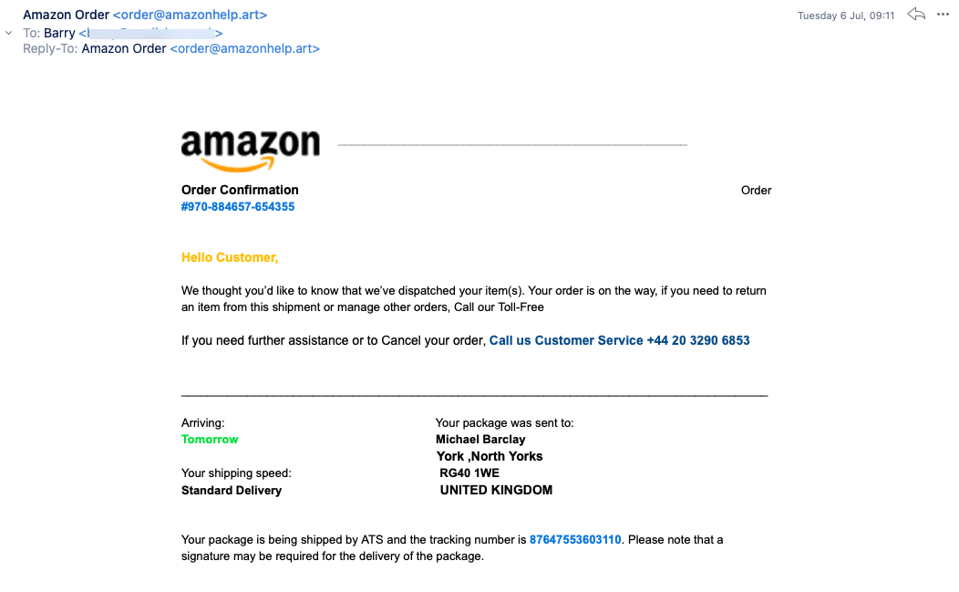

Estafa de "confirmación de pedido" de Amazon

En el siguiente ejemplo de correo electrónico, hay muchos errores que puede detectar si lee el mensaje con atención. Por ejemplo, la línea "Llame a nuestro teléfono gratuito se corta bruscamentetanto en la lógica como en la puntuación. A continuación, la línea siguiente le pide que llame a un número. Además, en la dirección del paquete falta el nombre de la calle y tiene un formato extraño. El correo electrónico también incluye erratas que la propia empresa Amazon no permitiría. En resumen, hay demasiadas señales de alarma en este único correo electrónico.

Ejemplo de estafa de confirmación de pedido en Amazon

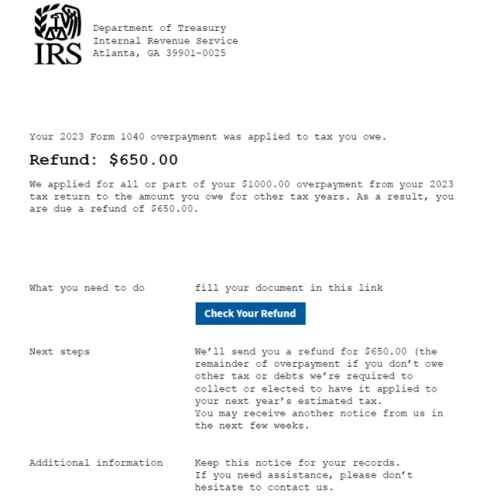

Fraude en la devolución de impuestos

El siguiente correo electrónico pretende convencerle de que haga clic en el enlace "Compruebe su reembolso" para comprobar su declaración electrónica de devolución de impuestos. Aunque el correo electrónico parece legítimo a primera vista, el verdadero IRS nunca se pondría en contacto por correo electrónico, mensaje de texto o redes sociales para pedirle datos confidenciales. Esto es algo que sólo los hackers harían en nombre del IRS.

Ejemplo de fraude en la devolución de impuestos

Cómo protegerse

Hay muchas medidas que puede tomar para protegerse de los ataques de phishing.

Consejos generales

He aquí algunos consejos generales que todo el mundo puede seguir:

No haga clic en enlaces desconocidos

En lugar de hacer clic en un enlace, visite directamente el sitio web correspondiente. Así se asegurará de acceder a la fuente legítima de información en lugar de a la falsa y maliciosa.

Utilizar la autenticación multifactor

La autenticación multifactor y la 2FA engloban un proceso de inicio de sesión en varios pasos. Con la autenticación multifactor, además de la contraseña tienes que introducir otra información (por ejemplo, un código de acceso) para acceder a tu cuenta. Esto añade una capa de seguridad, dificultando a los piratas informáticos el acceso a su cuenta.

Mantenga actualizados el software y los navegadores.

Los programas y navegadores obsoletos abren las puertas a los piratas informáticos para que se aprovechen de ellos y accedan a datos confidenciales. Mantener los sistemas actualizados puede garantizar la máxima seguridad y alejar a los hackers.

Consejos para las empresas

He aquí algunos consejos útiles dirigidos específicamente a las empresas:

Simulaciones periódicas de phishing y formación de concienciación

Más vale prevenir que curar. La preparación es una forma de prevención. Prepárese a sí mismo y a sus compañeros para este tipo de situaciones. Ya sea impartiendo formación o realizando simulacros de phishing con regularidad, preparar a su equipo puede ayudarle a evitar eficazmente los ataques de phishing con éxito.

Herramientas de protección contra amenazas avanzadas

Las plataformas en línea como PowerDMARC ofrecen una gama de herramientas avanzadas de protección contra amenazas para ayudarle a mantenerse protegido en línea. En integración de PowerDMARC con SecLyticspodrá beneficiarse de:

- Inteligencia predictiva integral sobre amenazas

- Mida la puntuación de seguridad de riesgo de sus direcciones IP

- Obtenga información sobre sus ciberamenazas actuales y potenciales.

- Rastrear patrones de ataque

Autenticación de correo electrónico (SPF, DKIM, DMARC)

SPF, DKIM, DMARC y otros protocolos de autenticación de correo electrónico proporcionan información verificable sobre los orígenes de un mensaje de correo electrónico. Ayudan a los proveedores a verificar si una fuente determinada es legítima y fiable. Por ello, son un componente básico e indispensable de la seguridad del correo electrónico y deben aprovecharse al máximo. Si aún no ha configurado la autenticación del correo electrónico, puede utilizar las herramientas que se indican a continuación:

Si ya los tiene instalados, pero desea comprobar si están configurados correctamente, PowerDMARC también dispone de los correspondientes comprobadores para cada uno de ellos. Puede encontrarlos en nuestra sección Herramientas Herramientas.

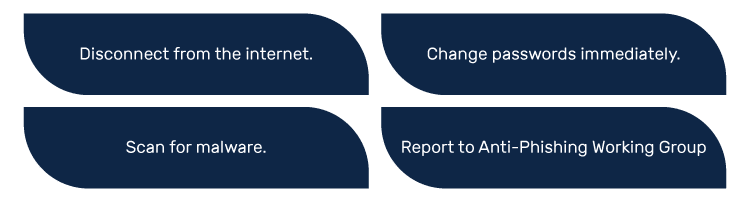

Qué hacer si ha hecho clic en un mensaje de phishing

A continuación se indican algunas medidas que puede tomar si ya ha hecho clic en un mensaje de phishing:

- Desconéctate de Internet.

- Cambie inmediatamente las contraseñas.

- Escanea en busca de malware.

- Informe al Grupo de trabajo antiphishing.

Conclusión

Los mensajes de phishing se basan en la confianza y la urgencia. Muchas señales de alarma pueden ayudarle a entender si un correo electrónico es legítimo o sólo una estafa de phishing. Por ejemplo, amenazas urgentes, direcciones de remitente que no coinciden, enlaces sospechosos, archivos adjuntos inusuales, etc. Siempre que tengas dudas, no hagas clic.

Proteja su dominio del phishing hoy mismo con PowerDMARC. Empiece con un análisis DMARC gratuito y compruebe lo fácil que es proteger su correo electrónico, ¡sin necesidad de conocimientos técnicos!

- Todos mis correos electrónicos van a parar a Spam - Esto es lo que puedes hacer al respecto - 1 de mayo de 2025

- ¿Qué puede ser un mensaje de phishing? 10 señales de alarma que no debe ignorar - 1 de mayo de 2025

- Lista de comprobación de la salud del correo electrónico: Cómo impulsar la colocación en la bandeja de entrada - 24 de abril de 2025