Le détournement de DNS est une cyberattaque par laquelle les attaquants manipulent les requêtes du système de noms de domaine (DNS) pour rediriger les utilisateurs vers des sites web malveillants. Cette tactique permet des attaques par hameçonnage, des vols d'identité et la diffusion de logiciels malveillants. Comprendre comment fonctionne le détournement de DNS et mettre en œuvre des mesures de sécurité peut aider les individus et les organisations à prévenir de telles attaques.

Points clés à retenir

- Le détournement de DNS manipule les requêtes DNS pour rediriger les utilisateurs vers des sites web malveillants, ce qui entraîne des vols de données et des failles de sécurité.

- Les méthodes d'attaque les plus courantes sont le déploiement de logiciels malveillants, le détournement de routeurs et les attaques de type "man-in-the-middle", toutes conçues pour intercepter et modifier les réponses DNS.

- L'usurpation et le détournement de DNS ne sont pas identiques, le détournement ayant des effets plus persistants et à long terme.

- Les techniques de détection comprennent la surveillance des sites web à chargement lent, la vérification des paramètres DNS du routeur et l'utilisation d'un vérificateur DNS en ligne et d'outils en ligne de commande.

- Les mesures préventives comprennent la sécurisation des routeurs, l'utilisation de verrous de registre, la mise en œuvre d'outils de lutte contre les logiciels malveillants et le renforcement des mots de passe.

Comment fonctionne le détournement de DNS ?

Les DNS traduit les noms de domaine en adresses IP, ce qui permet aux utilisateurs d'accéder aux sites web. Lors d'une attaque par détournement de DNS, les pirates compromettent les paramètres DNS en modifiant les enregistrements, en infectant les appareils ou en interceptant les communications. Cette manipulation redirige les utilisateurs vers des sites frauduleux, où ils peuvent, à leur insu, partager des informations sensibles.

Supposons que votre nom de domaine soit HelloWorld.com. Après une attaque par détournement de DNS, lorsque quelqu'un tape HelloWorld.com dans un navigateur donné (par exemple Chrome), il n'est plus dirigé vers votre site web. Au lieu d'être dirigé vers votre site légitime, il sera dirigé vers un site web potentiellement malveillant contrôlé par l'attaquant. Les personnes qui visitent ce site peuvent penser qu'il s'agit de votre domaine légitime (puisque c'est ce que le nom indique) et pourraient commencer à saisir leurs informations sensibles. Le résultat ? Un vol potentiel des données de l'utilisateur et une perte de réputation pour votre domaine.

Types d'attaques par détournement de DNS

Il existe quatre types principaux d'attaques par détournement de DNS : le détournement de DNS local, le détournement de DNS via un routeur, l'attaque par détournement MITM (Man-in-the-middle) et le serveur DNS malhonnête.

1. Détournement de DNS local

Dans une attaque de détournement de DNS local, le pirate installe un logiciel de Troie sur le PC de la victime. Il modifie ensuite les paramètres DNS locaux. Ces modifications ont pour but de rediriger la victime vers des sites web malveillants et dangereux.

2. Attaques de l'homme du milieu

Au cours d'une attaque de l'homme du milieu (MITM) les pirates peuvent utiliser des techniques d'attaque de type man-in-the-middle. L'objectif est d'intercepter et de manipuler les communications entre un serveur DNS et ses utilisateurs. La dernière étape consiste à diriger l'utilisateur vers des sites web frauduleux et potentiellement dangereux.

3. Détournement du DNS d'un routeur

Lorsqu'un attaquant utilise la méthode de détournement de DNS par le biais d'un routeur, il profite du fait que le micrologiciel de certains routeurs est faible. De plus, certains routeurs choisissent de ne pas modifier les mots de passe par défaut qui leur ont été fournis initialement. En raison de ces failles de sécurité, le routeur peut facilement être victime d'une attaque au cours de laquelle les pirates modifient ses paramètres DNS.

4. Serveur DNS malveillant

Un autre type d'attaque courante de détournement de DNS est le serveur DNS malhonnête. En utilisant cette méthode, les pirates parviennent à modifier les enregistrements DNS sur un serveur DNS. Ils peuvent ainsi rediriger les requêtes DNS vers de faux sites web, potentiellement dangereux.

Exemples de détournement de DNS

Augmentation des menaces de détournement de DNS

Un article récent de article de Cloudflare a mis en évidence l'augmentation soudaine des attaques par détournement de DNS visant de grandes entreprises de cybersécurité telles que Tripwire, FireEye et Mandiant. Les attaques ont visé divers secteurs et industries, notamment les gouvernements, les télécommunications et les entités Internet, et se sont étendues au Moyen-Orient, à l'Europe, à l'Afrique du Nord et à l'Amérique du Nord.

Détournement du DNS de la tortue de mer

En 2019, Cisco Talos a découvert une attaque de cyberespionnage à grande échelle utilisant des tactiques de détournement de DNS pour cibler des agences gouvernementales. L'attaque a touché plus de 40 organisations, notamment des télécoms, des fournisseurs d'accès à internet et des bureaux d'enregistrement de domaines, ainsi que des agences gouvernementales telles que des ministères des affaires étrangères, des agences de renseignement, l'armée et le secteur de l'énergie, basées au Moyen-Orient et en Afrique du Nord.

Sitting Duck DNS Hijacking (détournement de DNS)

Une toute nouvelle attaque DNS connue sous le nom de "Canards Assis"a été découverte en 2024. Elle visait plusieurs domaines enregistrés en exploitant des vulnérabilités dans le système de noms de domaine et en les détournant par la suite. Les attaques ont été menées par l'intermédiaire d'un bureau d'enregistrement ou d'un fournisseur de DNS sans accéder au compte de la victime. Cette attaque à grande échelle a mis en péril plus d'un million de domaines enregistrés, les exposant à un risque de prise de contrôle.

Quelle est la différence entre le détournement de DNS et l'empoisonnement de DNS ?

Le détournement de DNS manipule les enregistrements DNS pour rediriger les utilisateurs, tandis que l'empoisonnement de DNS (ou empoisonnement de cache) consiste à injecter des données malveillantes dans un cache DNS afin d'induire temporairement les utilisateurs en erreur. Le détournement tend à être persistant, tandis que l'empoisonnement repose sur l'exploitation des mécanismes de mise en cache.

| Détournement de DNS | Empoisonnement du DNS | |

|---|---|---|

| Méthode d'attaque | compromet directement un serveur DNS, un routeur ou les paramètres d'un appareil. | Insère de fausses réponses DNS dans le cache d'un résolveur. |

| Impact | Peut avoir des conséquences à long terme. Ce type d'attaques redirige les utilisateurs vers des sites web malveillants, ce qui conduit à l'hameçonnage et au vol de données. | Les effets sont généralement temporaires. |

| Cible | les serveurs DNS, les routeurs ou les appareils des utilisateurs finaux. | Résolveurs et caches DNS. |

| La prévention | Sécuriser les routeurs, utiliser DNSSEC et surveiller les paramètres DNS. | Utilisez DNSSEC, effacez le cache DNS et utilisez des résolveurs de confiance. |

Comment détecter les attaques de détournement de DNS ?

Signes de détournement de DNS

- Redirections inattendues de sites web: Si l'URL du site web ne correspond pas au site web vers lequel vous êtes redirigé, il peut s'agir d'un signe révélateur de détournement de DNS.

- Pages de connexion d'hameçonnage: Une page d'atterrissage suspecte qui semble mal faite et qui demande des informations sensibles comme les identifiants de connexion est un signe d'intention malveillante.

- Pages web à chargement lent: Les pages web mal conçues ou à chargement lent peuvent être malveillantes ou fausses.

- Annonces publicitaires inattendues: Le fait de tomber sur des publicités pop-up inattendues alors que vous naviguez sur un site web apparemment fiable peut être un signe de détournement de DNS.

- Alertes sur les infections par des logiciels malveillants: Les alertes soudaines concernant des infections par des logiciels malveillants ou des virus peuvent être le signe d'un alarmisme frauduleux.

Outils pour vérifier les paramètres DNS et tester le détournement de DNS

Vérificateur gratuit d'enregistrements DNS de PowerDMARC

Cet outil gratuit vérifie les enregistrements DNS d'authentification du courrier électronique tels que SPF, DKIM, DMARCMTA-STS, TLS-RPT et BIMI, ainsi que diverses autres entrées DNS. Il est particulièrement adapté à la gestion des enregistrements DNS, à la surveillance et à l'automatisation des configurations d'authentification de la messagerie.

Boîte à outils Google Admin Dig

Le logiciel Google Admin Toolbox Dig exécute des requêtes DNS pour les enregistrements A, MX, CNAME, TXT et autres.

Il fonctionne de la même manière que l'outil dig en ligne de commande, mais dans un navigateur et récupère les résultats directement à partir des serveurs DNS de Google.

Outils DNS en ligne de commande

Plusieurs outils DNS en ligne de commande, tels que NSlookup, Dig, Host et Whois, nécessitent un terminal mais offrent un aperçu détaillé des paramètres DNS. Ces outils peuvent être utilisés pour diverses tâches telles que :

- Interroger les serveurs DNS pour découvrir les différents types d'enregistrements

- Traçage de la résolution DNS sur plusieurs serveurs de messagerie

- Résolution des noms de domaine en adresses IP

- Récupérer les détails de l'enregistrement d'un domaine

Comment prévenir le détournement de DNS

Mesures d'atténuation pour les serveurs de noms et les résolveurs

- Désactivez les résolveurs DNS inutiles sur votre réseau.

- Restreindre l'accès aux serveurs de noms à l'aide d'une authentification à plusieurs facteurs et de pare-feu.

- Utiliser des ports source et des ID de requête aléatoires pour éviter l'empoisonnement du cache.

- Mettre régulièrement à jour et corriger les vulnérabilités connues.

- Séparer les serveurs de noms faisant autorité des résolveurs.

- Restreindre les transferts de zones pour éviter les modifications non autorisées.

Atténuation pour les utilisateurs finaux

- Modifiez les mots de passe par défaut du routeur pour empêcher tout accès non autorisé.

- Installer des logiciels antivirus et anti-malware pour détecter les menaces.

- Utilisez des connexions VPN cryptées lorsque vous naviguez.

- Passez à des services DNS alternatifs tels que Google Public DNS (8.8.8.8) ou Cisco OpenDNS.

Mesures d'atténuation pour les propriétaires de sites

- Sécuriser les comptes des bureaux d'enregistrement DNS grâce à l'authentification à deux facteurs.

- Utiliser les fonctions de verrouillage de domaine pour empêcher les changements de DNS non autorisés.

- Activez DNSSEC (Domain Name System Security Extensions) pour authentifier les réponses DNS.

- Utilisez PowerDMARC pour appliquer DMARC, SPF et DKIM, afin d'empêcher l'usurpation de domaine et les tentatives d'hameçonnage.

Comment éviter le détournement de DNS lors de l'utilisation d'un réseau Wi-Fi public ?

- Évitez de vous connecter à des réseaux Wi-Fi non sécurisés.

- Utilisez un VPN pour crypter votre trafic internet.

- Désactiver la connexion automatique aux réseaux inconnus.

- Vérifiez les paramètres DNS avant d'accéder à des informations sensibles.

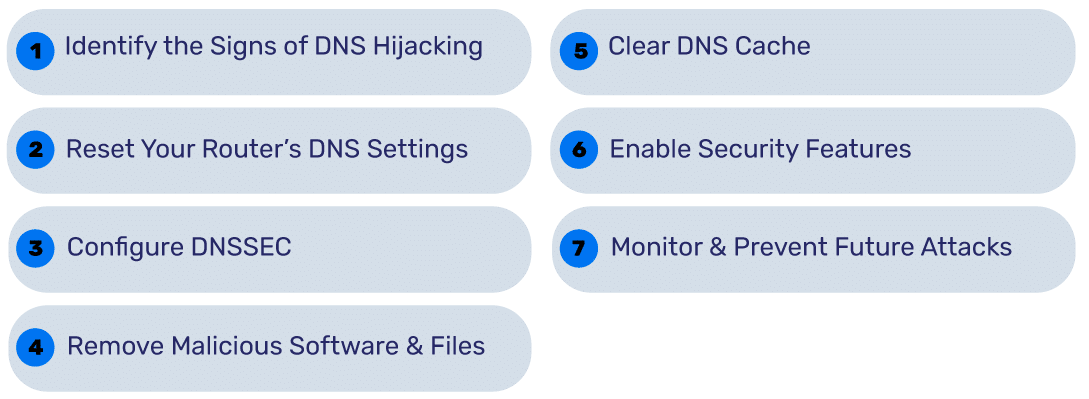

Comment réparer le détournement de DNS

1. Identifier les signes de détournement de DNS

Il est important de déterminer si vous êtes victime d'un détournement de DNS. Pour ce faire, vous pouvez consulter les signes d'identification du détournement de DNS décrits dans la section précédente. Une fois l'identification confirmée, vous pouvez passer aux étapes suivantes.

2. Réinitialiser les paramètres DNS de votre routeur

L'étape suivante consiste à vous connecter à votre routeur et à vérifier vos paramètres DNS, généralement sous "WAN" ou "Paramètres Internet". Si votre DNS est réglé sur un fournisseur dont l'IP n'est pas familière, vous devez immédiatement passer à un fournisseur sécurisé comme Cloudflare ou Google DNS afin d'éviter tout détournement. Une fois que vous avez modifié les paramètres, vous devez enregistrer vos nouveaux paramètres DNS et redémarrer le routeur.

3. Configurer DNSSEC

Le protocole DNSSEC peut constituer une défense utile contre certains types d'attaques par détournement de DNS, mais pas tous. Le protocole permet d'authentifier les réponses DNS et d'empêcher l'usurpation d'identité DNS. Cependant, il est important de noter que DNSSEC ne peut pas atténuer le détournement direct du serveur DNS et nécessite une mise en œuvre appropriée. Après avoir configuré le protocole, assurez-vous de vérifier votre enregistrement à l'aide de la fonction vérificateur DNSSEC de PowerDMARC pour vous assurer que la mise en œuvre est correcte.

4. Supprimer les logiciels et fichiers malveillants

Pour protéger vos DNS contre la fraude, assurez-vous d'utiliser un logiciel anti-malware qui vous aidera à détecter et à supprimer les logiciels malveillants. Il est également judicieux d'examiner les extensions de votre navigateur et toute nouvelle installation. Si vous trouvez quelque chose de suspect qui pourrait modifier vos paramètres DNS, vous pouvez le supprimer rapidement.

5. Effacer le cache DNS

L'effacement du cache DNS est important pour prévenir le détournement de DNS, car il supprime toutes les entrées DNS corrompues ou malveillantes stockées sur votre appareil.

6. Activer les fonctions de sécurité

Veillez à activer les fonctions de sécurité de votre routeur en modifiant votre mot de passe. Activez un pare-feu pour plus de sécurité et désactivez la gestion à distance pour empêcher les pirates d'accéder à votre routeur à distance. Vous pouvez également utiliser des services DNS sécurisés tels que DoH ou DoT s'ils sont pris en charge.

7. Surveiller et prévenir les attaques futures

Vous pouvez revoir et surveiller régulièrement les paramètres DNS de votre routeur afin de prévenir et de détecter toute attaque future. L'analyse prédictive de PowerDMARC analyse prédictive des menaces de PowerDMARC de PowerDMARC est un excellent outil de surveillance qui prédit les modèles et les tendances d'attaques afin de déclencher des alertes pour les cyberattaques existantes et futures.

Résumé

Le détournement de DNS est une menace sérieuse pour la cybersécurité qui peut conduire au vol de données, à l'hameçonnage et à l'infection par des logiciels malveillants. En surveillant vos paramètres DNS, en utilisant des services DNS sécurisés et en mettant en œuvre des mesures de sécurité, vous pouvez réduire le risque d'être victime de ces attaques.

Assurez la sécurité de votre domaine grâce à la surveillance et à l'application en temps réel de DMARC, SPF et DKIM par PowerDMARC, afin de détecter et de prévenir les anomalies DNS. Vérifiez votre sécurité DNS dès aujourd'hui !

- Qu'est-ce que le QR Phishing ? Comment détecter et prévenir les escroqueries au code QR ? - 15 avril 2025

- Comment vérifier les enregistrements SPF en utilisant nslookup, dig ou PowerShell ? - 3 avril 2025

- Outlook applique DMARC : les nouvelles exigences de Microsoft concernant les expéditeurs expliquées ! - 3 avril 2025