L'autenticazione delle e-mail è diventata una pratica importante nella cybersecurity. Questo è il risultato di un aumento dell'impersonificazione di organizzazioni reali e note. Secondo Forbesil costo associato alla criminalità informatica dovrebbe raggiungere i 10,5 trilioni di dollari all'anno entro il 2025.

Ecco perché l'adozione di protocolli di autenticazione delle email come DMARC diventa fondamentale. Il DMARC (Domain-based Message Authentication, Reporting, and Conformance) può essere inserito nel DNS (Domain Name System) di un mittente di posta elettronica sotto forma di record di testo. Una volta abilitato, il DMARC inizia a convalidare e proteggere le e-mail. Un criterio DMARC è in grado di prevenire attacchi di phishing, email spoofing e ransomware e di migliorare i tassi di consegna delle e-mail.

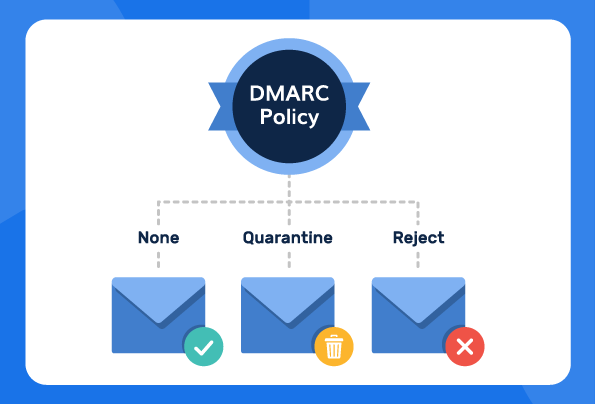

Il criterio DMARC indica ai ricevitori di posta elettronica come gestire i messaggi che non superano l'autenticazione. Questo criterio può specificare tre possibili azioni:

- DMARC nessuno

- Quarantena DMARC

- Rifiuto DMARC

Il criterio DMARC di "rifiuto" può ridurre al minimo il rischio di abuso di dominio, impersonificazione del marchio, phishing e attacchi di spoofing.

Protezione delle e-mail con DMARC

Le e-mail possono essere facilmente contraffatte, rendendo difficile distinguere il vero affare da un pericoloso falso. È qui che entra in gioco il DMARC. Il DMARC è come un punto di controllo della sicurezza delle e-mail che verifica l'identità del mittente prima di lasciar passare i messaggi. In effetti, Verizon riferisce che oltre il 30% di tutte le compromissioni di dati sono il risultato di attacchi di phishing, evidenziando la necessità di una protezione potente come il DMARC. Utilizzando il DMARC, è possibile bloccare i tentativi di spoofing e garantire che la casella di posta elettronica rimanga al sicuro dalle e-mail fraudolente.

Secondo RFC 7489 dell'IETF, il DMARC ha la capacità unica di consentire ai mittenti di e-mail di impostare le preferenze per l'autenticazione. Abilitando il DMARC, è anche possibile ottenere rapporti sulla gestione delle e-mail e sul potenziale abuso del dominio. Questo fa sì che il DMARC si distingua davvero in termini di convalida dei domini.

Per avviare il processo di configurazione del DMARC, è necessario apportare alcune modifiche al DNS e includere i record DNS TXT per i protocolli. Tuttavia, l'implementazione manuale di questo protocollo può essere piuttosto complessa per gli utenti non tecnici. Può anche diventare piuttosto costosa se si assume un CISO esterno per gestirla per la propria azienda. L'analizzatore DMARC di PowerDMARC è quindi una facile alternativa. Automatizziamo l'impostazione dei criteri DMARC, facendovi risparmiare tempo e denaro.

Ho trovato PowerDMARC dopo la pubblicazione dei nuovi requisiti per i mittenti di e-mail di Google e Yahoo. PowerDMARC ci ha fornito una politica di monitoraggio DMARC in pochissimo tempo! Ci ha aiutato a passare lentamente (ma inesorabilmente) a una politica applicata per una migliore protezione.", ha riferito la proprietaria di una piccola impresa Rachel R.

Cos'è una politica DMARC?

Un criterio DMARC è un insieme di istruzioni a livello DNS che può essere impostato come uno speciale record TXT. Indica ai server di posta elettronica riceventi come gestire le e-mail che non superano l'autenticazione. È indicata dal tag "p" nel record DMARC che specifica l'azione che i server di posta devono intraprendere se un'e-mail non supera la convalida DMARC.

Una politica DMARC in pratica può aiutarvi a determinare quanto severamente volete gestire le e-mail che potrebbero tentare di impersonare il vostro marchio. Consideratela come una guardia di sicurezza per il vostro dominio. A seconda del vostro ID, la guardia determina se vi lascia entrare nell'edificio (in questo caso, la casella di posta del vostro destinatario). Può impedirvi di entrare (respingere), può inviarvi in un luogo speciale per un ulteriore esame (quarantena) o può semplicemente lasciarvi entrare (nessuno).

La vostra politica DMARC, quando è impostata su p=reject, può aiutarvi a prevenire lo spoofing, il phishing e l'abuso di nomi di dominio, agendo come un segnale di divieto di intrusione per i malintenzionati che cercano di impersonare il vostro marchio.

3 tipi di criteri DMARC: p=rifiuto, p=nessuno, p=quarantena

A seconda del livello di applicazione che i proprietari dei domini di posta elettronica vogliono stabilire, esistono 3 tipi di criteri DMARC principali: nessuno, quarantena e rifiuto. La differenza principale tra queste opzioni di policy è determinata dall'azione intrapresa dall'agente di trasferimento della posta ricevente quando aderisce alla policy specificata dal mittente della posta nel suo record DNS.

Di seguito viene fornita una breve panoramica dei 3 tipi di criteri DMARC, con spiegazioni dettagliate:

- DMARC Nessuno: Un criterio di "solo monitoraggio" che non offre alcuna protezione: ottimo per le fasi iniziali del percorso di distribuzione.

- Quarantena DMARC: Segnala o mette in quarantena le e-mail non autorizzate.

- Rifiuto DMARC: Blocca l'accesso alla casella di posta elettronica alle e-mail non autorizzate.

1. Politica DMARC Nessuno

Il criterio DMARC none (p=none) è una modalità rilassata che non comporta alcuna azione da parte del destinatario. Questo criterio può essere utilizzato per monitorare l'attività delle e-mail. Non fornisce alcun livello di protezione contro gli attacchi informatici.

Nessuno Casi d'uso dell'implementazione della politica

Esempio: v=DMARC1; p=none; rua= mailto:(indirizzo email);

- L'obiettivo principale dei proprietari di domini che scelgono la politica "nessuno" dovrebbe essere quello di raccogliere informazioni sulle fonti di invio e di tenere sotto controllo le loro comunicazioni e la loro deliverability, senza alcuna inclinazione verso un'autenticazione rigorosa. Questo può essere dovuto al fatto che non sono ancora pronti a impegnarsi nell'applicazione della normativa e si prendono il tempo necessario per analizzare la situazione attuale.

- I sistemi di posta elettronica riceventi trattano i messaggi inviati dai domini configurati con questo criterio come "senza azione", il che significa che anche se questi messaggi non superano il DMARC, non verrà intrapresa alcuna azione per scartarli o metterli in quarantena. Questi messaggi raggiungeranno con successo i vostri clienti.

- I rapporti DMARC vengono comunque generati quando si è impostato "p=none". L'MTA del destinatario invia rapporti aggregati al proprietario del dominio, fornendo informazioni dettagliate sullo stato di autenticazione delle e-mail per i messaggi che sembrano provenire dal suo dominio.

2. Politica di quarantena DMARC

p=quarantena fornisce un certo livello di protezione, in quanto il proprietario del dominio può chiedere al destinatario di riportare le email nella cartella spam per rivederle in un secondo momento, nel caso in cuiDMARC fallisca.

Casi d'uso dell'implementazione dei criteri di quarantena

Esempio: v=DMARC1; p=quarantena; rua=mailto:(indirizzo e-mail);

- Piuttosto che scartare completamente le e-mail non autenticate, la politica di "quarantena" offre ai proprietari dei domini la possibilità di mantenere la sicurezza e di esaminare le e-mail prima di accettarle, secondo l'approccio "verifica e poi fidati".

- Cambiare il criterio DMARC in Quarantena DMARC garantisce che i messaggi legittimi che non superano l'autenticazione DMARC non vadano persi prima di essere esaminati da vicino.

- Questo approccio può essere considerato intermedio in termini di applicazione e facilita una transizione graduale verso p=reject, in cui i proprietari dei domini possono a) valutare l'impatto del DMARC sui messaggi di posta elettronica e b) decidere con cognizione di causa se scartare o meno le e-mail contrassegnate.

- Il criterio di quarantena aiuta anche a ridurre il disordine della posta in arrivo, garantendo che non venga sovraccaricata di messaggi di spam.

3. Politica di rifiuto DMARC

Infine, il criterio reject DMARC (p=reject) è un criterio di applicazione. Assicura che i messaggi che non superano l'autenticazione per DMARC vengano rifiutati. Il rifiuto DMARC garantisce la massima applicazione scartando le e-mail non autorizzate dall'utente.

Casi d'uso dell'implementazione del criterio di rifiuto

Esempio: v=DMARC1; p=reject; rua= mailto:(indirizzo email);

- Il rifiuto DMARC aumenta la sicurezza delle e-mail. Può impedire agli aggressori di lanciare attacchi di phishing o di spoofing diretto del dominio. Il criterio di rifiuto DMARC blocca le e-mail fraudolente bloccando i messaggi che appaiono sospetti.

- Se siete abbastanza sicuri di non voler mettere in quarantena i messaggi sospetti, il criterio "Rifiuta" è adatto a voi.

- È importante effettuare test approfonditi e pianificare prima di optare per il rifiuto del DMARC.

- Assicurarsi che la segnalazione sia abilitata per il proprio dominio quando si rifiuta il DMARC.

- Per iniziare il vostro percorso di applicazione, iniziate con p=nessuno e poi passate lentamente a rifiutare, monitorando i rapporti giornalieri.

- L'ideale sarebbe optare per il nostro soluzione DMARC in hosting per ottenere l'assistenza di un esperto. I nostri professionisti guidano l'implementazione del DMARC e l'intero percorso di applicazione.

Vantaggi dell'applicazione della politica DMARC

Approfondiamo i vantaggi dell'impostazione di una politica DMARC rigorosa per il vostro dominio:

1. Protezione diretta contro Phishing e BEC

Al rifiuto di DMARC (al Applicazione DMARC), le e-mail provenienti da fonti non autenticate vengono scartate. In questo modo si impedisce alle e-mail fraudolente di raggiungere la casella di posta del destinatario. Offre quindi una protezione diretta contro attacchi di phishing, spoofing, BEC e frodi CEO.

Questo è particolarmente importante perché:

- Il rapporto di Verizon Il rapporto 2023 sulle indagini sulle violazioni dei dati ha rilevato che il 36% di tutte le violazioni dei dati riguarda il phishing.

- Il rapporto BEC 2023 di Fortra Il rapporto BEC 2023 ha concluso che i criminali informatici amano impersonare marchi noti

2. La prima linea di difesa contro il software dannoso

I ransomware e i malware sono spesso diffusi tramite e-mail false inviate da nomi di dominio spacciati. Possono infiltrarsi e prendere completamente il controllo del sistema operativo. Un criterio DMARC di rifiuto assicura che le e-mail non autenticate siano bloccate dalla casella di posta dei vostri clienti. In questo modo si evita automaticamente che i clienti facciano clic su allegati dannosi. Inoltre, riduce al minimo le possibilità di scaricare inconsapevolmente ransomware o malware nel loro sistema. In questo caso, la vostra politica DMARC funge da linea di difesa elementare contro questi attacchi.

3. Monitorare i canali e-mail

Se si desidera semplicemente monitorare le transazioni dei messaggi e le fonti di invio, è sufficiente un DMARC a p=none. Tuttavia, questo non vi proteggerà dagli attacchi informatici.

4. Esaminare le e-mail sospette prima della consegna

Se non volete bloccare del tutto le e-mail non autorizzate, potete metterle in quarantena. Basta sfruttare il criterio DMARC di quarantena per esaminare i messaggi sospetti prima di accettarli. In questo modo le e-mail verranno archiviate nella cartella di quarantena anziché nella posta in arrivo.

Qual è il miglior tipo di criterio DMARC e perché?

DMARC reject è la migliore politica DMARC se si desidera massimizzare gli sforzi per la sicurezza delle e-mail e abilitare la funzione di spunta blu di Gmail.. Infatti, quando il criterio è p=reject, i proprietari dei domini bloccano attivamente i messaggi non autorizzati dalle caselle di posta dei loro clienti. La vostra politica DMARC fornisce un alto grado di protezione contro i cyberattacchi. Ciò include spoofing di domini diretti, phishing e altre forme di minacce di impersonificazione. Per questo motivo, è anche un'efficace politica anti-phishing.

Per l'applicazione del DMARC, è possibile anche implementare BIMI. BIMI vi consente di attivare i segni di spunta blu per le vostre e-mail nelle caselle di posta di Gmail e Yahoo, il che è piuttosto interessante!

Sfatare i miti comuni sui criteri DMARC

Esistono alcune idee sbagliate comuni sulle politiche DMARC. Alcune di queste possono avere conseguenze terribili sulla consegna della posta. Scopriamo quali sono e qual è la verità che si nasconde dietro di esse:

1. DMARC Nessuno può prevenire lo spoofing

Il DMARC none è un criterio "senza azione" e non può proteggere il vostro dominio dagli attacchi informatici. Gli aggressori sfruttano spesso il criterio p=none per impersonare i domini.

Nel corso degli anni, diversi proprietari di domini si sono rivolti a PowerDMARC, spiegando di aver subito spoofing anche con il DMARC implementato. Dopo un'ulteriore verifica, i nostri esperti hanno scoperto che la maggior parte di loro aveva il criterio DMARC configurato su "nessuno".

2. Non si ricevono rapporti DMARC su p=none

Anche con p=none è possibile continuare a ricevere i rapporti DMARC giornalieri semplicemente specificando un indirizzo e-mail valido per il mittente.

3. La "quarantena" DMARC non è importante

Spesso trascurato, il criterio di quarantena del DMARC è estremamente utile per le fasi di transizione. I proprietari di domini possono utilizzarlo per passare senza problemi dall'assenza di azione alla massima applicazione.

4. Il rifiuto del DMARC influisce sulla deliverability

Anche in caso di rifiuto del DMARC, è possibile garantire che le e-mail legittime vengano consegnate senza problemi. Il monitoraggio e l'analisi delle attività dei mittenti possono essere d'aiuto. Dovete anche esaminare i risultati dell'autenticazione per individuare più rapidamente i fallimenti.

Risoluzione degli errori dei criteri DMARC

Di seguito sono riportati alcuni errori comuni dei criteri DMARC che si possono incontrare:

Errori di sintassi

È necessario prestare attenzione a eventuali errori di sintassi durante l'impostazione del record per assicurarsi che il protocollo funzioni correttamente.

Errori di configurazione

Gli errori durante la configurazione della politica DMARC sono comuni e possono essere evitati utilizzando un strumento di controllo DMARC strumento.

Politica DMARC sp

Se si configura un criterio di rifiuto DMARC, ma si impostano le politiche di criteri di sottodominio su nessuno, non sarà possibile ottenere la conformità. Ciò è dovuto a un override dei criteri sulle e-mail in uscita.

"Errore "Criterio DMARC non abilitato

Se nei rapporti viene visualizzato questo messaggio di errore, ciò indica che nel DNS manca un criterio di dominio DMARC o che è impostato su "nessuno". Modificate il vostro record per incorporare p=reject/quarantine e questo dovrebbe risolvere il problema.

Un modo più sicuro per aggiornare, applicare e ottimizzare i criteri DMARC

L'analizzatore PowerDMARC analizzatore DMARC vi aiuta a configurare senza sforzo il protocollo DMARC. Utilizzate la nostra interfaccia cloud-native per monitorare e ottimizzare i vostri record con pochi clic. Esploriamo i suoi principali vantaggi:

- PowerDMARC offre 7 visualizzazioni e meccanismi di filtraggio per i rapporti aggregati DMARC. Ciascuna vista è progettata per monitorare efficacemente i flussi di e-mail in qualsiasi modalità dei criteri DMARC.

- I report aggregati sono facili da leggere, di facile consultazione ed esportabili.

- I rapporti forensi possono essere criptati per nascondere le informazioni private.

- La nostra funzione DMARC in hosting vi consente di aggiornare facilmente le modalità dei vostri criteri DMARC. Potete passare a p=rifiuto e monitorare il vostro protocollo in modo efficace e in tempo reale. Non è necessario accedere alla console di gestione DNS.

- Il nostro team di assistenza attivo 24 ore su 24 vi aiuterà a passare senza problemi da una politica DMARC rilassata a una politica DMARC applicata. In questo modo è possibile massimizzare la sicurezza e garantire al contempo la deliverability.

- È possibile impostare avvisi e-mail personalizzati per rilevare qualsiasi attività dannosa e intervenire prima contro le minacce.

- Supportiamo la multi-tenancy e le traduzioni in più lingue sulla piattaforma. Questo include inglese, francese, tedesco, giapponese, olandese, italiano, spagnolo, russo, norvegese, svedese e cinese semplificato.

Contattateci per implementare una politica DMARC e monitorare facilmente i risultati!

FAQ sulla politica DMARC

Come faccio a sapere se la mia e-mail è conforme al DMARC?

I clienti di PowerDMARC possono facilmente valutare la propria conformità controllando il riepilogo del dashboard. Possono inoltre analizzare la loro attuale posizione di sicurezza con l'aiuto di PowerAnalyzer.

Come posso risolvere il mio criterio DMARC?

È possibile correggere manualmente il criterio entrando nella gestione del DNS. Una volta entrati, è necessario modificare il record TXT DMARC. Una soluzione più semplice è quella di utilizzare la nostra soluzione in hosting per apportare modifiche al criterio con un solo clic.

Qual è il criterio DMARC predefinito?

Se si utilizza il nostro strumento di generazione DMARC per aggiungere la propria politica, viene assegnata "nessuna" come modalità predefinita. Durante l'implementazione manuale, è necessario definire la propria politica nel campo "p=". In caso contrario, il record sarà considerato non valido.

Il nostro processo di revisione dei contenuti e di verifica dei fatti

Questo contenuto è stato scritto da un esperto di sicurezza informatica. È stato rivisto meticolosamente dal nostro team di sicurezza interno per garantire l'accuratezza tecnica e la pertinenza. Tutti i fatti sono stati verificati rispetto alla documentazione ufficiale IETF. Vengono inoltre citati i riferimenti a rapporti e statistiche che supportano le informazioni.

- Correggere il perturbatore SPF: Superare il limite di troppe ricerche DNS di SPF - 26 aprile 2024

- Come pubblicare un record DMARC in 3 passi? - 2 aprile 2024

- Perché il DMARC non funziona? Risolvere il fallimento del DMARC nel 2024 - 2 aprile 2024