Poiché la posta elettronica continua a essere un canale di comunicazione critico, la politica DMARC per le aziende e i privati continuerà a crescere d' importanza. DMARC, per esteso, significa Domain-based Message Authentication, Reporting, and Conformance. Rappresenta un significativo balzo in avanti nella sicurezza delle e-mail.

Il DMARC fornisce un quadro di riferimento per i proprietari di domini di posta elettronica per la pubblicazione di politiche sulle modalità di autenticazione delle e-mail, contribuendo a creare un ecosistema di posta elettronica più affidabile. L'implementazione del DMARC consente alle aziende di proteggere in modo proattivo il proprio marchio, i dipendenti e i clienti dalle minacce basate sulle e-mail.

Anche se non è una panacea per tutti i problemi di sicurezza legati alla posta elettronica, il DMARC è uno strumento fondamentale nella lotta contro il phishing e gli attacchi di spoofing delle e-mail. In questo articolo esploriamo i criteri DMARC, come implementarli, le sfide e i vantaggi e perché dovreste scegliere la nostra soluzione DMARC in hosting per l'implementazione dei criteri.

I punti chiave da prendere in considerazione

- Il DMARC è un protocollo di autenticazione delle e-mail essenziale che aiuta a proteggere i domini dal phishing e dallo spoofing.

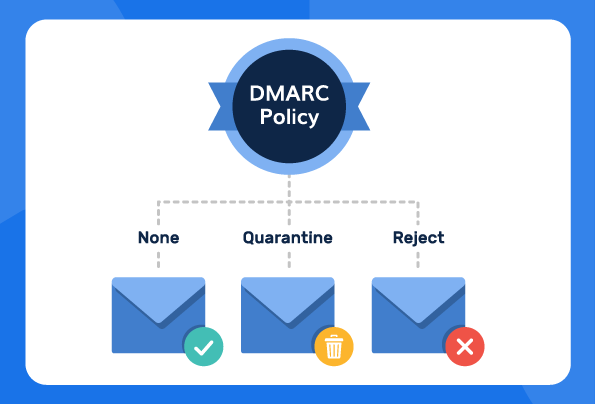

- Le tre opzioni dei criteri DMARC sono Nessuna, Quarantena e Rifiuta, ognuna delle quali fornisce diversi livelli di applicazione.

- L'implementazione del DMARC può ridurre in modo significativo i rischi di attacchi di phishing, che sono una delle principali cause di violazione dei dati.

- La configurazione del DNS per il DMARC può essere complessa e può richiedere competenze tecniche per essere implementata in modo efficace.

- L'utilizzo di soluzioni automatizzate come PowerDMARC può snellire il processo di impostazione del DMARC e migliorare le capacità di monitoraggio e reporting.

Cos'è una politica DMARC?

La politica DMARC è un sistema di convalida delle e-mail che utilizza il Domain Name System (DNS) per indicare ai server di posta elettronica riceventi come gestire le e-mail che dichiarano di provenire dal proprio dominio ma che non superano i controlli di autenticazione. È indicata dal tag "p" nel record DMARC che specifica l'azione che i server di posta devono intraprendere se un'e-mail non supera la convalida DMARC.

Una politica correttamente implementata può aiutarvi a determinare quanto severamente volete gestire le e-mail che potrebbero tentare di impersonare il vostro marchio. Considerate una guardia di sicurezza per il vostro dominio organizzativo. A seconda del vostro ID, la guardia decide se farvi entrare nell'edificio (in questo caso, la casella di posta del vostro destinatario). Può impedirvi di entrare (respingere), può inviarvi in un luogo speciale per un ulteriore esame (quarantena) o può semplicemente lasciarvi entrare (nessuno).

Il vostro criterio DMARC, se impostato su p=reject, può aiutarvi a prevenire lo spoofing, il phishing e l'abuso di nomi di dominio, agendo come un segnale di divieto di intrusione per i malintenzionati che cercano di impersonare il vostro marchio.

Le 3 opzioni dei criteri DMARC: Nessuno, Quarantena e Rifiuto

I tre tipi di criteri DMARC sono:

1. DMARC Nessuno:

Una politica di "solo monitoraggio" che non serve a proteggere. Va bene per le fasi iniziali del vostro percorso di distribuzione. Le e-mail vengono consegnate ma vengono generati rapporti per i messaggi non autenticati. Nel record DMARC , questo è indicato da "p=none".

2. Quarantena DMARC:

Le e-mail sospette vengono contrassegnate e inserite nella cartella spam del destinatario per essere esaminate. Nel record DMARC, questo viene indicato con "p=quarantena".

3. Rifiuto DMARC:

L'opzione più rigida indica ai server riceventi di rifiutare completamente le e-mail non autenticate. Nel record DMARC, questo viene indicato con "p=reject".

Which one you use depends on the level of enforcement email domain owners want to establish. The main difference between these policy options is determined by the action taken by the receiving mail transfer agent when adhering to the specified policy defined by the mail sender in their DNS records.

<

Semplificate i criteri DMARC con PowerDMARC!

h2>1. Politica DMARC: Nessuno

Il criterio DMARC none (p=none) è una modalità rilassata che non comporta alcuna azione da parte del destinatario. Questo criterio può essere usato per monitorare l'attività delle e-mail ed è tipicamente usato durante la fase iniziale di implementazione del DMARC per il monitoraggio e la raccolta dei dati.

Non fornisce alcun livello di protezione contro i cyberattacchi e consente di consegnare tutti i messaggi, indipendentemente dai risultati dell'autenticazione. Questa opzione viene specificata nel record DMARC utilizzando il tag "p=none".

Esempio: v=DMARC1; p=none; rua= mailto:(indirizzo email);

Nessuno Casi d'uso dell'implementazione della politica

- L'obiettivo principale dei proprietari di domini che scelgono la politica "nessuno" dovrebbe essere quello di raccogliere informazioni sulle fonti di invio e di tenere sotto controllo le loro comunicazioni e la loro deliverability, senza alcuna inclinazione verso un'autenticazione rigorosa. Questo può essere dovuto al fatto che non sono ancora pronti a impegnarsi nell'applicazione della normativa e si prendono il tempo necessario per analizzare la situazione attuale.

- I sistemi di posta elettronica riceventi trattano i messaggi inviati dai domini configurati con questo criterio come "senza azione", il che significa che anche se questi messaggi non rispettano il criterio DMARC, non verrà intrapresa alcuna azione per scartarli o metterli in quarantena. Questi messaggi raggiungeranno con successo i vostri clienti.

- I rapporti DMARC vengono comunque generati quando è impostato "p=none". L'MTA del destinatario invia rapporti aggregati al proprietario del dominio organizzativo, fornendo informazioni dettagliate sullo stato di autenticazione delle e-mail per i messaggi che sembrano provenire dal suo dominio.

2. Criterio DMARC: Quarantena

Questa opzione viene specificata nel record DMARC utilizzando il tag "p=quarantena". p=quarantena fornisce un certo livello di protezione, in quanto il proprietario del dominio può chiedere al destinatario di riportare le e-mail nella cartella spam o quarantena per rivederle in un secondo momento in caso difallimento del DMARC.

Questo criterio indica al server di posta elettronica ricevente di trattare con sospetto i messaggi che non superano l'autenticazione DMARC. Spesso viene implementato come passo intermedio tra "nessuno" e "rifiuta".

Esempio: v=DMARC1; p=quarantena; rua=mailto:(indirizzo e-mail);

Casi d'uso dell'implementazione dei criteri di quarantena

- Piuttosto che scartare completamente le e-mail non autenticate, la politica di "quarantena" offre ai proprietari dei domini la possibilità di mantenere la sicurezza e di esaminare le e-mail prima di accettarle, secondo l'approccio "verifica e poi fidati".

- La modifica del criterio DMARC in quarantena DMARC garantisce che i messaggi legittimi che non superano l'autenticazione DMARC non vadano persi prima di essere esaminati da vicino.

- Questo approccio può essere considerato intermedio in termini di applicazione e facilita una transizione graduale a p=reject, in cui i proprietari dei domini possono:

a) valutare l'impatto del DMARC sui propri messaggi di posta elettronica

b) decidere con cognizione di causa se scartare o meno le e-mail contrassegnate. - Il criterio di quarantena aiuta anche a ridurre l'ingombro della posta in arrivo, evitando di sovraccaricare la casella di posta con messaggi nella cartella spam.

3. Politica DMARC: Rifiuta

Questa opzione viene specificata nel record DMARC con "p=reject". Si tratta della politica più rigida, che indica ai ricevitori di rifiutare i messaggi non autenticati.

Il rifiuto dei criteri DMARC garantisce la massima applicazione, assicurando che i messaggi che non superano i controlli DMARC non vengano consegnati. Il criterio viene implementato quando i proprietari dei domini sono sicuri della loro configurazione di autenticazione delle e-mail.

Esempio: v=DMARC1; p=reject; rua= mailto:(indirizzo email);

Casi d'uso dell'implementazione del criterio di rifiuto

- Il rifiuto dei criteri DMARC migliora la sicurezza delle e-mail. Può impedire agli aggressori di lanciare attacchi di phishing o di spoofing diretto del dominio. Il criterio di rifiuto del DMARC blocca le e-mail fraudolente bloccando i messaggi che appaiono sospetti.

- Se siete abbastanza sicuri di non voler mettere in quarantena i messaggi sospetti, il criterio "Rifiuta" è adatto a voi.

- È importante effettuare test approfonditi e pianificare prima di optare per il rifiuto del DMARC.

- Assicuratevi che la segnalazione DMARC sia abilitata per il vostro dominio quando si tratta di un rifiuto DMARC.

- Per iniziare il vostro percorso di applicazione, iniziate con p=nessuno e poi passate lentamente a rifiutare, monitorando i rapporti giornalieri.

Altre politiche DMARC

Il DMARC offre ulteriori parametri di policy per perfezionare l'implementazione.

- Il parametro percentuale (pct=) consente l'implementazione graduale del criterio specificando la porzione di messaggi soggetti a DMARC.

Ad esempio: pct=50 applica il criterio al 50% dei messaggi. - Il criterio del sottodominio (sp=) è un record di criterio che stabilisce regole separate per i sottodomini. È utile quando i sottodomini richiedono una gestione diversa.

Ad esempio: v=DMARC1; p=reject; sp=quarantena; rua=mailto:[email protected]`

Impostare i criteri DMARC nel modo giusto con PowerDMARC!

Perché il DMARC è importante

Le e-mail possono essere facilmente contraffatte, rendendo difficile distinguere il vero affare da un pericoloso falso. È qui che entra in gioco il DMARC. Il DMARC è come un punto di controllo della sicurezza delle e-mail che verifica l'identità del mittente prima di lasciar passare i messaggi.

Forbes stima che il costo associato alla criminalità informatica raggiungerà i 10,5 trilioni di dollari all'anno entro il 2025. Nel frattempo, Verizon riporta che oltre il 30% di tutte le compromissioni di dati sono il risultato di attacchi di phishing, evidenziando la necessità di una protezione potente come il DMARC.

Secondo l' RFC 7489 dell'IETF, il DMARC ha la capacità unica di consentire ai mittenti di e-mail di impostare le preferenze per l'autenticazione. Abilitando il DMARC, è anche possibile ottenere rapporti sulla gestione delle e-mail e sul potenziale abuso del dominio. Questo fa sì che il DMARC si distingua in termini di convalida dei domini.

Secondo le nostre ultime statistiche DMARC, un numero significativo di domini è ancora vulnerabile agli attacchi di phishing a causa della mancata implementazione del DMARC.

Per avviare il processo di configurazione del DMARC, è necessario modificare adeguatamente il DNS e includere i record TXT del DNS per i protocolli. Tuttavia, l'implementazione manuale del protocollo DMARC può essere piuttosto complessa per gli utenti non tecnici. Può anche diventare piuttosto costosa se si assume un CISO esterno frazionato per gestirla per la propria azienda. L' analizzatore DMARC di PowerDMARC rappresenta quindi una facile alternativa. Con il nostro analizzatore DMARC, automatizziamo l'impostazione dei criteri DMARC, facendovi risparmiare tempo e denaro.

Opzioni di segnalazione DMARC

Le opzioni di reporting per il DMARC includono:

- Rapporti aggregati (rua=) per dati di alto livello sui risultati dell'autenticazione e sulle fonti di invio.

- Rapporti forensi (ruf=) per informazioni dettagliate sui guasti di autenticazione.

Questi parametri consentono alle aziende di raccogliere informazioni preziose sui risultati dell'autenticazione DMARC, fornendo indicazioni sul numero di e-mail che non superano o superano l'autenticazione DMARC. Anche un report DMARC è utile:

- Identificare potenziali problemi e modelli di abuso

- Rilevare le configurazioni errate nell'impostazione della posta elettronica.

- Ottenere informazioni sul comportamento e sui flussi di posta elettronica

- Esaminare i risultati dell'autenticazione per i protocolli SPF e DKIM.

Vantaggi e sfide comuni nell'implementazione del DMARC

Mentre DMARC offre vantaggi significativi per la sicurezza delle e-maille organizzazioni devono spesso affrontare diverse sfide durante l'implementazione. Questo è il motivo per cui la maggior parte delle persone opta per il nostro DMARC ospitato-un servizio che aiuta a configurare, monitorare e aggiornare la soluzione soluzione DMARC facilmente su una piattaforma cloud.

L'implementazione dei criteri DMARC in uno scenario reale segue in genere un approccio graduale. Questo metodo consente alle organizzazioni di rafforzare gradualmente la sicurezza delle e-mail, riducendo al minimo il rischio di interrompere il flusso di e-mail legittime.

Potete seguire la nostra guida su su come implementare il DMARC come applicazione fai-da-te dei criteri. Tuttavia, idealmente, vi consigliamo di optare per la nostra soluzione DMARC in hosting per ottenere l'assistenza di un esperto. I nostri professionisti guidano l'implementazione del DMARC e l'intero percorso di applicazione.

Risoluzione degli errori dei criteri DMARC

Quando si utilizza DMARC, è possibile che si verifichi un messaggio di errore. Di seguito sono riportati alcuni errori comuni dei criteri DMARC:

- Errori di sintassi: È necessario prestare attenzione a eventuali errori di sintassi durante l'impostazione del record per assicurarsi che il protocollo funzioni correttamente.

- Errori di configurazione: Gli errori durante la configurazione del criterio DMARC sono comuni e possono essere evitati utilizzando uno strumento di controllo DMARC.

- Criterio DMARC sp: Se si configura un criterio di rifiuto DMARC, ma si impostano i criteri dei sottodomini su nessuno, non sarà possibile ottenere la conformità. Ciò è dovuto a un override dei criteri sulle e-mail in uscita.

- Errore "Criterio DMARC non abilitato": Se i rapporti del vostro dominio evidenziano questo errore, significa che il criterio di dominio DMARC manca nel vostro DNS o è impostato su "nessuno". Modificate il vostro record per incorporare p=reject/quarantine e questo dovrebbe risolvere il problema.

Applicazione dei criteri DMARC con PowerDMARC

La piattaforma di analisi DMARC di PowerDMARC vi aiuta a configurare senza sforzo il protocollo DMARC. Utilizzate la nostra interfaccia cloud-native per monitorare e ottimizzare i vostri record con pochi clic. Contattateci oggi stesso per implementare una politica DMARC e monitorare facilmente i risultati!

FAQ sulla politica DMARC

Il nostro processo di revisione dei contenuti e di verifica dei fatti

Questo contenuto è stato scritto da un esperto di sicurezza informatica. È stato rivisto meticolosamente dal nostro team di sicurezza interno per garantire l'accuratezza tecnica e la pertinenza. Tutti i fatti sono stati verificati rispetto alla documentazione ufficiale IETF. Vengono inoltre citati i riferimenti a rapporti e statistiche che supportano le informazioni.

- Come creare e pubblicare un record DMARC - 3 marzo 2025

- Come risolvere il problema "Nessun record SPF trovato" nel 2025 - 21 gennaio 2025

- Come leggere un rapporto DMARC - 19 gennaio 2025

![How to fix 550 SPF Check Failed [SOLVED] Come risolvere il problema 550 SPF Check Failed](https://powerdmarc.com/wp-content/uploads/2022/09/How-to-fix-550-SPF-Check-Failed-80x80.jpg)