Hoe DKIM snel en eenvoudig instellen voor uw domein?

Voordat we ingaan op het instellen van DKIM voor uw domein, eerst even iets over wat DKIM is. DKIM, of DomainKeys Identified Mail, is een e-mail authenticatie protocol dat wordt gebruikt om de authenticiteit van uitgaande e-mails te verifiëren. Hierbij wordt gebruik gemaakt van een door uw mailserver gegenereerde cryptografische sleutel, die elk uitgaand e-mailbericht ondertekent. Dit zorgt ervoor dat uw ontvangers kunnen verifiëren dat de e-mails die zij ontvangen, van uw mailserver afkomstig zijn en niet vervalst zijn. Dit kan de bezorgbaarheid verbeteren en spam helpen uitsluiten. Eenvoudig gezegd bevat een e-mail van een DKIM mail server een digitale handtekening, of beter gezegd, een cryptografische handtekening, die kan worden gevalideerd door de e-mail server van de ontvanger.

DKIM is ontstaan door een combinatie van bestaande technologieën zoals DomainKeys (van Yahoo) en Identified Internet Mail (van Cisco). Het is uitgegroeid tot een algemeen toegepaste verificatiemethode, die bekend staat onder de naam DKIM en die ook als RFC (Request for Comments) is geregistreerd door de IETF (Internet Engineering Task Force). Alle grote ISP's zoals Google, Microsoft en Yahoo maken een digitale handtekening die wordt opgenomen in de e-mail header van uitgaande e-mails en valideren inkomende mail met hun eigen beleid.

In deze blog gaan we dieper in op het mechanisme dat DKIM gebruikt om uw e-mails te valideren en de verschillende voordelen daarvan, en leren we hoe u DKIM voor uw eigen domein kunt instellen.

Hoe DKIM instellen om uw domein te beschermen tegen spoofing?

De DKIM handtekening wordt door de MTA gegenereerd en opgeslagen in het lijstdomein. Na ontvangst van de e-mail kunt u de DKIM verifiëren met behulp van de publieke sleutel. DKIM is een authenticatie mechanisme dat de identiteit van een bericht kan aantonen. Deze handtekening bewijst dat het bericht door een legitieme server is gegenereerd.

Dit is vooral nodig omdat het aantal domain spoofing attacks de laatste tijd toeneemt.

Wat is een DKIM handtekening?

Om DKIM te gebruiken, moet u beslissen wat er in de handtekening moet komen. Meestal is dat de body van de e-mail en een aantal standaard headers. U kunt deze elementen niet meer wijzigen, dus kies ze zorgvuldig. Als u eenmaal heeft besloten welke onderdelen van de e-mail in de DKIM handtekening worden opgenomen, moeten deze elementen ongewijzigd blijven om een geldige DKIM handtekening te behouden.

DKIM handtekening, niet te verwarren met DKIM selector, is niets meer dan een verzameling willekeurige tekenreeksen die ook wel "hash waarden" worden genoemd. Wanneer uw domein is geconfigureerd met DKIM, versleutelt uw verzendende e-mailserver deze waarde met een privé sleutel waar alleen u toegang toe heeft. Deze handtekening garandeert dat de e-mail die u verstuurt niet is gewijzigd of vervalst nadat deze is verzonden. Om de DKIM-handtekening te valideren, voert de ontvanger van de e-mail een DNS-query uit om de openbare sleutel op te zoeken. De publieke sleutel is verstrekt door de organisatie die eigenaar is van het domein. Als deze overeenkomt, wordt uw e-mail als authentiek aangemerkt.

Hoe DKIM instellen in 3 eenvoudige stappen?

Om DKIM eenvoudig met PowerDMARC te implementeren hoeft u alleen maar uw DKIM record te genereren met onze gratis DKIM record generator. Uw DKIM record is een DNS TXT record dat in de DNS van uw domein wordt gepubliceerd. Vervolgens kunt u gratis DKIM records opzoeken met onze DKIM record lookup tool. Deze gratis tool biedt een één-klik DKIM controle, zodat u zeker weet dat uw DKIM record foutloos en geldig is. Om het record te genereren, moet u wel eerst uw DKIM selector identificeren.

Hoe identificeer ik mijn DKIM Selector?

Een veel gestelde vraag door domeineigenaren is: Hoe vind ik mijn DKIM? Om uw DKIM selector te vinden, hoeft u alleen maar

1) Stuur een testmail naar uw gmail-account

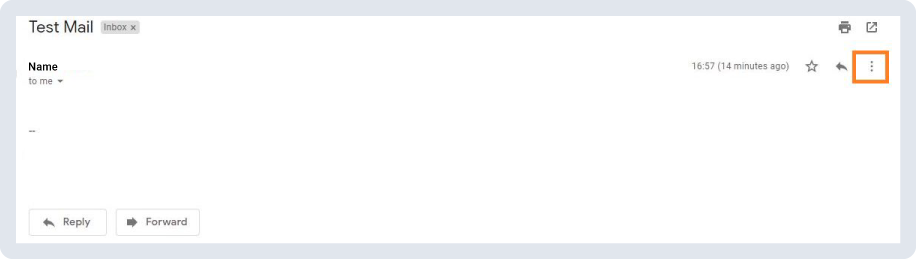

2) Klik op de 3 puntjes naast de e-mail in uw gmail inbox

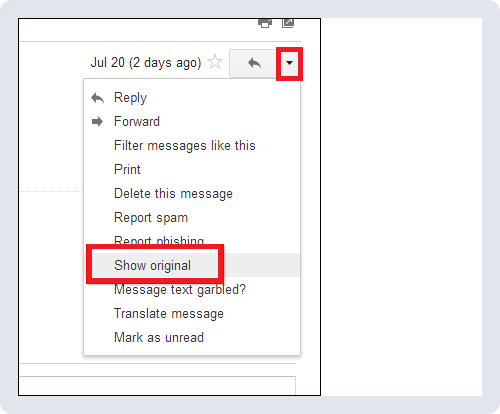

3) Selecteer "toon origineel"

4) Navigeer op de pagina "Origineel bericht" naar de DKIM handtekening sectie en zoek de "s=" tag, de waarde van deze tag is uw DKIM selector.

DMARC en DKIM

Een veel voorkomende vraag die u zich vaak stelt is of het implementeren van DKIM voldoende is? Het antwoord is nee. DKIM helpt u weliswaar uw e-mailberichten te versleutelen met een cryptografische handtekening om de legitimiteit van uw afzenders te valideren, maar het biedt geen mogelijkheid voor e-mailontvangers om te reageren op berichten die DKIM niet halen. Dit is waar DMARC in het spel komt!

Domain-Based Message Authentication, Reporting and Conformance (DMARC) is een e-mailauthenticatieprotocol dat domeineigenaren helpt actie te ondernemen tegen berichten die SPF/DKIM-authenticatie niet doorstaan. Dit minimaliseert op zijn beurt de kans op domain spoofing attacks en BEC. DMARC kan samen met SPF en DKIM de deliverability van e-mail met 10% verbeteren en de reputatie van uw domein een boost geven.

Meld u vandaag nog aan bij PowerDMARC om gebruik te maken van uw gratis DMARC analyzer proefversie!

- Wat is Clop Ransomware? - 18 april 2024

- Uw gids voor detectie en reactie van bedreigingen - 11 april 2024

- Privacy van gegevens in e-mailcommunicatie: Compliance, risico's en best practices - 5 april 2024