In recent cyberbeveiligingsnieuws, Infoblox Bedreiging Intel een botnet ontdekt dat 13.000 MikroTik-apparaten in gevaar bracht! Het botnet maakte gebruik van kwetsbaarheden in SPF DNS-recordconfiguraties om e-mailverdediging te omzeilen. Na de uitbuiting vervalste het botnet ongeveer 20.000 webdomeinen om malware te verspreiden.

Belangrijkste conclusies

- Een botnet dat misbruik maakte van 13.000 MikroTik-apparaten toonde de kritieke impact van SPF-misconfiguraties bij cyberaanvallen.

- Door SPF-configuraties toe te staan, konden aanvallers e-mailverificatie omzeilen en malware verspreiden via gespoofde domeinen.

- De campagne vertrouwde op misleidende factuure-mails met ZIP-bestanden met schadelijke payloads om nietsvermoedende gebruikers te infecteren.

- Regelmatige controle van DNS-records en het vermijden van te tolerante SPF-configuraties zijn essentieel om de beveiliging van e-mail te verbeteren.

- Het gebruik van geautomatiseerde SPF-controletools kan het proces van het onderhouden van veilige SPF-records voor domeineigenaren vereenvoudigen.

Waarom botnets een aanhoudende bedreiging zijn

Botnets zijn een netwerk van gecompromitteerde apparaten die op afstand worden gemanipuleerd en bestuurd door actoren van bedreigingen. Botnets vormen al tijden een hardnekkige bedreiging voor cyberbeveiliging. Ze zijn wijd verspreid, waardoor ze een gemakkelijke vector zijn voor het verspreiden van grootschalige kwaadaardige activiteiten.

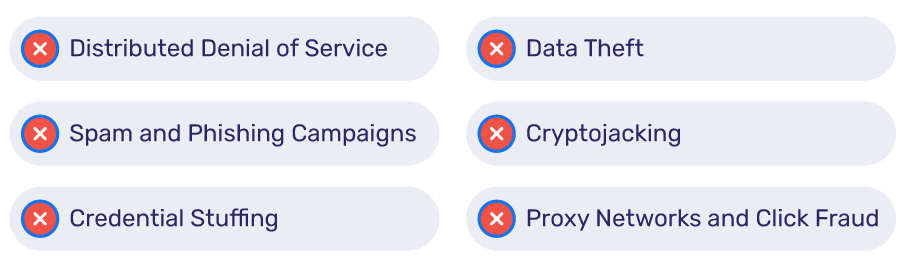

Botnets zijn in het verleden verantwoordelijk geweest voor het volgende:

- DDoS-aanvallen (Distributed Denial of Service)DDoS-aanvallen worden uitgevoerd om het netwerk van een doelwit te overweldigen en diensten te laten vastlopen of verdedigers af te leiden.

- Spam- en phishing-campagnesInboxen worden overspoeld met schadelijke e-mails om gevoelige informatie te stelen of malware te verspreiden.

- Credential Stuffing om aanmeldpogingen met gestolen referenties te automatiseren.

- Gegevensdiefstal waarbij persoonlijke of bedrijfsgegevens worden ontfutseld voor winst of verdere aanvallen.

- Cryptojackingis het kapen van apparaatbronnen om cryptocurrency te delven.

- Proxy-netwerken en klikfraudeis het verdoezelen van de locatie van aanvallers en het frauderen van adverteerders.

In de recente malware-spamcampagne die door Infoblox werd ontdekt, maakten botnets gebruik van meer dan 13.000 gecompromitteerde MikroTik-routers. Dit is een groeiende zorg voor de cyberbeveiligingsindustrie.

Beveiliging vereenvoudigen met PowerDMARC!

Anatomie van de malwarecampagne

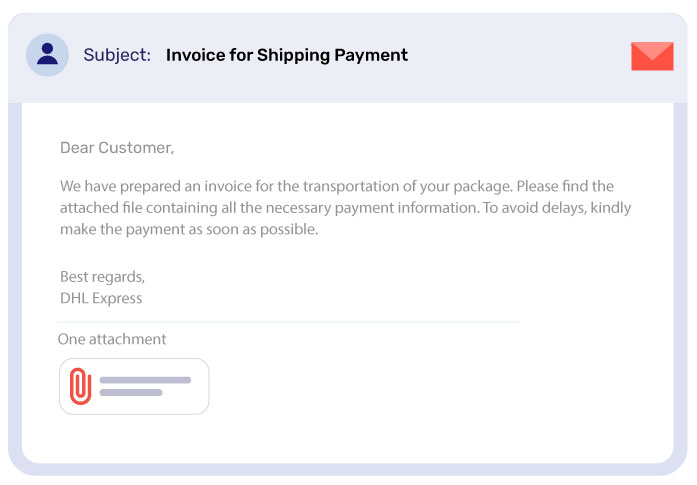

Factuur Spam

Eind november 2024 begon de campagne toen Infoblox een spamcampagne voor facturen ontdekte. Er werden spam-e-mails verstuurd die deden alsof het DHL-verzendfacturen waren, met ZIP-bestanden die schadelijke JavaScript payloads bevatten. De ZIP-bestanden hadden consistente naamgevingsconventies zoals:

- Factuur (2-3-cijferig nummer).zip

- Traceren (2-3-cijferig nummer).zip

Analyse van de lading

De ZIP-bestanden, ook wel JavaScript-bestanden genoemd, voerden Powershell-scripts uit. Deze maakten verbinding met een C2-server (Command and Control) van malware die werd gehost op een verdacht IP-adres. Het IP-adres had een geschiedenis van eerdere kwaadaardige activiteiten op het web. Het botnet creëerde zo een netwerk dat een keten van trojaanse malwaredistributie in gang zette.

Hoe zijn MikroTik-routers aangetast?

Volgens het onderzoek van Infoblox werden meer dan 13.000 MikroTik-routers gekaapt door het botnet. Deze routers waren geconfigureerd als SOCKS-proxies. Dit maskeerde hun herkomst, waardoor ze niet te identificeren waren.

MikroTik-routers waren een gemakkelijk doelwit voor het botnet vanwege hun inherente kritieke kwetsbaarheden:

- De routers hebben een fout in het op afstand uitvoeren van code die gemakkelijk kan worden misbruikt met geauthenticeerde toegang.

- Door de inzet van SOCK-proxy's konden de dreigingsactoren hun oorspronkelijke identiteit verbergen.

- Verschillende apparaten werden geleverd met standaard "admin"-accounts, met lege wachtwoorden.

Rol van SPF Misconfiguraties in het mogelijk maken van de Malspam Campagne

Ontvangende mailservers verifiëren de legitimiteit van e-mailafzenders via DNS TXT records. SPF of Sender Policy Framework record is zo'n voorbeeld. Toegestane SPF-records in duizenden verzendende domeinen boden aanvallers echter het achterpoortje dat ze nodig hadden om verificatiecontroles te omzeilen.

Voorbeeld van verkeerd geconfigureerde SPF-records

Een voorbeeld van een niet-permissive SPF record is als volgt:

v=spf1 include:example.domain.com -all

Dit bovenstaande voorbeeld staat alleen gespecificeerde servers toe om e-mails te versturen namens een domein. Domeinen die niet expliciet geautoriseerd zijn, zullen SPF niet ontvangen.

Een voorbeeld van een permissive SPF record is als volgt:

v=spf1 include:example.domain.com +all

In het bovenstaande voorbeeld kan elke server e-mails versturen namens een domein, waardoor spoofing en imitatie mogelijk worden. Infloblox identificeerde het gebruik van permissieve SPF-configuraties zoals deze om de kwaadaardige campagnes te lanceren.

SPF-configuraties controleren om misbruik te voorkomen

U kunt de SPF-configuraties van uw domein controleren met een van de volgende methoden:

Handmatig zoeken

Domeineigenaren kunnen SPF-records opzoeken met NSlookup of Dig-commando's:

- Op Linux/MacOS: dig +short txt example.com | grep spf

- Op Windows: nslookup -type=txt example.com | Select-String -Pattern "spf".

Automatisch zoeken

Een eenvoudigere manier om je SPF DNS-configuraties te controleren is door gebruik te maken van PowerDMARC's SPF-controleprogramma.

- Voer je domeinnaam in de gereedschapskist in (bijv. domain.com)

- Klik op de knop "Lookup

- Uw resultaten bekijken

Zo eenvoudig is het! Dit is een probleemloze en directe manier om SPF te controleren zonder een Powershell script of commando uit te voeren en vereist geen technische kennis.

Eindnoot: Geleerde lessen

Het vermogen van het botnet om DNS-kwetsbaarheden uit te buiten en geavanceerde spoofing-aanvallen te lanceren, onderstreept de noodzaak om best practices voor e-mailbeveiliging te volgen:

- Domeineigenaren moeten regelmatig DNS-records controleren om ervoor te zorgen dat SPF, DKIM en DMARC configuraties.

- Domeineigenaren moeten afzien van het gebruik van te tolerante SPF- of DMARC-beleid voor lange perioden.

- Standaard beheeraccounts op apparaten verwijderen of beveiligen.

- inschakelen DMARC-rapportage om e-mailverkeer te controleren en onbevoegde toegang te detecteren.

- Het belangrijkste is dat je SPF Macros optimalisatiediensten zoals Hosted SPF om SPF fouten en zwakke punten op te lossen en eenvoudig te voldoen aan SPF DNS lookup beperkingen.

De ontdekking van MikroTik botnet exploits is een bewijs van de toenemende bezorgdheid over geavanceerde cyberaanvallen. Om beschermd te blijven, moeten bedrijven hun beveiliging bijwerken om de weg vrij te maken voor moderne, AI-ondersteunde cyberbeveiligingstechnologieën. Zo kunnen ze naadloos door het bedreigingslandschap navigeren en ongedeerd blijven.

- E-mail salting aanvallen: Hoe verborgen tekst de beveiliging omzeilt - 26 februari 2025

- SPF-afvlakking: Wat is het en waarom heb je het nodig? - 26 februari 2025

- DMARC vs DKIM: belangrijkste verschillen en hoe ze samenwerken - 16 februari 2025