In het huidige digitale landschap zijn afluisteren en imitatie te gewoon en veelvuldig geworden. Bedreigers zetten MITM-aanvallen in technieken om toegang te krijgen tot gevoelige gegevens en deze te stelen voor cybercriminaliteit. De gebruikelijke doelwitten zijn gebruikers van financiële platforms, SaaS-bedrijven, e-commerceplatforms en andere websites die logging vereisen en financiële gegevens bevatten.

Deze blog gaat dieper in op wat een man-in-the-middle aanval is en manieren om deze te voorkomen.

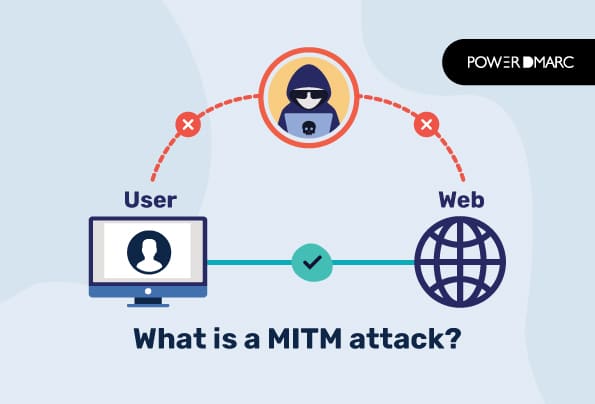

Wat is een Man in het Midden aanval?

Een man-in-the-middle aanval of MITM-aanval is een afluisteraanval waarbij een cyberacteur de communicatie en gegevensoverdracht tussen de servers van de zender en de ontvanger belemmert. Zij fungeren als derde partij tussen de communicatiestrengen; daarom wordt de naam "man in the middle" geassocieerd met deze cyberactiviteit. Op deze manier gedragen dreigingsactoren zich voor beide partijen als legitieme partijen.

Man-in-the-middle-aanvallen zijn pogingen om gegevens te onderscheppen, te stelen of te wijzigen, de communicatie te verstoren en kwaadaardige links naar beide partijen te sturen.

Fasen van een Man in het Midden aanval

Er zijn twee fasen van een standaard MITM-aanval; onderschepping en decryptie. Laten we ze in detail bespreken.

Onderschepping

In de onderscheppingsfase van een man-in-the-middle aanvalproberen bedreigingsactoren toegang te krijgen tot een kwetsbaar systeem en saboteren zij de tussen partijen uitgewisselde communicatie of gegevens met behulp van kwaadaardige middelen zoals software en tools. Zij gedragen zich als proxies tussen slachtoffers (website-eigenaren) en gebruikers (klanten, prospects, enz.) om gegevens en referenties te stelen of te injecteren malware.

Aangezien kwaadwillende actoren zich in het midden bevinden, verkrijgen zij gevoelige gegevens van afzenders die zij kunnen wijzigen of corrumperen voordat zij deze aan de andere kant doorgeven. Naast andere hieronder besproken technieken is onbeveiligd wifi een veelgebruikte toegangspoort voor onderschepping.

- IP Spoofing

In IP-spoofingsturen bedreigers schadelijke IP-pakketten met valse IP-adressen om zich te vermommen. Dit wordt meestal gebruikt om DDoS-aanvallen uit te voeren of de echte identiteit van de aanvaller te maskeren. IP-spoofing maakt phishing effectiever en moeilijker te controleren, omdat valse e-mails van een echte bron afkomstig lijken te zijn.

IP-adres spoofing voorkomt dat autoriteiten erachter komen wie ze zijn, zodat ze niet kunnen worden opgespoord. Het voorkomt dat apparaten van slachtoffers meldingen krijgen over aanvallen, zodat ze het proces soepel kunnen afronden.

- DNS Spoofing

DNS-spoofing is een cybercrimetechniek waarbij hackers het verzoek van een webbrowser voor een bepaalde website kapen en de gebruiker omleiden naar een andere website. Over het algemeen is de andere website nep of wordt de oorspronkelijke website nagebootst, zodat ze gevoelige gebruikersgegevens kunnen stelen.

Bij DNS-spoofing worden de IP-adressen van DNS-servers gewijzigd om phishing-aanvallen te initiëren of malware te injecteren.

- ARP Spoofing

In ARP-spoofingsturen bedreigers frauduleuze ARP- of Address Resolution Protocol-berichten om andere apparaten wijs te maken dat ze verbonden zijn en met iemand anders communiceren. Op die manier stelen en onderscheppen hackers gegevens voor kwaadwillig gebruik.

Om ARP-spoofing te proberen, wachten hackers ofwel op ARP-verzoeken of verspreiden ze een ongeoorloofd bericht dat "gratuite ARP" wordt genoemd. Terwijl de eerste methode minder destructief is en een kleiner bereik heeft, is de tweede effectiever en ingewikkelder.

- E-mail kaping

Email MITM aanvallen zijn over het algemeen gericht op banken en andere financiële instellingen om klantgegevens te stelen voor het toezicht op alle transacties. Hackers sturen ook valse e-mails die lijken te komen van een legitieme bron en waarin de ontvangers wordt gevraagd gevoelige gegevens te delen. Het is dus belangrijk om e-mailverificatieprotocollen zoals SPF en DMARC om aanvallen van e-mailkaping te voorkomen.

SPF zorgt ervoor dat alleen bevoegde IP-adressen e-mails kunnen versturen via jouw domein, terwijl DMARC specificeert hoe e-mails moeten worden behandeld die SPF- en DKIM-controles (een ander e-mailverificatieprotocol) niet doorstaan.

Ontcijfering

De decoderingsfase is het volgende dat we moeten weten terwijl we begrijpen wat een MITM aanval is.

Na versleuteling ontsleutelen hackers de onethisch verkregen gegevens in een succesvolle MITM-aanval om ze te verkopen op de zwarte markt of te gebruiken voor kwaadaardige activiteiten. De gestolen gegevens worden gebruikt voor online transacties, vervalsing, vermomming, enz. Hieronder volgen twee gangbare ontcijferingsmethoden.

- HTTPS-spoofing

Bij HTTS-spoofing misleiden hackers uw webbrowser om een illegale website als legitiem te beschouwen. Ze wijzigen in feite de HTTPS-gebaseerde adresaanvragen om ze om te leiden naar hun HTTPS-equivalente eindpunten.

- SSL-kaping

SSL staat voor Secure Socket Layer, een op internet gebaseerde technologie voor de beveiliging en beveiliging van gevoelige gegevens die tussen twee IP-adressen worden uitgewisseld. Als u een onbeveiligde website bezoekt waarvan de URL begint met HTTP, zal een SSL-beveiligde browser u automatisch doorverwijzen naar de beveiligde versie met een HTTPS-URL.

IN SSL-kaping, MITM-aanvalers manipuleren de computers en servers van het slachtoffer om de gewijzigde route te onderscheppen en gevoelige gegevens te stelen.

Tekenen van een Man-in-the-Middle aanval

Hackers worden steeds geraffineerder omdat zij gebruik maken van gemakkelijk verkrijgbare instrumenten die op de zwarte markt worden gekocht. Dit maakt encryptie en decryptie sneller en gemakkelijker voor hen. Het is echter niet zo moeilijk om je te beschermen tegen man-in-the-middle aanvallen als u uzelf en uw teamleden leert hun signalen te lezen. Laten we eens kijken welke dat zijn.

Frequente verbrekingen

Hackers verbreken met geweld de verbinding van gebruikers om hun gebruikersnamen en wachtwoorden te onderscheppen wanneer zij opnieuw verbinding maken. Beschouw het als een rode vlag als u wordt uitgelogd of herhaaldelijk wordt afgesloten van een bepaalde website.

Vreemde of verkeerd gespelde URL's in de adresbalk

Bevestig URL's als ze er vreemd uitzien of een spellingswijziging hebben. Soms proberen hackers DNS-kaping door valse websites te maken met kleine spellingswijzigingen - bijvoorbeeld door O (de 15e letter van het Engelse alfabet) te vervangen door 0 (nul). Zo merkt u misschien niet dat u www.amaz0n.com bezoekt in plaats van www.amazon.com.

Onbeveiligde URL

Bezoek geen websites waarvan de URL begint met HTTP in plaats van HTTPS, zeker niet als u meer moet doen dan alleen informatie lezen. Deze zijn niet veilig en gecodeerd, wat betekent dat cybercriminelen de gegevens die tussen twee partijen worden uitgewisseld, kunnen onderscheppen.

Hoe MITM-aanvallen te stoppen?

Denkt u na over hoe u man-in-the-middle aanvallenkunt stoppen ? Wees gewoon voorzichtig en gebruik de goede internethygiëne methoden die hieronder worden gedeeld.

Vermijd onbeveiligde en openbare Wi-Fi-netwerken

Openbare wi-fi netwerken zijn niet beveiligd. Vermijd dus een verbinding terwijl u reist of online transacties uitvoert. U kunt de gecodeerde verbinding van uw draadloze provider of routers met WPA2-beveiliging gebruiken.

Gebruik een VPN

Het toevoegen van een VPN of Virtual Private Network versleutelt het verkeer tussen eindpunten en de VPN-server. Dit maakt het voor bedreigingsactoren moeilijk om een MITM-aanval uit te voeren..

Altijd uitloggen bij cruciale websites

Sla geen wachtwoorden op in browsers; log altijd uit bij gevoelige websites zodra uw activiteit is voltooid. Dit geldt sterk voor financiële websites zoals banken en betalingsgateways.

Stel unieke en sterke wachtwoorden in

Gebruik unieke wachtwoorden voor alle belangrijke platforms en verander ze elke 3-4 maanden. Een sterk wachtwoord moet minstens 12 tekens bevatten met hoofdletters, kleine letters, cijfers en speciale symbolen.

Zorg ervoor dat ze niet te makkelijk te raden zijn, bijvoorbeeld de naam van uw huisdier of de geboorteplaats.

Multi-Factor Authenticatie gebruiken

Multi-factor authenticatie is een beveiligingsmethode waarbij meer dan één manier (naast het wachtwoord) nodig is om toegang te krijgen tot een account of apparaat. Deze secundaire methoden zijn vingerafdrukverificatie, gezichtsdetectie, OTP, enz.

Stop e-mail MITM-aanvallen met MTA-STS

Ten slotte is de meest effectieve methode om uw e-mailcommunicatie te beschermen tegen MITM-aanvallen Mail Transfer Agent- Strict Transport Security (MTA-STS). Met deze technologie voor e-mailverificatie kunt u uw e-mails tijdens het transport beschermen door transportlaagversleuteling verplicht te stellen in SMTP.

Weten wat een MITM aanval is is belangrijk, vooral voor technologiegerichte bedrijven. Ze komen vrij vaak voor in het huidige digitale landschap, en hackers worden steeds geraffineerder in het culmineren van hun inspanningen in resultaten zonder een spoor achter te laten. Daarom is het belangrijk dat domeineigenaren adequate maatregelen nemen en encryptie afdwingen tijdens de overdracht om te voorkomen dat aanvallers hun e-mailcommunicatie onderscheppen.

- DMARC MSP Praktijkstudie: CloudTech24 vereenvoudigt domeinbeveiligingsbeheer voor klanten met PowerDMARC - 24 oktober 2024

- De veiligheidsrisico's van het verzenden van gevoelige informatie via e-mail - 23 oktober 2024

- 5 soorten zwendelpraktijken met e-mails van de sociale zekerheid en hoe ze te voorkomen - 3 oktober 2024