Het DMARC sp-attribuut is een afkorting voor subdomeinbeleid in DMARC tags. Het specificeert een unaniem subdomeinbeleid voor alle subdomeinen onder een organisatiedomein wanneer dit is gedefinieerd door de domeineigenaar. Hiermee kan een domein aangeven dat een ander DMARC-beleid modus van toepassing is op de subdomeinen van het opgegeven DNS-domein.

Belangrijkste conclusies

- Met het DMARC sp attribuut kunnen domeineigenaren een specifiek subdomeinbeleid instellen voor e-mailverificatie.

- Standaard erven subdomeinen het DMARC-beleid van het organisatiedomein tenzij anders gespecificeerd door het sp attribuut.

- Het configureren van het kenmerk sp kan de beveiliging van e-mail verbeteren door impersonatie van inactieve subdomeinen te voorkomen.

- Het implementeren van DKIM en SPF naast DMARC biedt een robuustere verdediging tegen e-mail spoofing.

- Het regelmatig herzien en bijwerken van DMARC-beleidsregels is essentieel voor het handhaven van effectieve e-mailbeveiliging naarmate de behoeften van de organisatie veranderen.

Wat is sp (Subdomain Policy) in DMARC?

SP (Subdomain Policy) in DMARC verwijst naar een mechanisme waarmee domeineigenaren kunnen opgeven hoe DMARC e-mailberichten moet afhandelen die van subdomeinen worden verzonden.

Standaard is DMARC-beleid dat is ingesteld op het niveau van het organisatiedomein van toepassing op alle subdomeinen. Met het SP-mechanisme kunnen domeineigenaren echter het standaardgedrag opheffen en verschillende DMARC-beleidsregels specificeren voor hun subdomeinen. Dit zorgt voor meer granulaire controle en flexibiliteit in e-mailverificatie en -handhaving.

Hoe werkt het DMARC sp attribuut?

Subdomeinen erven het beleid van het bovenliggende domein tenzij dit expliciet wordt overschreven door een subdomeinbeleidsrecord. Het kenmerk 'sp' kan deze overerving opheffen. Als een subdomein een expliciet DMARC-record heeft, heeft dit record voorrang op het DMARC-beleid voor het bovenliggende domein, zelfs als het subdomein de standaardinstelling p=geen gebruikt. Als er bijvoorbeeld een DMARC-beleid is gedefinieerd voor prioriteit 'alle', heeft het element 'sp' invloed op de DMARC-verwerking op subdomeinen die niet onder een specifiek beleid vallen.

Om het eenvoudig te houden, raden we aan om het kenmerk 'sp' weg te laten uit het organisatiedomein zelf. Dit leidt tot een fallback standaardbeleid dat spoofing op subdomeinen voorkomt. Het is belangrijk om te onthouden dat het gedrag van subdomeinen altijd wordt bepaald door het overkoepelende organisatiebeleid.

Waarom heb je de tag DMARC Subdomain Policy nodig?

De tag DMARC sp is nodig als je een ander DMARC-beleid voor je subdomein(en) wilt configureren dat het beleid voor je hoofddomein overschrijft.

DMARC SP tag configuraties & effecten op de authenticatie van je e-mail

Geval 1: Beleid voor subdomeinen op geen

Als u uw DMARC record heeft als:

v=DMARC1; p=afwijzen; sp=none; rua=mailto:[email protected];

In dit geval is uw hoofddomein weliswaar beschermd tegen spoofing-aanvallen, maar zijn uw subdomeinen, zelfs als u ze niet gebruikt om informatie uit te wisselen, toch kwetsbaar voor impersonatie-aanvallen.

Geval 2: Subdomeinbeleid bij afwijzen

Als u uw DMARC record heeft als:

v=DMARC1; p=none; sp=reject; rua=mailto:[email protected];

In dit geval verplicht u zich niet tot een afkeurbeleid op het hoofddomein dat u gebruikt om uw e-mails te verzenden, maar zijn uw inactieve subdomeinen nog steeds beschermd tegen impersonatie.

Opmerking: Als u wilt dat het beleid voor uw domein en subdomeinen hetzelfde is, kunt u het sp tag criterium leeg of uitgeschakeld laten tijdens het maken van een record, en uw subdomeinen zouden automatisch het beleid erven dat wordt geheven op het hoofddomein.

Vereenvoudig DMARC met PowerDMARC!

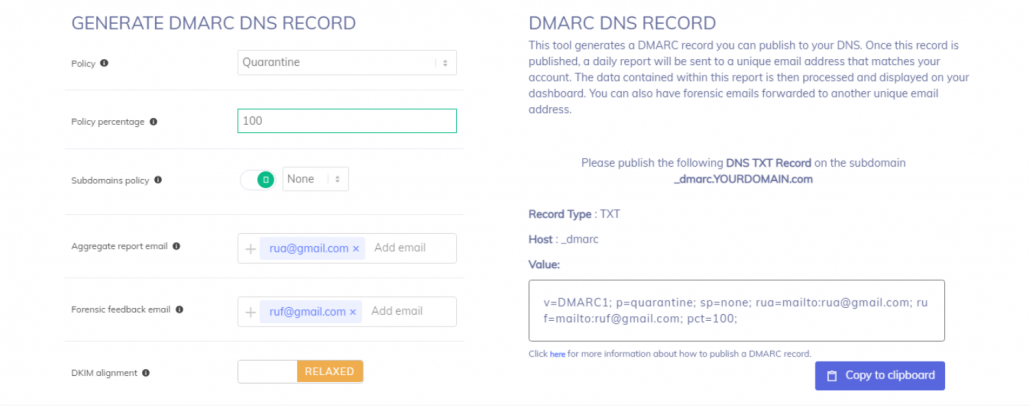

Hoe schakel je DMARC sp in?

Om de DMARC sp tag in te schakelen als je onze DMARC record generator tool gebruikt voor het maken van een DMARC record voor je domein, moet je handmatig de subdomein beleidsknop op actieve status zetten en je gewenste beleid definiëren.

Uw volgende stappen

Het inschakelen van de DMARC sp tag en deze op de juiste manier configureren is een essentiële stap in het versterken van je e-mailbeveiliging. Er zijn echter een paar aanvullende maatregelen die je kunt nemen om je DMARC-implementatie verder te verbeteren. Hier zijn enkele aanbevolen volgende stappen:

DMARC-rapporten bewaken

Na het inschakelen van de DMARC sp tag is het cruciaal om de DMARC-rapporten die worden gegenereerd door e-mailontvangers. Deze rapporten bieden waardevolle inzichten in de afstemmings- en verificatiestatus van je verzonden e-mails. Door deze rapporten regelmatig te analyseren, kun je eventuele anomalieën of ongeautoriseerde bronnen identificeren die e-mails proberen te verzenden namens je domein. Tools zoals DMARC analyzers of rapportageservices kunnen het controleproces vereenvoudigen.

Beweeg geleidelijk naar een "p=afwijzen" beleid

Hoewel de DMARC sp-tag de beveiliging voor subdomeinen verbetert, is het belangrijk om te overwegen om geleidelijk over te stappen op een strenger beleid voor je hoofddomein. Door de tag "p" in te stellen op "reject", kun je e-mailontvangers opdragen om alle ongeautoriseerde e-mails van jouw domein volledig te weigeren. Het is echter aan te raden om voorzichtig te werk te gaan en de impact van de beleidswijziging grondig te analyseren om onbedoelde gevolgen te voorkomen.

DKIM en SPF implementeren

Om uw DMARC-implementatie te versterken, moet u ervoor zorgen dat zowel DKIM (DomainKeys Identified Mail) en SPF (Sender Policy Framework) correct zijn geconfigureerd. Het implementeren van DKIM voegt een digitale handtekening toe aan uw uitgaande e-mails, terwijl het implementeren van SPF verifieert dat de verzendende server geautoriseerd is om e-mails namens uw domein te verzenden. In combinatie met DMARC bieden deze mechanismen een robuust authenticatieraamwerk dat spoofing en phishing effectief tegengaat.

DMARC-beleid regelmatig herzien en bijwerken

Naarmate uw organisatie zich ontwikkelt en uw e-mailecosysteem verandert, is het belangrijk om uw DMARC-beleid regelmatig te herzien en bij te werken. Dit omvat het opnieuw beoordelen van de DMARC sp tag-instellingen voor uw subdomeinen, het aanpassen van het algemene beleid en ervoor zorgen dat alle e-mailverificatiemechanismen up-to-date zijn. Regelmatige herziening van het beleid helpt u een effectieve en adaptieve e-mailbeveiliging strategie.

Conclusie

Door een allesomvattende aanpak van e-mailbeveiliging kunt u de risico's van e-mailspoofing en phishingaanvallen aanzienlijk beperken en uiteindelijk de reputatie van uw organisatie en uw stakeholders beschermen.

Na het aanmaken van uw DMARC record is het belangrijk om de geldigheid van uw record te controleren met onze DMARC record opzoekingstool om er zeker van te zijn dat uw record foutloos en geldig is.

Begin uw DMARC-reis met PowerDMARC om de e-mailbeveiliging van uw domein te maximaliseren. Neem vandaag nog uw gratis DMARC proefabonnement!

- E-mail salting aanvallen: Hoe verborgen tekst de beveiliging omzeilt - 26 februari 2025

- SPF-afvlakking: Wat is het en waarom heb je het nodig? - 26 februari 2025

- DMARC vs DKIM: belangrijkste verschillen en hoe ze samenwerken - 16 februari 2025