分析日期:20/05/2024

瑞士 DMARC 和 MTA-STS 采用情况:2024 年报告

电子邮件验证已成为 2024 年电子邮件安全的前沿领域。谷歌和雅虎等主要电子邮件服务和收件箱提供商最近升级了其强制性发件人要求,规定非促销和促销电子邮件都必须实施电子邮件身份验证。但是,为什么会发生这场突如其来的革命呢?

电子邮件欺诈呈上升趋势。网络钓鱼和欺骗攻击比以前更加猖獗,估计有 每天有 34 亿封电子邮件网络犯罪分子每天发送 34 亿封电子邮件!要保护您和您的客户免受恶意电子邮件的侵害,身份验证是必不可少的。

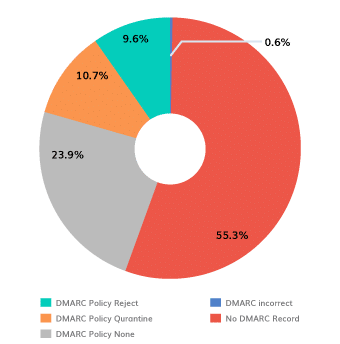

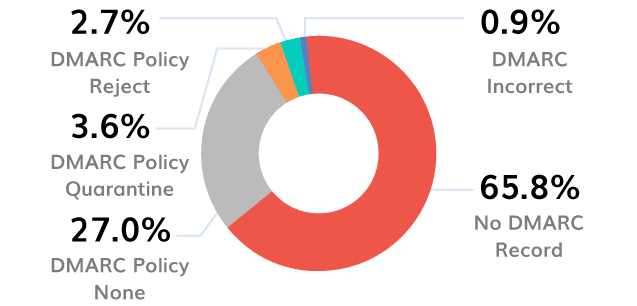

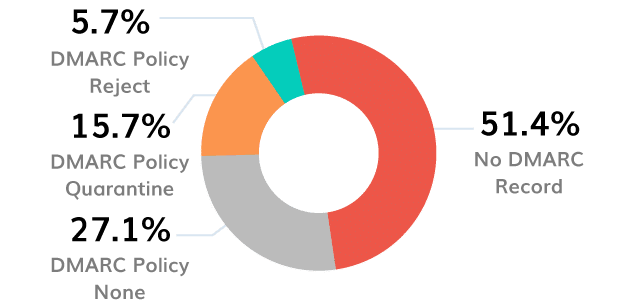

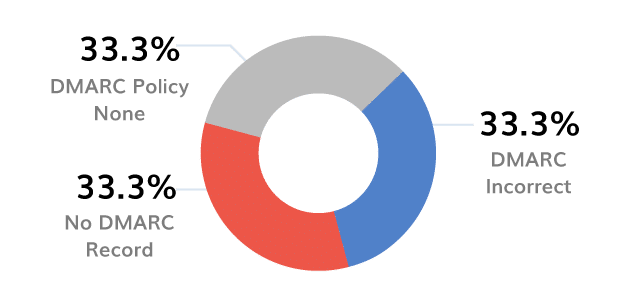

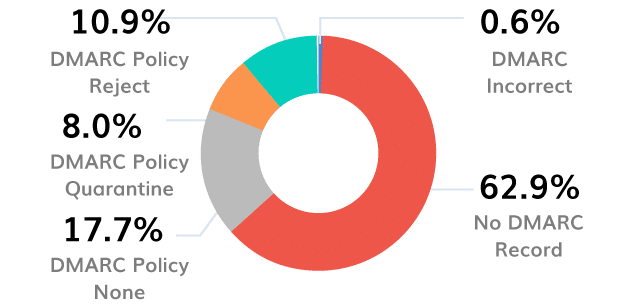

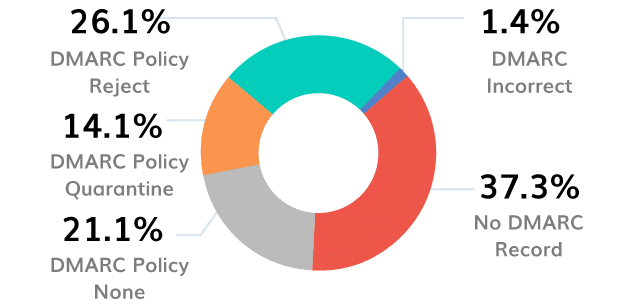

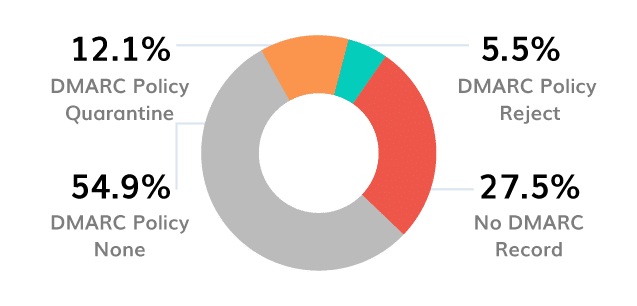

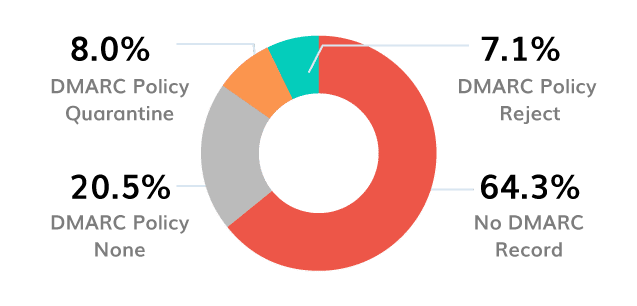

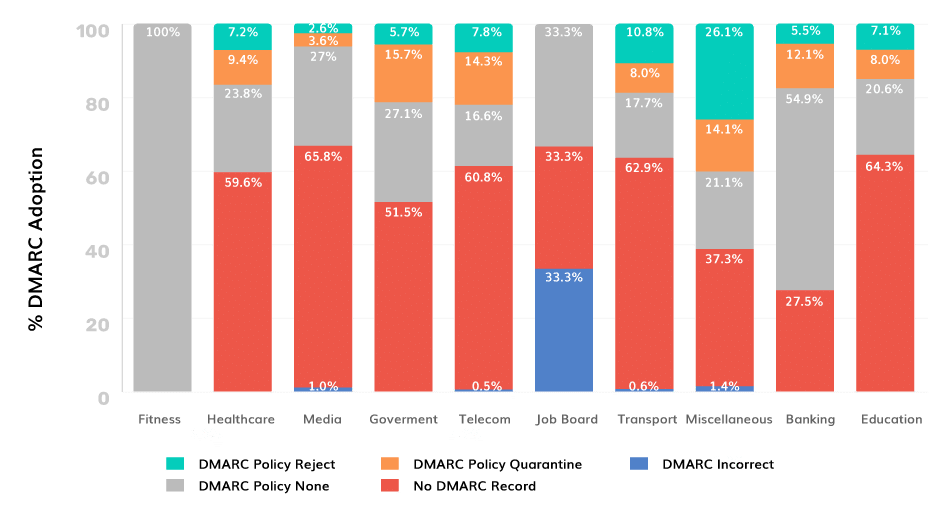

DMARC(基于域的消息验证、报告和一致性)是一种电子邮件验证协议,旨在使电子邮件域所有者能够保护其域免受未经授权的使用、欺骗和网络钓鱼攻击。您可以设置 DMARC 策略来拒绝未经授权的电子邮件,甚至可以启用报告功能来了解电子邮件渠道、发送源和验证结果。

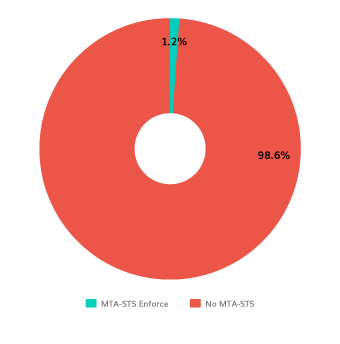

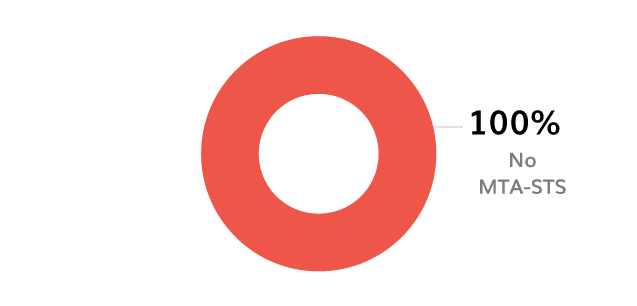

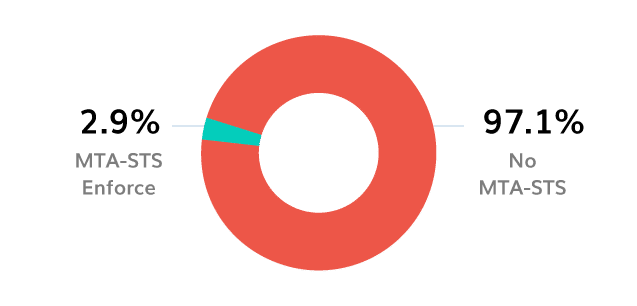

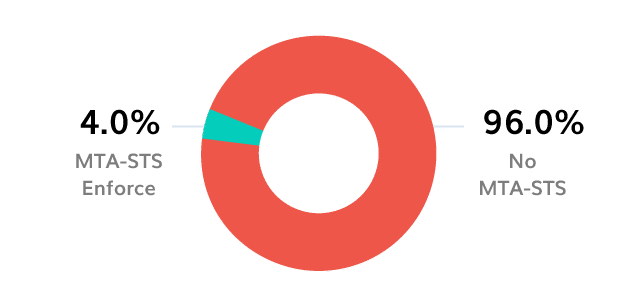

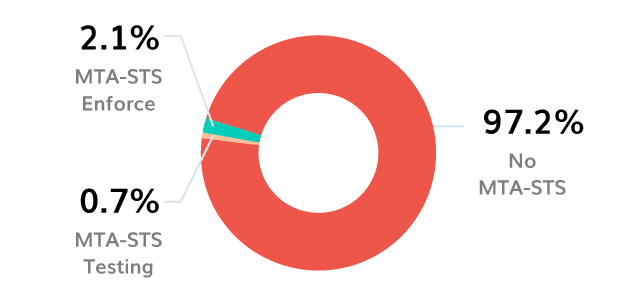

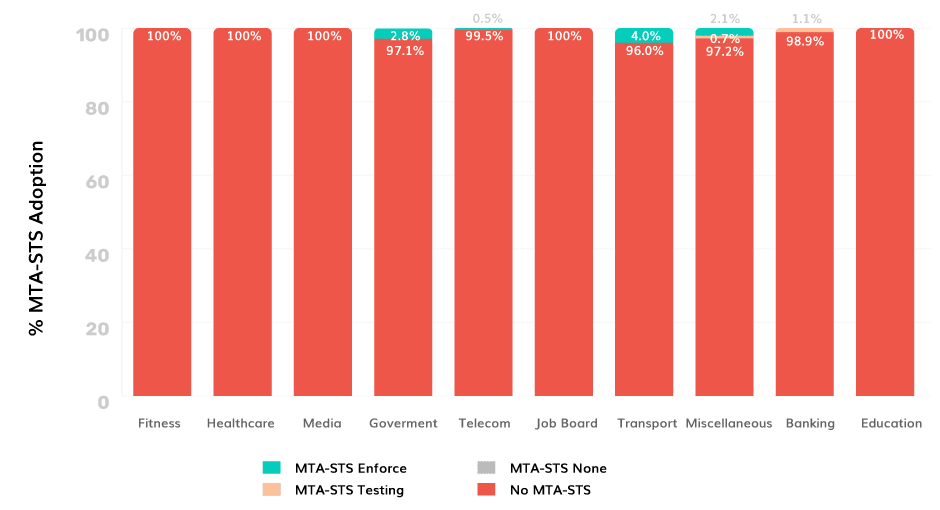

MTA-STS(邮件传输代理严格传输安全)协议旨在通过在电子邮件传输过程中强制使用传输层安全(TLS)来提高电子邮件通信的安全性。它有助于保护电子邮件通信免受被动窃听和主动中间人攻击。

准备好防止品牌滥用、诈骗并获得对你的电子邮件渠道的全面了解了吗?

准备好防止品牌滥用、诈骗并获得对你的电子邮件渠道的全面了解了吗?