Qu'est-ce qu'une attaque de type "Ice Phishing" ?

Dans le monde numérique, de nombreuses discussions ont eu lieu sur la question de savoir si le fait de transférer de l'argent de manière anonyme comportait ou non de nombreux risques. C'est pourtant le cas. Récemment, une escroquerie de phishing de plus en plus fréquente, appelée "ice phishing attack", a fait le tour de l'internet. Le marché des crypto-monnaies a explosé sous notre nez, de plus en plus de personnes s'enregistrant anonymement sur la blockchain pour lever des fonds en crypto-monnaies et multiplier leurs finances. Si tout cela semble assez magique, ce n'est pas vraiment le cas dans la réalité.

Microsoft a récemment émis une mise en garde à l'intention des utilisateurs concernant une variante possible d'une attaque par hameçonnage qui vise spécifiquement l'environnement Blockchain et Web3. Cette toute nouvelle et alarmante escroquerie Blockchain a été baptisée "Ice Phishing".

Pour nos lecteurs non spécialistes du cryptage, voici un bref résumé de quelques concepts de base avant de nous plonger dans ce qu'est le "Ice Phishing" :

Décentralisation des données et blockchain

La décentralisation des données désigne un modèle de données dans lequel l'autorité sur les entités de données est dispersée sur un réseau distribué, au lieu d'être concentrée entre les mains d'un ou plusieurs organismes spécifiques. Elle respecte le principe du "chacun pour soi", en réduisant l'interdépendance entre les parties traitant les données.

La blockchain peut être définie comme une base de données décentralisée qui fonctionne principalement comme une unité de stockage pour les transactions en crypto-monnaies. Étant un environnement sécurisé, distribué numériquement et déconcentré, elle maintient l'anonymat des participants pendant les transactions et en conserve également un enregistrement. Toutes les informations sur la Blockchain sont stockées électroniquement et dans un espace sécurisé auquel des tiers ne peuvent pas accéder.

La blockchain stocke des grands livres distribués qui ne peuvent être modifiés une fois ajoutés. Chaque "bloc" fonctionne comme une unité de stockage distincte contenant un ensemble d'informations transactionnelles dans un espace limité. Une fois le bloc rempli, un nouveau bloc est créé pour ajouter le prochain ensemble d'enregistrements, qui est ensuite lié au bloc précédent. Cela forme une chaîne de bases de données qui donne à la blockchain son nom de signature.

Aujourd'hui, il existe plusieurs services de développement de blockchain qui offrent des services de conseil, d'intégration, de tokenisation, de gestion et de maintenance pour aider les organisations et les particuliers à créer et à mettre en œuvre des solutions basées sur la blockchain.

Web3.0 et les risques éventuels qui y sont associés

Construit sur la base de la technologie Blockchain, le Web3.0, ou Web3 comme il est communément appelé, est un environnement web décentralisé qui permet aux utilisateurs d'interagir et de faire évoluer leurs investissements tout en offrant plus de confidentialité à leurs données. Dans Web3, les données sont décentralisées et cryptées à l'aide d'une clé privée à laquelle seul l'utilisateur a accès.

Contrairement au Web2, où les données sont stockées sur des serveurs centralisés supervisés par un groupe de grandes entreprises technologiques, le Web3 offre davantage en termes de sécurité et d'évolutivité et est en passe de devenir la prochaine grande affaire du marché des crypto-monnaies.

Cependant, il est important de noter que le Web3 est encore dans sa phase naissante et qu'il nécessite beaucoup de développement. Tout comme le Web1.0 et le Web2.0, il n'est pas à l'abri des violations de données ou des problèmes de sécurité. Le manque de centralisation met également en évidence l'absence de réglementation des données dans le Web3, qui ouvre la voie à des activités malveillantes.

Les attaques de phishing de glace détectées par Microsoft sur la blockchain

Vous vous demandez peut-être que si la blockchain et le Web3 sont des environnements si sûrs, comment les attaques de phishing peuvent-elles encore faire des ravages dans le monde de la cryptographie ? La réponse est : par l'ingénierie sociale.

Les attaquants sont aussi intelligents que malveillants. Le secteur des services de développement du Metaverse n'est pas à l'abri des attaques malveillantes des attaquants qui trouvent constamment de nouveaux moyens de nuire à des utilisateurs innocents. Comme l'ont noté les analystes de sécurité de Microsoft, ces auteurs ont commencé à créer et à signer des contrats intelligents malveillants qui redirigent les jetons des portefeuilles non conservés vers une adresse contrôlée par l'attaquant au lieu de l'adresse du destinataire prévu. Il est de plus en plus difficile de détecter et de suivre le déplacement des jetons, ce qui fait qu'il est crucial pour les sociétés de services de développement de Metaverse de garder une longueur d'avance sur ces attaquants sophistiqués.

Cela vous semble familier ? Les courriels d'hameçonnage envoyés par les pirates pour escroquer les entreprises utilisent des tactiques similaires.

Comme l'ont suggéré les chercheurs en sécurité de Microsoft, pour éviter le "Ice Phishing", il est possible de prendre quelques mesures de précaution, notamment en vérifiant minutieusement si le contrat intelligent que vous signez est audité et non modifiable, et en vérifiant également ses caractéristiques de sécurité.

Je ne suis pas un utilisateur de Blockchain, dois-je quand même m'inquiéter ?

Oui ! Si le "Ice phishing" est une variante unique d'hameçonnage qui se nourrit des vulnérabilités de Blockchain et de Web3, diverses autres formes d'hameçonnage peuvent toucher les individus à tous les niveaux. En voici quelques-unes :

Hameçonnage par courriel

Vous êtes déjà tombé sur un e-mail qui semble trop beau pour être vrai ? Comme une réduction de 90 % sur vos offres préférées ou un gain à la loterie ? Si certains sont faciles à détecter car l'adresse de l'expéditeur semble suspecte, que se passe-t-il si vous recevez le même courriel d'une source fiable dont vous utilisez les services quotidiennement ? Vous cliquez sur l'e-mail.

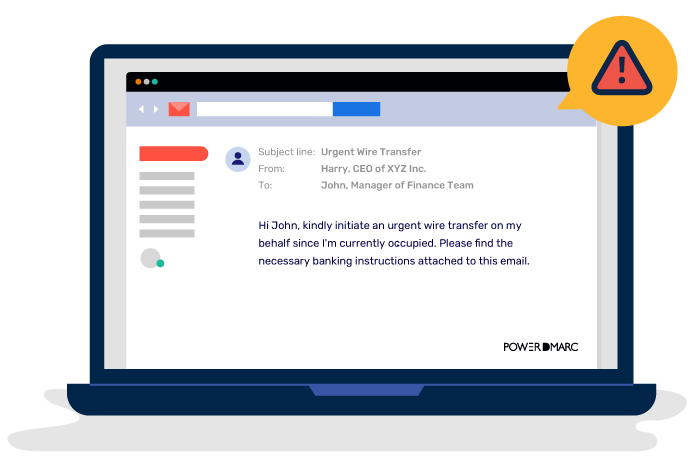

Dans une attaque de phishing par courrier électronique, l'attaquant falsifie l'adresse de l'expéditeur pour faire croire qu'il s'agit d'une source légitime afin de voler les informations d'identification de l'utilisateur ou d'injecter un ransomware. Ces attaques peuvent entraîner des violations de données au niveau de l'entreprise, des vols d'identité, etc.

Fraude au PDG

Les décideurs d'une organisation, comme le PDG, sont les plus susceptibles d'être usurpés. En effet, ils ont accès à des informations sensibles comme personne d'autre. La fraude au PDG désigne les courriels de phishing qui usurpent l'identité du PDG pour inciter les employés à transférer des fonds ou à divulguer des données confidentielles.

La chasse à la baleine et le harponnage

Formes très ciblées d'attaques de phishing, le whaling et le spear phishing visent des personnes spécifiques au sein d'une organisation pour escroquer l'entreprise. Similaire à la fraude au PDGelles sont très difficiles à détecter ou à contourner car elles utilisent des tactiques d'ingénierie sociale avancées.

Comment protéger votre organisation contre le phishing ?

DMARC peut vous aider ! L'utilisation de solutions d'authentification du courrier électronique telles que DMARC vous permettra de déployer un dispositif anti-hameçonnage solide au sein de votre organisation. Une politique DMARC permet non seulement d'éviter l'hameçonnage, mais offre également un haut degré de sécurité contre l'usurpation de domaine direct et les attaques de ransomware perpétrées par le biais de faux courriels.

PowerDMARC est votre guichet unique DMARC dont la mission est de rendre la sécurité du courrier électronique moins aléatoire. Nos solutions sont faciles à mettre en œuvre, sont proposées à des prix compétitifs, sont totalement sûres et très efficaces ! Nous avons aidé plus de 1000 marques internationales à lutter contre le phishing et à migrer vers une expérience email plus sûre dans les mois qui ont suivi le déploiement. Rejoignez-nous dès aujourd'hui en faisant un essai DMARC gratuit!.