Microsoft 365 inkomende e-mails die niet voldoen aan DMARC worden niet geweigerd, zelfs niet als het DMARC-beleid is ingesteld op "p=reject". Dit wordt gedaan om te voorkomen dat legitieme e-mails worden geblokkeerd die tijdens de verzending verloren kunnen gaan door het e-mailbeveiligingsbeleid aan de kant van de verzender.

Belangrijkste conclusies

- Microsoft 365 weigert geen DMARC-failberichten om te voorkomen dat legitieme berichten worden geblokkeerd.

- Door mislukte DMARC-berichten als spam te markeren, kunnen gebruikers mogelijk belangrijke e-mails ontvangen.

- Het maken van een lijst met "veilige afzenders" kan ervoor zorgen dat legitieme e-mails je inbox bereiken.

- Transportregels kunnen worden geconfigureerd om ongeautoriseerde inkomende e-mails in quarantaine te plaatsen of te waarschuwen.

- DMARC-beleidsregels die zijn ingesteld op "p=reject" kunnen leiden tot het verlies van legitieme e-mails als ze niet goed zijn geconfigureerd.

Waarom weigert Microsoft 365 geen DMARC fail e-mails?

Microsoft 365 weigert geen e-mails die de DMARC-controle niet doorstaan om:

- Valse negatieven vermijden die kunnen voortvloeien uit scenario's voor het doorsturen van e-mail en het gebruik van mailinglijsten

- Voorkomen dat legitieme e-mails worden geweigerd vanwege configuratieproblemen bij de afzender

Hierdoor vindt Microsoft 365 e-mailbeveiliging het beter om berichten als spam te markeren in plaats van ze direct te weigeren. Gebruikers kunnen Microsoft nog steeds gebruiken om deze e-mails in hun inbox te ontvangen door:

- Een lijst van veilige afzenders opstellen

- Een transportregel maken, ook bekend als een Exchange Mail Flow Rule

Hoewel het zorgwekkend kan zijn dat uw legitieme e-mails niet door DMARC komen, kan deze tactiek ertoe leiden dat schadelijke e-mails de DMARC-controles omzeilen en in de inbox van gebruikers terechtkomen.

U kunt dit document bekijken door Microsoft 365 voor inkomende DMARC configuratie in hun Exchange Online platform

Beveiliging vereenvoudigen met PowerDMARC!

Hoe Microsoft 365 Transport Rule maken om ongeautoriseerde inkomende e-mails in quarantine te plaatsen?

Om deze problemen met Office 365 DMARC aan te pakken, kunnen we een Exchange Mail Flow/ Transport regel maken met behulp van de berichtkop van de afzender.

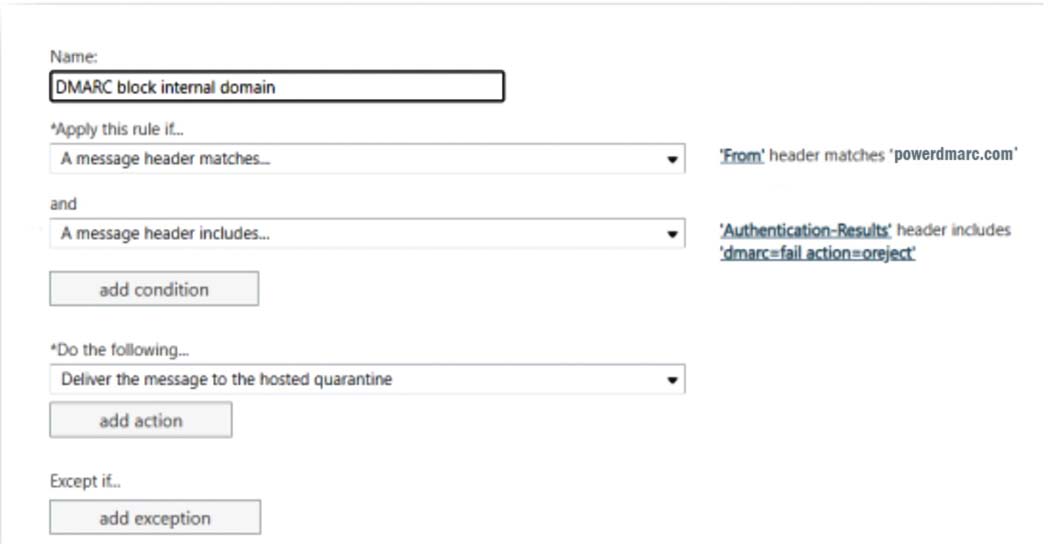

Geval 1: Opzetten van een transportregel om inkomende e-mails van interne domeinen te quaranteren

Als e-mail wordt ontvangen door interne domeinen in het "Van" adres, kunnen we een transportregel instellen om de e-mails in quarantine te plaatsen. Hierdoor komt de e-mail in de quarantinemap van de gebruiker in plaats van in zijn inbox.

De regel controleert:

- Of het veld Van overeenkomt met uw eigen domein

- Of DMARC faalt voor het bericht

Dit zou bepalen welke actie moet worden ondernomen.

Opmerking: Voordat u deze regel configureert, is het aanbevolen dat u deze inzet op een beperkt gebruikersbestand om de bodem te testen voordat u overgaat tot grootschalige inzet. Zorg ervoor dat uw geautoriseerde afzenders DMARC passeren; als dat niet lukt, duidt dat op een verkeerde configuratie en kan dat leiden tot het verlies van legitieme e-mails.

Volg de onderstaande stappen om de regel in te stellen:

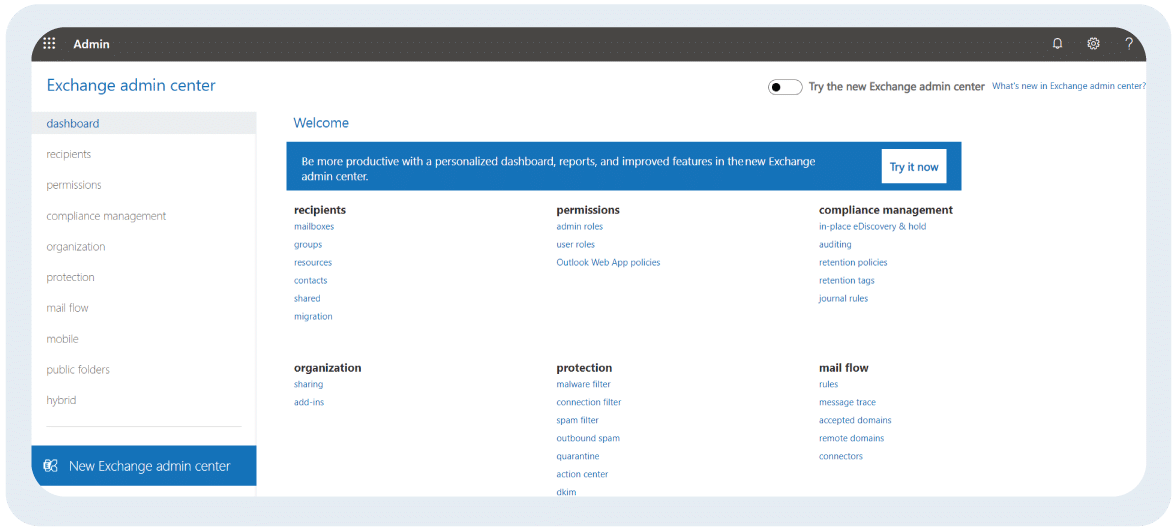

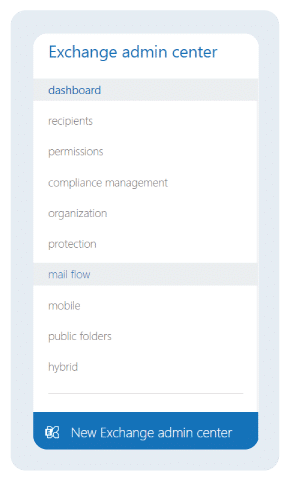

- Log in op uw Exchange Online admin center

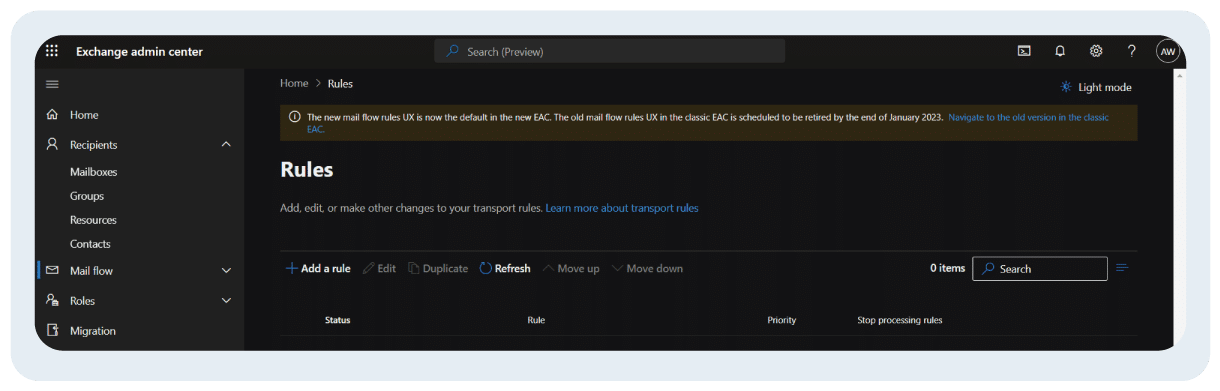

- Ga naar Mail flow > Regels

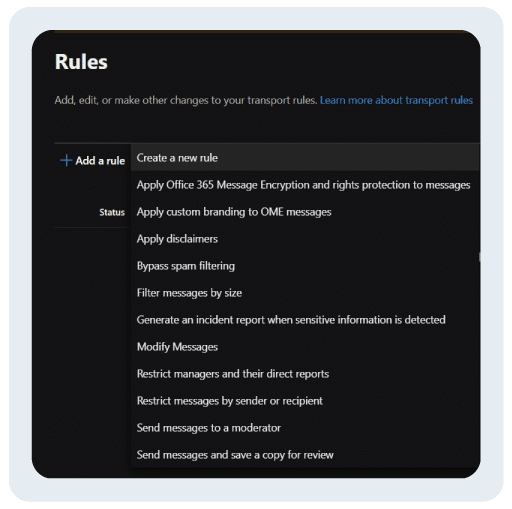

- Maak een nieuwe regel aan door het pictogram Toevoegen > Nieuwe regel aanmaken te selecteren

- Zet "Match afzenderadres in bericht" op "Header".

- In Pas deze regel toe als... kunt u de voorwaarde waarop u deze regel wilt toepassen selecteren uit het dropdown menu. Hier willen we de regel configureren als het DMARC authenticatieresultaat "fail" is en als het "Van" domein overeenkomt met uw eigen domeinnaam

- In Doe het volgende... kunt u nu uw actie selecteren en instellen op "Lever het bericht af in de gehoste quarantine".

- Klik op Opslaan

Geval 2: Transportregel instellen om inkomende e-mails van externe domeinen te quaranteren

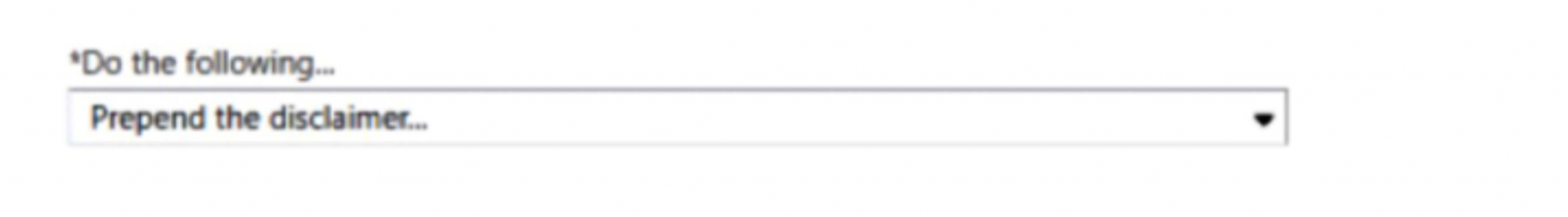

Als je e-mails ontvangt van domeinen die niet binnen het bereik van je organisatie vallen (externe domeinen) die niet voldoen aan DMARC, kun je een disclaimer instellen die gebruikers waarschuwt voor een mogelijke phishingpoging of kwaadwillige opzet.

Opmerking: Een disclaimer toevoegen voor externe domeinen die niet voldoen aan DMARC kan nuttig zijn als u e-mails niet volledig wilt beperken. Meestal kunnen verkeerd geconfigureerde protocollen aan de kant van de verzender bijdragen tot mislukte verificatiecontroles.

Volg de onderstaande stappen om de regel in te stellen:

- Log in op uw Exchange Online admin center

- Ga naar Mail flow > Regels

- Maak een nieuwe regel aan door het pictogram Toevoegen > Nieuwe regel aanmaken te selecteren

- Zet "Match afzenderadres in bericht" op "Header".

- In Pas deze regel toe als... kunt u de voorwaarde waarop u deze regel wilt toepassen selecteren uit het uitklapmenu. Hier willen we de regel configureren als het DMARC-authenticatieresultaat "fail" is.

- In Doe het volgende... kunt u nu uw actie selecteren en instellen op "De disclaimer vooraf..." en de gewenste disclaimer toevoegen.

- U kunt nu een uitzondering op deze regel maken voor het geval de "Van"-kop overeenkomt met uw domeinnaam

- Klik op Opslaan

Hoe maak je Microsoft 365 Transport Rule om onbevoegde inkomende e-mails te weigeren?

- Log in op uw Exchange Online admin center

- Ga naar Mail flow > Regels

- Selecteer + Een regel toevoegen

- Klik op Maak een nieuwe regel in het uitklapmenu

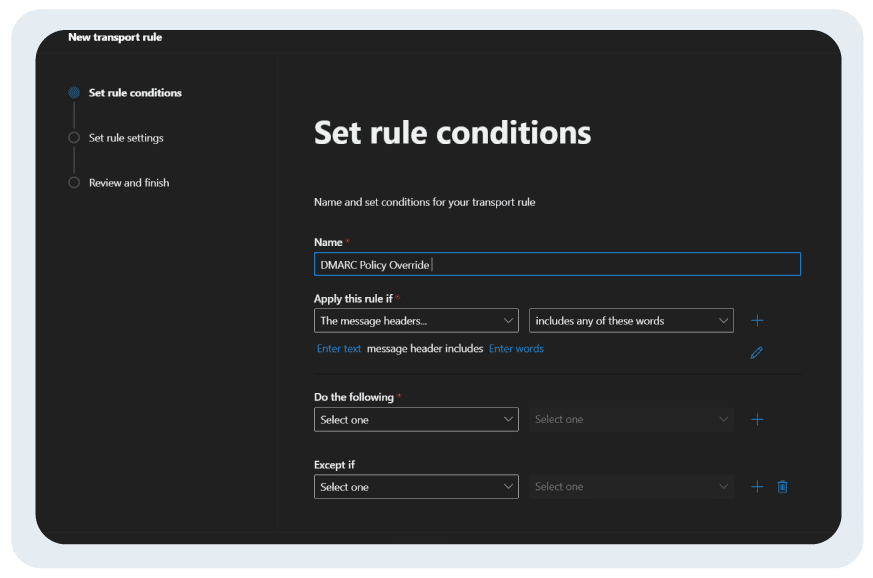

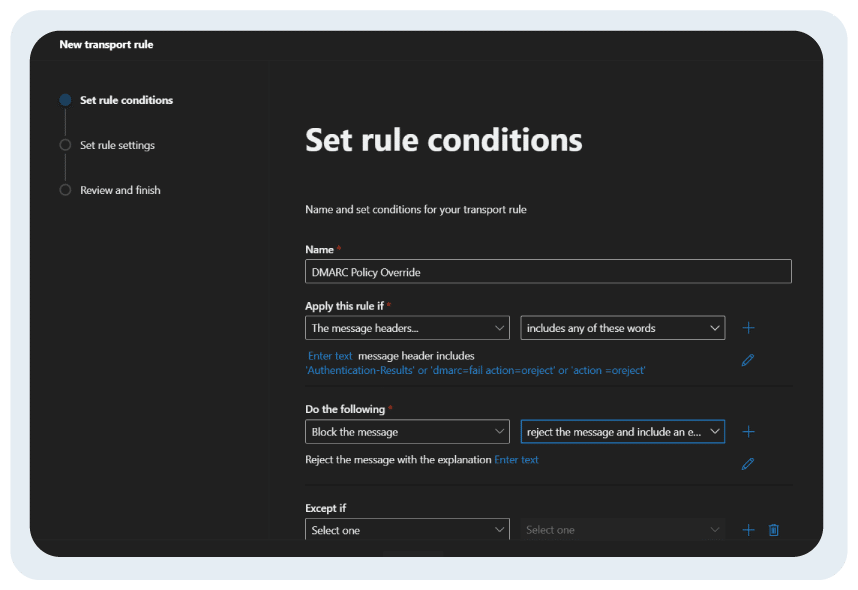

- Geef uw mail flow regel een naam. Bijvoorbeeld: DMARC Policy Override

- Onder "Pas deze regel toe als" selecteer "de berichtkoppen een van deze woorden bevatten"

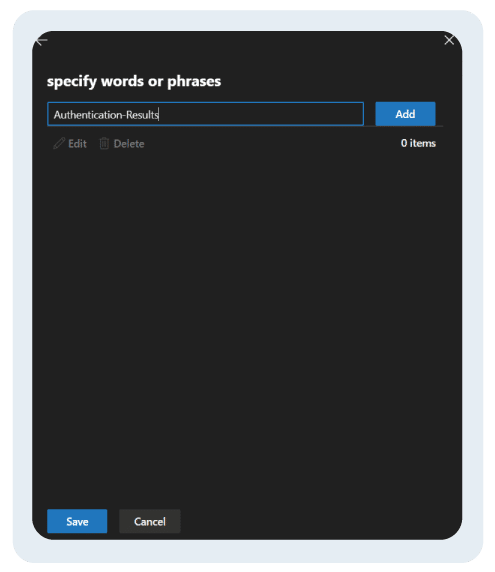

- Klik nu op "Tekst invoeren" in de blauw gemarkeerde tekst en selecteer "Authenticatie-resultaten"

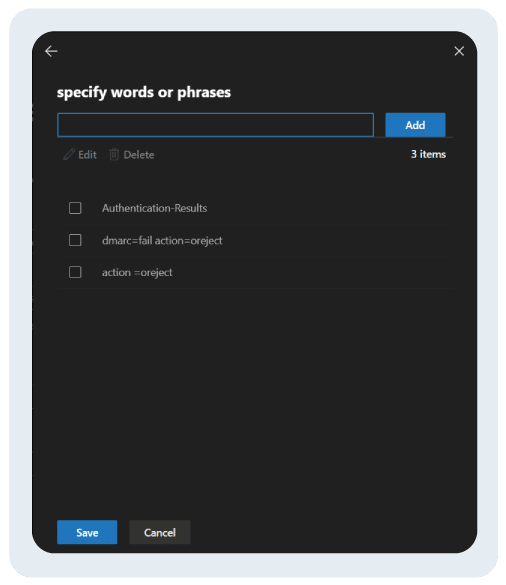

- Op dezelfde manier. Klik op "Woorden invoeren" in de blauw gemarkeerde tekst en selecteer de optie van uw keuze of alle opties.

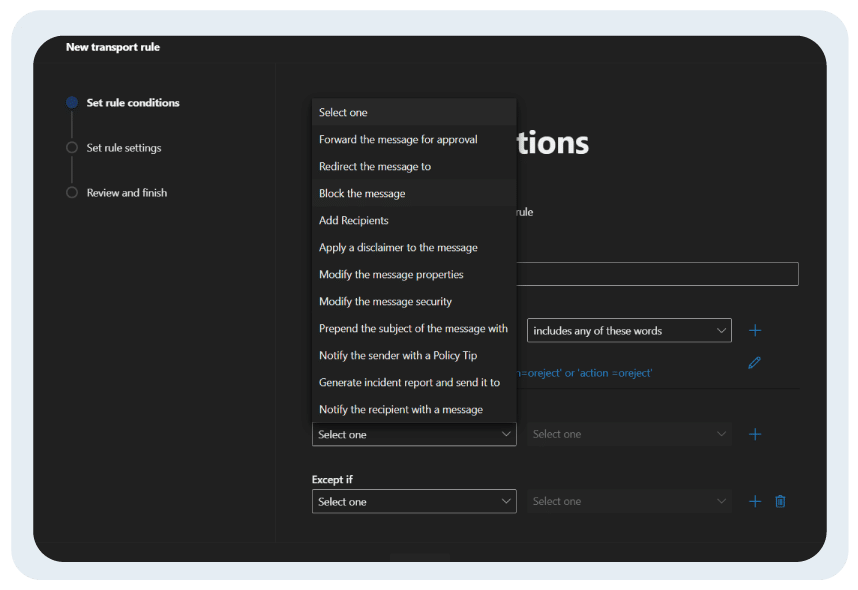

- Onder "Doe het volgende" selecteert u "Het bericht blokkeren"

- Kies verder voor "het bericht afwijzen en een verklaring opnemen"

Sla de mail flow regel op. Het kan een paar minuten duren om de wijzigingen te verwerken, en u bent klaar!

Enkele belangrijke punten om te onthouden

- DMARC beschermt niet tegen spoofing van lookalike-domeinen en is alleen effectief tegen direct-domain spoofing en phishing-aanvallen.

- Een DMARC-beleid dat is ingesteld op "geen" zal e-mails die niet aan DMARC voldoen niet in quarantine plaatsen of afwijzen; alleen p=afwijzen/quarantine kan bescherming bieden tegen spoofing.

- DMARC-weigering moet niet lichtvaardig worden opgevat, omdat het kan leiden tot het verlies van legitieme e-mails.

- Configureer voor een veiligere implementatie een DMARC-rapportagetool om uw e-mailkanalen en verificatieresultaten dagelijks te controleren