Op het gebied van cybercriminaliteit en beveiligingsbedreigingen is Vendor Email Compromise (VEC) de grote vader van de e-mailfraude. Het is het type aanval waar de meeste organisaties het minst op zijn voorbereid en waar ze de meeste kans op lopen. In de afgelopen 3 jaar heeft VEC organisaties meer dan 26 miljard dollar gekost. En het kan schokkend eenvoudig zijn om uit te voeren.

Bij BEC-aanvallen, vergelijkbaar met VEC, doet de aanvaller zich voor als een hogere leidinggevende binnen de organisatie en stuurt e-mails naar een nieuw aangenomen werknemer, vaak op de financiële afdeling. Ze vragen om overboekingen of betalingen van valse facturen, die als ze goed genoeg worden uitgevoerd, een minder ervaren medewerker kunnen overtuigen om de transactie te initiëren. Om deze dreiging te voorkomen, moet je de betalingsvoorwaarden van de facturen lezen en een stap voor blijven.

Je begrijpt waarom BEC zo'n groot probleem is bij grote organisaties. Het is moeilijk om de activiteiten van al je werknemers in de gaten te houden, en de minder ervaren werknemers zijn sneller geneigd om in een e-mail te trappen die van hun baas of CFO lijkt te komen. Toen organisaties ons vroegen wat de gevaarlijkste cyberaanval was waarvoor ze moesten oppassen, was ons antwoord altijd BEC.

Tenminste, tot Silent Starling.

Belangrijkste opmerkingen

- Vendor Email Compromise (VEC) is een complexe en georganiseerde vorm van e-mailfraude die organisaties vaak verrast.

- Hackers krijgen voornamelijk toegang tot e-mailaccounts van organisaties via phishingaanvallen waarbij gebruik wordt gemaakt van onbeveiligde domeinen.

- Het aanvalsproces bestaat uit drie fasen: infiltratie, het verzamelen van informatie en het strategisch uitvoeren van frauduleuze transacties.

- Door personeel voor te lichten over mogelijke online zwendel kan de verdediging van een organisatie tegen e-mailfraude aanzienlijk worden verbeterd.

- Het implementeren van een verificatiebeleid voor zakelijke communicatie kan ongeautoriseerde transacties helpen voorkomen en de veiligheid verhogen.

Georganiseerd cybermisdaadsyndicaat

De zogenaamde Silent Starling is een groep Nigeriaanse cybercriminelen met een geschiedenis in oplichting en fraude die teruggaat tot 2015. In juli 2019 namen ze contact op met een grote organisatie, waarbij ze zich voordeden als de CEO van een van hun zakenpartners. De e-mail vroeg om een plotselinge, last-minute wijziging in de bankgegevens, met het verzoek om een dringende overboeking.

Gelukkig ontdekten ze dat de e-mail vals was voordat er een transactie plaatsvond, maar in het daaropvolgende onderzoek kwamen de verontrustende details van de methoden van de groep aan het licht.

Bij wat nu Vendor Email Compromise (VEC) wordt genoemd, voeren de aanvallers een veel uitgebreidere en beter georganiseerde aanval uit dan bij conventionele BEC. De aanval bestaat uit 3 afzonderlijke, ingewikkeld geplande fasen die veel meer inspanning lijken te vereisen dan de meeste BEC-aanvallen. Dit is hoe het werkt.

Beveiliging vereenvoudigen met PowerDMARC!

VEC: In 3 stappen een bedrijf oplichten

Stap 1: Inwerken

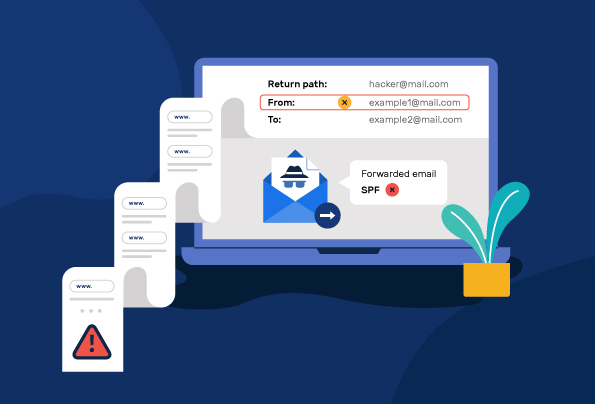

De aanvallers krijgen eerst toegang tot het e-mailaccount van een of meer personen bij de organisatie. Dit is een zorgvuldig georkestreerd proces: ze zoeken uit welke bedrijven geen DMARC-geauthenticeerde domeinen hebben. Dit zijn gemakkelijke doelen om te spoofen. Aanvallers krijgen toegang door werknemers een phishing-e-mail te sturen die eruitziet als een inlogpagina en stelen hun inloggegevens. Nu hebben ze volledige toegang tot het reilen en zeilen van de organisatie.

Stap 2: Informatie verzamelen

Deze tweede stap is een soort stakeout-fase. De criminelen kunnen nu vertrouwelijke e-mails lezen en dit gebruiken om medewerkers in de gaten te houden die betrokken zijn bij het verwerken van betalingen en transacties. De aanvallers identificeren de grootste zakenpartners en leveranciers van de doelorganisatie. Ze verzamelen informatie over de interne werking van de organisatie, zoals factureringspraktijken, betalingsvoorwaarden en zelfs hoe officiële documenten en facturen eruit zien.

Stap 3: Actie ondernemen

Met al deze verzamelde informatie maken de oplichters een extreem realistische e-mail en wachten ze op de juiste gelegenheid om deze te versturen (meestal vlak voordat een transactie op het punt staat plaats te vinden). De e-mail is gericht aan de juiste persoon op het juiste moment en komt via een echt bedrijfsaccount, waardoor het bijna onmogelijk te identificeren is.

Door deze 3 stappen perfect te coördineren, kon Silent Starling de beveiligingssystemen van hun doelorganisatie compromitteren en wisten ze bijna tienduizenden dollars te stelen. Ze waren een van de eersten die zo'n uitgebreide cyberaanval probeerden, en helaas zullen ze zeker niet de laatste zijn.

Ik wil geen slachtoffer worden van VEC. Wat moet ik doen?

Het echt enge aan VEC is dat zelfs als je erin geslaagd bent om het te ontdekken voordat de oplichters geld konden stelen, dit niet betekent dat er geen schade is aangericht. De aanvallers zijn er nog steeds in geslaagd om volledige toegang te krijgen tot je e-mailaccounts en interne communicatie, en waren in staat om een gedetailleerd inzicht te krijgen in hoe de financiën, factureringssystemen en andere interne processen van je bedrijf werken. Informatie, vooral gevoelige informatie zoals deze, stelt je organisatie volledig bloot en de aanvaller kan altijd een nieuwe poging tot oplichting doen.

Dus wat kun je eraan doen? Hoe kun je voorkomen dat een VEC-aanval jou overkomt?

1. Bescherm uw e-mailkanalen

Een van de meest effectieve manieren om e-mailfraude te stoppen is om de aanvallers niet eens te laten beginnen met stap 1 van het VEC-proces. Je kunt voorkomen dat cybercriminelen toegang krijgen door simpelweg de phishing e-mails te blokkeren die ze gebruiken om je inloggegevens te stelen.

Met het PowerDMARC-platform kunt u DMARC-verificatie gebruiken om aanvallers ervan te weerhouden zich voor te doen als uw merk en phishing e-mails te sturen naar uw eigen werknemers of zakenpartners. Het laat je alles zien wat er gebeurt in je e-mailkanalen en waarschuwt je direct als er iets misgaat.

2. Uw personeel opleiden

Een van de grootste fouten die zelfs grotere organisaties maken, is dat ze niet wat meer tijd en moeite investeren om hun personeel voor te lichten met achtergrondkennis over veelvoorkomende online zwendel, hoe deze werkt en waar ze op moeten letten.

Het kan heel moeilijk zijn om het verschil te zien tussen een echte e-mail en een goed opgemaakte valse e-mail, maar er zijn vaak veel verklikkerlichten die zelfs iemand die niet goed getraind is in cyberbeveiliging kan herkennen.

3. Beleid opstellen voor zakendoen via e-mail

Veel bedrijven beschouwen e-mail als vanzelfsprekend, zonder echt na te denken over de risico's die inherent zijn aan een open, ongemodereerd communicatiekanaal. In plaats van elke correspondentie impliciet te vertrouwen, moet je ervan uitgaan dat de persoon aan de andere kant niet is wie hij beweert te zijn.

Als je een transactie moet voltooien of vertrouwelijke informatie met hen moet delen, kun je een secundair verificatieproces gebruiken. Dit kan van alles zijn: de partner bellen om te bevestigen of een andere persoon de transactie laten autoriseren.

Aanvallers vinden steeds nieuwe manieren om zakelijke e-mailkanalen te compromitteren. U kunt het zich niet veroorloven om onvoorbereid te zijn.

- Microsoft vereisten voor afzenders gehandhaafd - Hoe 550 5.7.15 afwijzingen vermijden - 30 april 2025

- Hoe Spyware voorkomen? - 25 april 2025

- SPF, DKIM en DMARC instellen voor Customer.io - 22 april 2025