Uwierzytelnianie poczty elektronicznej stało się istotną praktyką w cyberbezpieczeństwie. Jest to wynikiem wzrostu liczby przypadków podszywania się pod prawdziwe i dobrze znane organizacje. Według Forbesprzewiduje się, że koszty związane z cyberprzestępczością osiągną 10,5 biliona dolarów rocznie do 2025 roku.

Dlatego właśnie przyjęcie protokołów uwierzytelniania poczty elektronicznej, takich jak DMARC staje się kluczowe. Domain-based Message Authentication, Reporting, and Conformance, lub DMARC, może być umieszczony w systemie nazw domenowych (DNS) nadawcy wiadomości e-mail jako rekord tekstowy. DMARC rozpoczyna walidację i zabezpieczanie wiadomości e-mail po ich włączeniu. Polityka DMARC ma moc zapobiegania phishingowi, spoofingowi e-maili i atakom ransomware oraz poprawy wskaźników dostarczania wiadomości e-mail.

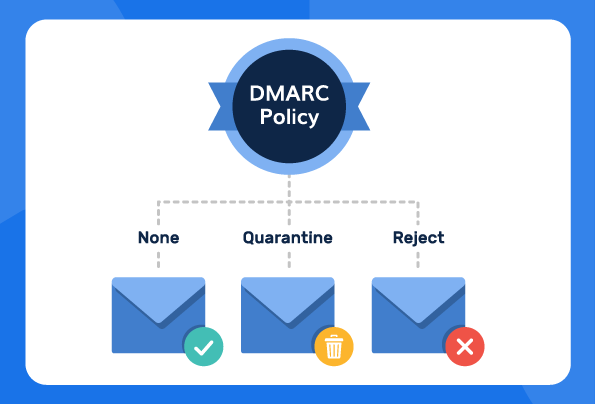

Polityka DMARC instruuje odbiorców wiadomości e-mail, jak postępować z wiadomościami, które nie przejdą uwierzytelnienia. Polityka ta może określać trzy możliwe działania:

- DMARC brak

- Kwarantanna DMARC

- Odrzucenie DMARC

Polityka DMARC na poziomie "odrzuć" może zminimalizować ryzyko nadużycia domeny, podszywania się pod markę, phishingu i ataków typu spoofing.

Zabezpieczanie wiadomości e-mail za pomocą DMARC

Wiadomości e-mail mogą być łatwo sfałszowane, co utrudnia odróżnienie prawdziwej wiadomości od niebezpiecznej podróbki. W tym miejscu pojawia się DMARC. DMARC jest jak punkt kontrolny bezpieczeństwa poczty elektronicznej, który weryfikuje tożsamość nadawcy przed przepuszczeniem wiadomości. W rzeczywistości, Verizon donosi że ponad 30% wszystkich przypadków naruszenia bezpieczeństwa danych jest wynikiem ataków phishingowych, co podkreśla potrzebę potężnej ochrony, takiej jak DMARC. Korzystając z DMARC, możesz blokować próby spoofingu i zapewnić, że Twoja skrzynka odbiorcza pozostanie bezpieczna przed fałszywymi wiadomościami e-mail.

Zgodnie z RFC 7489 IETF, DMARC ma unikalną zdolność pozwalania nadawcom wiadomości e-mail na ustawianie preferencji dotyczących uwierzytelniania. Włączając go, można również otrzymywać raporty dotyczące obsługi poczty elektronicznej i potencjalnych nadużyć domeny. To sprawia, że DMARC naprawdę wyróżnia się pod względem walidacji domen.

Aby rozpocząć proces konfiguracji DMARC, należy wprowadzić kilka zmian w DNS i dołączyć rekordy DNS TXT dla protokołów. Jednak ręczne wdrożenie tego protokołu może być dość skomplikowane dla użytkowników nietechnicznych. Może to być nawet dość kosztowne, jeśli zatrudnisz zewnętrznego CISO do zarządzania nim dla Twojej firmy. Analizator DMARC firmy PowerDMARC jest zatem łatwą alternatywą. Automatyzujemy konfigurację polityki DMARC, oszczędzając zarówno czas, jak i pieniądze.

Znalazłem PowerDMARC po tym, jak Google i Yahoo wydały nowe wymagania dotyczące nadawców e-maili. PowerDMARC połączył nas z polityką monitorowania DMARC w mgnieniu oka! Pomogło nam to powoli (ale pewnie) przejść na wymuszoną politykę dla lepszej ochrony.", poinformowała właścicielka małej firmy Rachel R.

Co to jest polityka DMARC?

Polityka DMARC jest zestawem instrukcji na poziomie DNS, które mogą być skonfigurowane jako specjalny rekord TXT. Informuje on odbierające serwery pocztowe, jak postępować z wiadomościami e-mail, które nie przeszły uwierzytelnienia. Jest ona oznaczona znacznikiem "p" w rekordzie DMARC, który określa działanie, jakie serwery pocztowe powinny podjąć, jeśli wiadomość e-mail nie przejdzie walidacji DMARC.

Polityka DMARC w praktyce może pomóc Ci określić, jak rygorystycznie chcesz traktować wiadomości e-mail, które mogą próbować podszywać się pod Twoją markę. Rozważmy to jako strażnika bezpieczeństwa dla naszej domeny. W zależności od Twojego identyfikatora, strażnik decyduje, czy wpuści Cię do budynku (w tym przypadku do skrzynki odbiorczej Twojego odbiorcy). Może uniemożliwić ci wejście (odrzucić), może wysłać cię do specjalnego miejsca w celu dalszej weryfikacji (kwarantanna) lub po prostu wpuścić cię (brak).

Polityka DMARC przy p=reject może pomóc w zapobieganiu spoofingowi, phishingowi i nadużywaniu nazw domen, działając jak znak "zakazu wstępu" dla złych aktorów próbujących podszyć się pod Twoją markę.

3 Rodzaje polityk DMARC: p=reject, p=none, p=quarantine

W zależności od poziomu egzekwowania, jaki właściciele domen e-mail chcą ustanowić, istnieją 3 podstawowe typy polityki DMARC - brak, kwarantanna i odrzucenie. Główna różnica między tymi opcjami polityki jest określona przez działanie podejmowane przez odbierającego agenta transferu poczty przy przestrzeganiu określonej polityki zdefiniowanej przez nadawcę poczty w jego rekordzie DNS.

Poniżej znajduje się krótki przegląd 3 typów polityk DMARC wraz ze szczegółowymi wyjaśnieniami:

- DMARC Brak: Polityka "tylko monitorowanie", która nie zapewnia żadnej ochrony - dobra na początkowych etapach wdrażania.

- Kwarantanna DMARC: Flaguje lub poddaje kwarantannie nieautoryzowane wiadomości e-mail.

- Odrzucenie DMARC: Blokuje dostęp do skrzynki odbiorczej dla nieautoryzowanych wiadomości e-mail.

1. Polityka braku DMARC

Polityka DMARC none (p=none) jest trybem zrelaksowanym, który nie wywołuje żadnych działań po stronie odbiorcy. Polityka ta może być używana do monitorowania aktywności poczty elektronicznej. Nie zapewnia ona żadnego poziomu ochrony przed cyberatakami.

Brak Przypadki użycia implementacji polityki

Przykład: v=DMARC1; p=none; rua= mailto:(adres e-mail);

- Głównym celem właścicieli domen, którzy wybrali politykę "brak", powinno być gromadzenie informacji o źródłach wysyłania i monitorowanie ich komunikacji i dostarczalności bez skłonności do ścisłego uwierzytelniania. Może to wynikać z faktu, że nie są oni jeszcze przygotowani do egzekwowania przepisów i nie spieszą się z analizą bieżącej sytuacji.

- Odbierające systemy poczty elektronicznej traktują wiadomości wysyłane z domen skonfigurowanych z tą polityką jako "bez działania", co oznacza, że nawet jeśli te wiadomości nie przejdą DMARC, nie zostaną podjęte żadne działania w celu ich odrzucenia lub poddania kwarantannie. Wiadomości te z powodzeniem dotrą do klientów.

- Raporty DMARC są nadal generowane, gdy ustawiona jest opcja "p=none". MTA odbiorcy wysyła zbiorcze raporty do właściciela domeny, dostarczając szczegółowych informacji o stanie uwierzytelniania wiadomości e-mail, które wydają się pochodzić z jego domeny.

2. Polityka kwarantanny DMARC

p=kwarantanna zapewnia pewien poziom ochrony, ponieważ właściciel domeny może poprosić odbiorcę o wycofanie wiadomości e-mail do folderu spamu w celu późniejszego sprawdzenia w przypadku, gdyDMARC zawiedzie.

Przypadki użycia implementacji zasad kwarantanny

Przykład: v=DMARC1; p=kwarantanna; rua=mailto:(adres e-mail);

- Zamiast od razu odrzucać nieuwierzytelnione wiadomości e-mail, polityka "kwarantanny" oferuje właścicielom domen możliwość zachowania bezpieczeństwa, zapewniając jednocześnie opcję sprawdzania wiadomości e-mail przed ich zaakceptowaniem, stosując podejście "zweryfikuj, a następnie zaufaj".

- Zmiana polityki DMARC na Kwarantanna DMARC gwarantuje, że legalne wiadomości, które nie przejdą uwierzytelnienia DMARC, nie zostaną utracone przed ich dokładnym sprawdzeniem.

- Podejście to można uznać za pośrednie pod względem egzekwowania i ułatwia płynne przejście do p=reject, w którym właściciele domen mogą a) ocenić wpływ DMARC na wiadomości e-mail i b) podejmować świadome decyzje dotyczące tego, czy powinni odrzucić oflagowane wiadomości e-mail.

- Polityka kwarantanny pomaga również zmniejszyć bałagan w skrzynce odbiorczej, zapewniając, że skrzynka odbiorcza nie jest przeciążona wiadomościami spamowymi.

3. Polityka odrzucania DMARC

Wreszcie, polityka odrzucania DMARC (p=reject) jest polityką egzekwowania. Zapewnia ona, że wiadomości, które nie przejdą uwierzytelnienia DMARC, zostaną odrzucone. Odrzucanie DMARC zapewnia maksymalne egzekwowanie poprzez odrzucanie wiadomości e-mail nieautoryzowanych przez użytkownika.

Przypadki użycia implementacji zasad odrzucania

Przykład: v=DMARC1; p=reject; rua= mailto:(adres e-mail);

- Odrzucenie DMARC zwiększa bezpieczeństwo poczty e-mail. Może zapobiec atakom phishingowym lub bezpośredniemu spoofingowi domeny. Polityka odrzucania DMARC powstrzymuje fałszywe wiadomości e-mail, blokując wiadomości, które wydają się podejrzane.

- Jeśli jesteś wystarczająco pewny siebie, aby nie poddawać kwarantannie podejrzanych wiadomości, polityka "odrzuć" jest dla Ciebie odpowiednia.

- Ważne jest, aby dokładnie przetestować i zaplanować przed podjęciem decyzji o odrzuceniu DMARC.

- Upewnij się, że raportowanie jest włączone dla Twojej domeny podczas odrzucania DMARC.

- Aby rozpocząć swoją przygodę z egzekwowaniem przepisów, zacznij od p=none, a następnie powoli przechodź do odrzucania, monitorując codzienne raporty.

- Najlepiej zdecydować się na nasz hostowane rozwiązanie DMARC aby uzyskać pomoc ekspertów. Nasi specjaliści poprowadzą wdrożenie DMARC przez całą podróż związaną z egzekwowaniem przepisów.

Korzyści z egzekwowania polityki DMARC

Zagłębmy się w zalety skonfigurowania ścisłej polityki DMARC dla swojej domeny:

1. Bezpośrednia ochrona przed phishingiem i BEC

Przy odrzucaniu DMARC (przy DMARC enforcement), wiadomości e-mail pochodzące z nieuwierzytelnionych źródeł są odrzucane. Zapobiega to przedostawaniu się fałszywych wiadomości e-mail do skrzynki odbiorczej odbiorcy. Zapewnia to zatem bezpośrednią ochronę przed atakami phishingowymi, spoofingiem, BEC i oszustwami CEO.

Jest to szczególnie ważne, ponieważ:

- Raport Verizon Raport z badania naruszeń danych z 2023 r. wykazał, że 36% wszystkich naruszeń danych obejmuje phishing.

- Z raportu Fortra W raporcie BEC 2023 stwierdzono, że cyberprzestępcy uwielbiają podszywać się pod znane marki

2. Pierwsza linia obrony przed złośliwym oprogramowaniem

Ransomware i malware są często rozprzestrzeniane za pośrednictwem fałszywych wiadomości e-mail wysyłanych z podszywających się nazw domen. Mogą one przeniknąć do systemu operacyjnego i całkowicie go przejąć. Polityka DMARC przy odrzucaniu zapewnia, że nieuwierzytelnione wiadomości e-mail są blokowane poza skrzynką odbiorczą klienta. Automatycznie zapobiega to klikaniu szkodliwych załączników przez klientów. A ponadto minimalizuje szanse na nieświadome pobranie ransomware lub złośliwego oprogramowania do ich systemu. W tym przypadku polityka DMARC działa jako podstawowa linia obrony przed tymi atakami.

3. Aby monitorować kanały e-mail

Jeśli chcesz po prostu monitorować swoje transakcje i źródła wysyłania wiadomości, wystarczy DMARC przy p=none. Nie ochroni to jednak przed cyberatakami.

4. Sprawdzanie podejrzanych wiadomości e-mail przed ich dostarczeniem

Jeśli nie chcesz od razu blokować nieautoryzowanych wiadomości e-mail, możesz poddać je kwarantannie. Wystarczy wykorzystać politykę DMARC kwarantanny, aby sprawdzić podejrzane wiadomości przed ich zaakceptowaniem. Spowoduje to umieszczenie wiadomości e-mail w folderze kwarantanny zamiast w skrzynce odbiorczej.

Który typ polityki DMARC jest najlepszy i dlaczego?

Odrzucenie DMARC jest najlepszą polityką DMARC, jeśli chcesz zmaksymalizować swoje wysiłki w zakresie bezpieczeństwa poczty e-mail i włączyć funkcję niebieskiego znacznika Gmaila. Dzieje się tak dlatego, że gdy na p=reject, właściciele domen aktywnie blokują nieautoryzowane wiadomości ze skrzynek odbiorczych swoich klientów. Polityka DMARC zapewnia wysoki stopień ochrony przed cyberatakami. Obejmuje to bezpośredni spoofing domen, phishing i inne formy zagrożeń związanych z podszywaniem się. Dlatego też podwaja się ona również jako skuteczna polityka antyphishingowa.

Przy egzekwowaniu DMARC można również wdrożyć BIMI. BIMI pozwala włączyć niebieskie znaczniki wyboru dla wiadomości e-mail w skrzynkach odbiorczych Gmail i Yahoo - co jest całkiem fajne!

Obalanie powszechnych mitów na temat polityki DMARC

Istnieje kilka powszechnych błędnych przekonań na temat polityki DMARC. Niektóre z nich mogą mieć straszne konsekwencje dla dostarczania poczty. Dowiedzmy się, czym one są i jaka prawda się za nimi kryje:

1. DMARC nie może zapobiec spoofingowi

DMARC none jest polityką "no-action" i nie może chronić domeny przed cyberatakami. Atakujący często wykorzystują politykę p=none do podszywania się pod domeny.

Na przestrzeni lat kilku właścicieli domen skontaktowało się z PowerDMARC, wyjaśniając, w jaki sposób są oni spoofowani nawet przy zaimplementowanym DMARC. Po dalszej analizie, nasi eksperci odkryli, że większość z nich miała skonfigurowaną politykę DMARC na "brak".

2. Nie będziesz otrzymywać raportów DMARC przy p=none

Nawet przy ustawieniu p=none można nadal otrzymywać codzienne raporty DMARC, po prostu określając prawidłowy adres e-mail nadawcy.

3. "Kwarantanna" DMARC nie jest ważna

Często pomijana, polityka kwarantanny w DMARC jest niezwykle przydatna w fazach przejściowych. Właściciele domen mogą ją wdrożyć, aby płynnie przejść od braku działania do maksymalnego egzekwowania.

4. Odrzucenie DMARC wpływa na dostarczalność

Nawet w przypadku odrzucenia DMARC można zapewnić, że legalne wiadomości e-mail są dostarczane bez zakłóceń. Pomocne może być monitorowanie i analizowanie działań nadawców. Należy również przeglądać wyniki uwierzytelniania, aby szybciej wykrywać awarie.

Rozwiązywanie problemów z błędami polityki DMARC

Poniżej przedstawiono kilka typowych błędów polityki DMARC, które można napotkać:

Błędy składni

Powinieneś uważać na wszelkie błędy składniowe podczas konfigurowania rekordu, aby upewnić się, że protokół działa poprawnie.

Błędy konfiguracji

Błędy podczas konfigurowania polityki DMARC są powszechne i można ich uniknąć używając DMARC checker narzędzie.

Polityka DMARC sp

Jeśli skonfigurujesz politykę odrzucania DMARC, ale skonfigurujesz swoje polityki subdomen na brak, nie będziesz w stanie osiągnąć zgodności. Jest to spowodowane nadpisaniem polityki w wychodzących wiadomościach e-mail.

Błąd "Polityka DMARC nie jest włączona"

Jeśli napotkasz ten komunikat o błędzie w swoich raportach, wskazuje to na brakującą politykę domeny DMARC w DNS lub taką, która jest ustawiona na "brak". Edytuj swój rekord, aby zawierał p=reject/quarantine i to powinno naprawić problem.

Bezpieczniejszy sposób aktualizacji, egzekwowania i optymalizacji polityki DMARC

PowerDMARC's Analizator DMARC pomaga bez wysiłku skonfigurować protokół DMARC. Skorzystaj z naszego natywnego dla chmury interfejsu, aby monitorować i optymalizować swoje rekordy za pomocą kilku kliknięć przycisku. Przyjrzyjmy się jego kluczowym zaletom:

- PowerDMARC oferuje 7 widoków i mechanizmów filtrowania dla raportów DMARC Aggregate. Każdy widok jest zaprojektowany tak, aby skutecznie monitorować przepływy poczty elektronicznej w dowolnym trybie polityki DMARC.

- Raporty zbiorcze są czytelne, przyjazne dla użytkownika i można je eksportować.

- Raporty kryminalistyczne mogą być szyfrowane w celu ukrycia prywatnych informacji.

- Nasza hostowana funkcja DMARC umożliwia łatwą aktualizację trybów polityki DMARC. Możesz zmienić tryb na p=reject i skutecznie monitorować swój protokół w czasie rzeczywistym. W tym celu nie trzeba wchodzić do konsoli zarządzania DNS.

- Nasz całodobowy zespół wsparcia pomoże Ci płynnie przejść od zrelaksowanej do wymuszonej polityki DMARC. Może to zmaksymalizować bezpieczeństwo przy jednoczesnym zapewnieniu dostarczalności.

- Możesz skonfigurować niestandardowe alerty e-mail, aby wykrywać wszelkie złośliwe działania i szybciej podejmować działania przeciwko zagrożeniom

- Obsługujemy multi-tenancy i tłumaczenia na wiele języków na platformie. Obejmuje to angielski, francuski, niemiecki, japoński, holenderski, włoski, hiszpański, rosyjski, norweski, szwedzki i chiński uproszczony

Skontaktuj się z nami już dziś, aby wdrożyć politykę DMARC i łatwo monitorować wyniki!

Najczęściej zadawane pytania dotyczące zasad DMARC

Skąd mam wiedzieć, czy moja poczta e-mail jest zgodna z DMARC?

Klienci PowerDMARC mogą łatwo ocenić swoją zgodność, sprawdzając podsumowanie pulpitu nawigacyjnego. Mogą również przeanalizować swój obecny stan bezpieczeństwa za pomocą PowerAnalyzer.

Jak naprawić politykę DMARC?

Możesz ręcznie naprawić swoją politykę, wchodząc do zarządzania DNS. Po wejściu należy edytować rekord DMARC TXT. Prostszym rozwiązaniem jest skorzystanie z naszego hostowanego rozwiązania, aby wprowadzić zmiany w polityce za pomocą jednego kliknięcia.

Jaka jest domyślna polityka DMARC?

Jeśli używasz naszego narzędzia generatora DMARC do dodania polityki, przypisujemy "none" jako tryb domyślny. Podczas ręcznego wdrażania, musisz zdefiniować swoją politykę w polu "p=". W przeciwnym razie rekord zostanie uznany za nieprawidłowy.

Nasz proces weryfikacji treści i faktów

Ta treść została napisana przez eksperta ds. cyberbezpieczeństwa. Został on skrupulatnie sprawdzony przez nasz wewnętrzny zespół ds. bezpieczeństwa w celu zapewnienia technicznej dokładności i trafności. Wszystkie fakty zostały zweryfikowane w oparciu o oficjalną dokumentację IETF. Podano również odniesienia do raportów i statystyk potwierdzających informacje.

- Napraw błąd SPF: Pokonaj limit zbyt wielu wyszukiwań DNS SPF - 26 kwietnia 2024 r.

- Jak opublikować rekord DMARC w 3 krokach? - 2 kwietnia 2024 r.

- Dlaczego DMARC zawodzi? Naprawa błędów DMARC w 2024 roku - 2 kwietnia 2024 r.