Kimsuky explota las políticas DMARC "None" en recientes ataques de phishing

El grupo de hackers norcoreano Kimsuky no es nuevo en el mundo cibernético. Este grupo altamente sofisticado de actores de amenazas está activo de nuevo, ahora apuntando a dominios con políticas DMARC permisivas para lanzar ataques de phishing altamente dirigidos.

Kimsuky siempre ha utilizado tácticas de ingeniería social, a menudo utilizando el correo electrónico como medio para iniciar los ataques. Sin embargo, en ataques recientes, han cambiado las cosas explotando las políticas DMARC que no ofrecen protección. Esto pone de manifiesto la necesidad de aplicación de DMARC DMARC, convirtiéndolas en un elemento central de la seguridad de una organización.

El 2 de mayo de 2024, la Oficina Federal de Investigación (FBI), el Departamento de Estado de EE.UU. y la Agencia de Seguridad Nacional (NSA) emitieron un aviso conjunto advirtiendo de que Kimsuky se aprovechaba de las políticas permisivas de DMARC para lanzar ataques de spearphishing. ¡Profundicemos!

Breve historia de Kimsuky

El grupo de hackers Kimsuky tiene muchos nombres: Velvet Chollima, Black Banshee y Emerald Sleet son algunos de ellos. Con sus raíces en Corea del Norte, Kimsuky empezó a lanzar ataques de ciberespionaje contra institutos de investigación y política, operadores de energía nuclear y organismos ministeriales de Corea del Sur.

Aunque este grupo de hackers lleva activo más de una década, recientemente ha ampliado sus horizontes para atacar a organizaciones de Rusia, Estados Unidos y Europa.

Ataques populares a Kimsuky denunciados en el pasado

- "Los primeros ataques de este tipo" de Kimsuky se remontan a 2019.

- Kimsuky presuntamente robó datos confidenciales del operador surcoreano de energía nuclear Korea Hydro & Nuclear Power en marzo de 2015.

- En septiembre de 2020, Kimsuky atacó a 11 funcionarios del Consejo de Seguridad de las Naciones Unidas, intentando hackearlos.

Kimsuky explota la relajación de las políticas DMARC en los ataques de phishing de 2024

Su sitio Política DMARC es un campo obligatorio en su registro DMARC que determina la acción tomada en el lado del cliente para los mensajes que fallan DMARC. Su política DMARC puede ordenar a los servidores receptores que descarten o pongan en cuarentena los mensajes fallidos. En un modo sin acción, también puede ordenar a los servidores que no tomen ninguna acción.

El grupo de hackers norcoreano Kimsuky está atacando dominios con políticas DMARC de no acción para aprovecharse de la falta de protección que ofrecen. Esto les proporciona una mayor probabilidad de entregar con éxito sus correos electrónicos de phishing.

¿Cuáles son las diferentes políticas DMARC que se pueden configurar?

Como propietario de un dominio, puede elegir una de las tres políticas DMARC: ninguna, rechazar y cuarentena. Como su nombre indica, ninguna es una política de no acción, mientras que rechazar y poner en cuarentena rechaza y pone en cuarentena los correos electrónicos no autorizados.

Para configurar su política, debe añadir la etiqueta p= a su registro DMARC cuando lo cree.

¿Qué es una política DMARC de no acción/permisiva?

La política DMARC none es permisiva. Es un modo de política que no ofrece protección contra los ciberataques. Pero, ¿significa eso que no sirve para nada? Eso no es del todo cierto. DMARC none se utiliza normalmente en las etapas iniciales de su viaje de autenticación de correo electrónico, que se puede llamar como la fase de "sólo supervisión". Este modo se puede utilizar como control para probar la configuración y supervisar el tráfico de correo electrónico. Sin embargo, no recomendamos mantener esta política durante mucho tiempo, ya que deja su dominio vulnerable a los ciberataques. Tu objetivo final debería ser pasar de forma segura a un modo de aplicación.

A continuación se muestra un ejemplo de un registro DMARC con una política DMARC permisiva o débil:

v=DMARC1; p=ninguno;

Aquí la etiqueta p=none denota que la política está configurada como "none" (ninguna) ofreciendo ninguna protección. Además, este registro DMARC no tiene ninguna etiqueta "rua" configurada, por lo que no se está utilizando el propósito de supervisión de la política DMARC "none".

¿Cómo puede perjudicarle una política DMARC deficiente?

Hay un inconveniente importante de la política DMARC none que puede perjudicarle en determinadas circunstancias. Cuando se utiliza una política de "ninguno", incluso cuando DMARC falla para su correo electrónico, el correo electrónico se sigue entregando al destinatario. Esto significa que si su dominio es suplantado por un actor de amenaza para enviar correos electrónicos de phishing a sus clientes, los correos serán entregados a pesar de fallar la autenticación DMARC.

Anatomía de los ataques de spearphishing Kimsuky

Hay varias versiones de ataques Kimsuky sobre las que las agencias federales han advertido en sus avisos entre 2023 y 2024. Exploremos algunos puntos clave para entender las tácticas de ataque de Kimsuky:

- Kimsuky es conocido por hacerse pasar por agencias gubernamentales, grupos de reflexión y medios de comunicación en correos electrónicos de spearphishing. También pueden utilizar sitios web falsos para acceder a información personal y credenciales de inicio de sesión de las víctimas.

- Suelen dirigirse a organizaciones conocidas y se hacen pasar por funcionarios y empleados reales para ganarse fácilmente la confianza de las víctimas desprevenidas.

- El ataque de phishing se lleva a cabo en varias fases y no de una sola vez. En el proceso, los atacantes pueden asumir el papel de varias identidades diferentes en correos electrónicos consecutivos para mantener la credibilidad.

- Tras unos primeros intentos inofensivos, una vez establecida la confianza, el correo electrónico final entregado por los atacantes contiene un archivo adjunto malicioso cifrado.

- Este archivo adjunto contiene un código malicioso que se infiltra en la cuenta, la red o el dispositivo del usuario y, en última instancia, proporciona a Kimsuky acceso a estos sistemas.

- Los correos electrónicos que se hacen pasar por grupos de reflexión legítimos se dirigen a organismos que tienen configuradas políticas DMARC débiles (p=none) para su dominio.

- Lamentablemente, debido a la política DMARC de no acción configurada por el think tank u organización, los correos electrónicos que no superan la autenticación DMARC se siguen enviando a la bandeja de entrada principal del destinatario. En última instancia, esto marca el éxito del ataque de phishing Kimsuky.

Prevención de ataques de phishing kimsuky que aprovechan políticas DMARC deficientes

En su informe IC3, el FBI esboza varias medidas preventivas que puedes adoptar para evitar los recientes ataques de Kimsuky. Veamos cuáles son:

1. Configurar políticas DMARC aplicadas

Para evitar que Kimsuky explote las débiles políticas DMARC - cambia a algo más fuerte como una política forzada. "Cuarentena" y "rechazar" son dos de estos modos de política que puede configurar. En estas políticas, los correos electrónicos de suplantación de identidad se descartan o se ponen en cuarentena en lugar de entregarse directamente a la bandeja de entrada del cliente.

Sin embargo, si se configura de forma incorrecta, los correos legítimos también pueden ser descartados. Por eso es importante ser precavido al configurar una política aplicada. A continuación le explicamos cómo implementar el rechazo DMARC de forma segura:

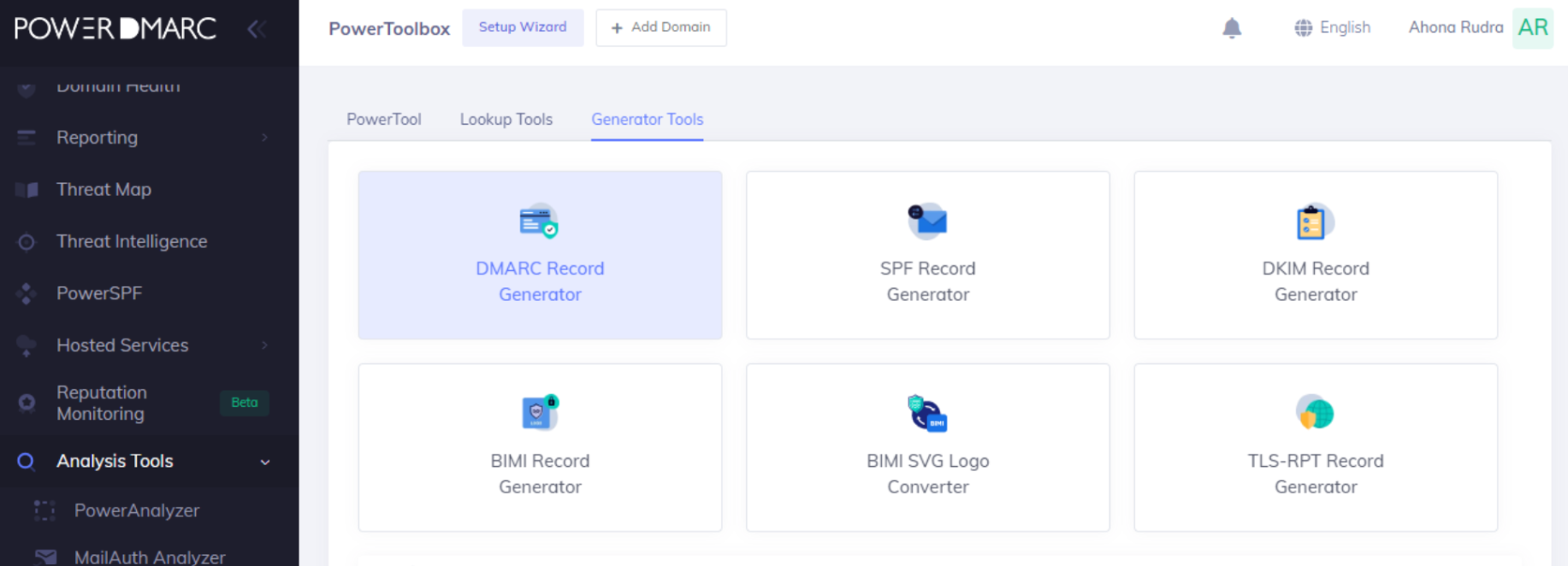

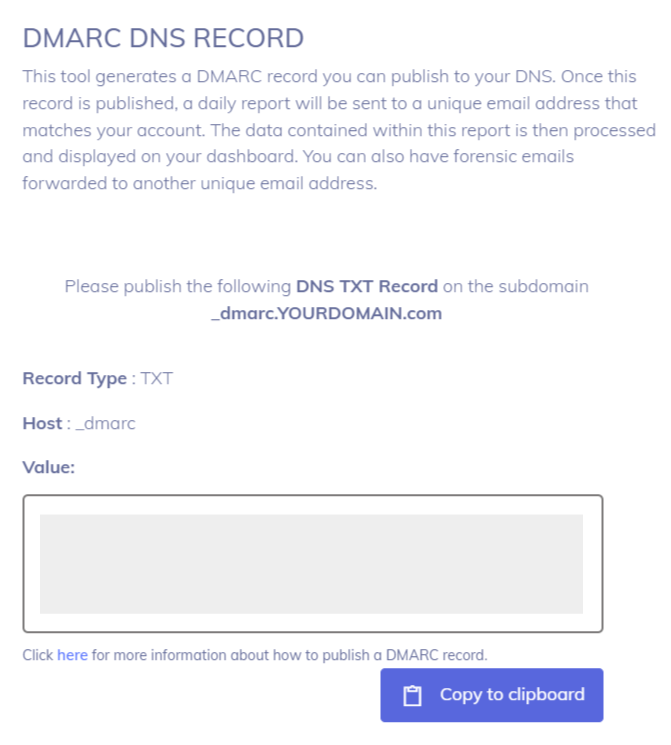

- Regístrese en PowerDMARC de forma gratuita y seleccione el generador de registros DMARC demasiado

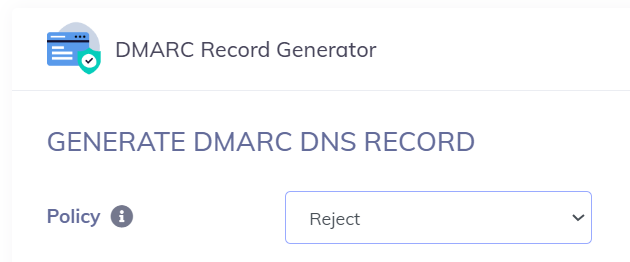

- Crear un nuevo registro DMARC con una política p=reject

Nota: Si está configurando DMARC por primera vez, utilice una política de "ninguno" para supervisar todas sus fuentes de envío utilizando nuestro panel de control y las vistas de informes.

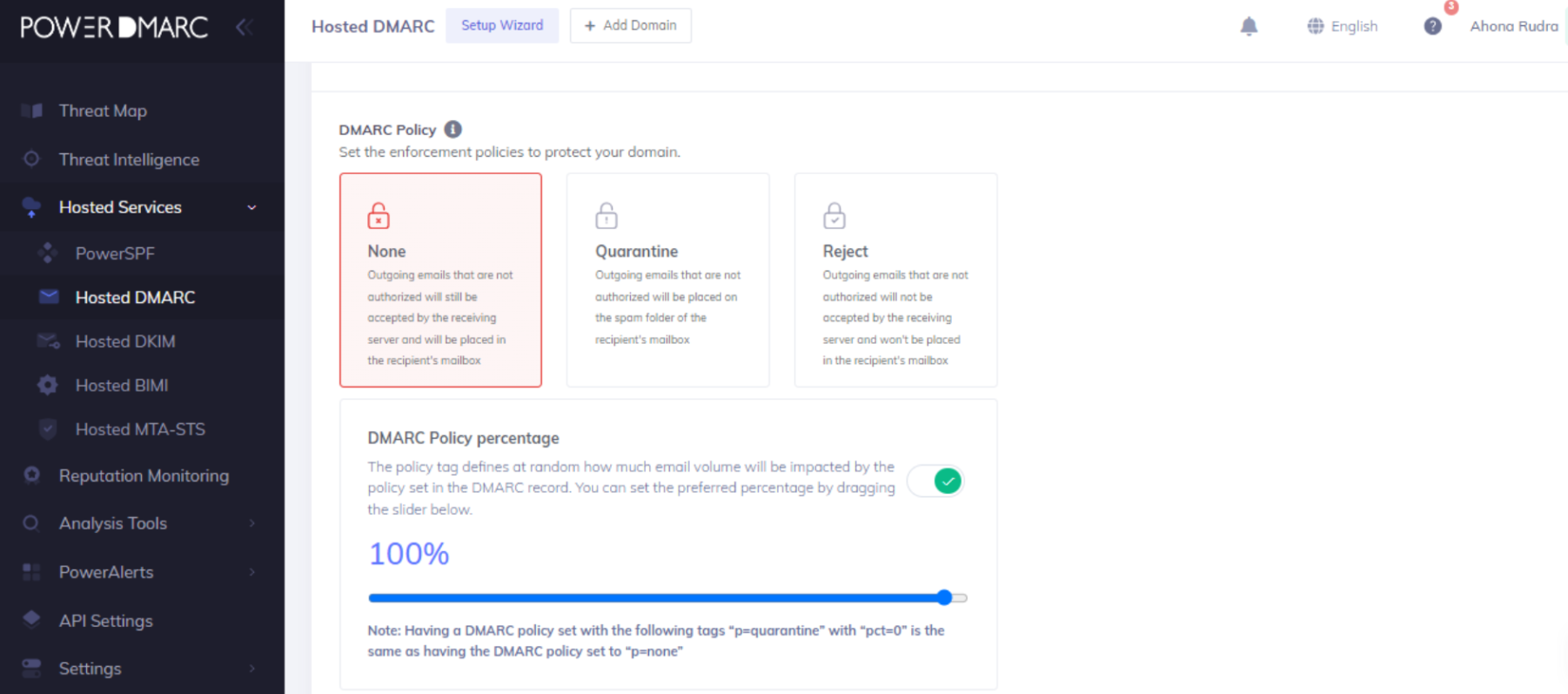

Una vez que las fuentes de envío legítimas se han configurado correctamente para enviar correos electrónicos que cumplen con DMARC, puede aplicar DMARC actualizando su política para ponerlo en cuarentena y, a continuación, rechazarlo. Nuestro sitio DMARC alojado le permite cambiar fácilmente entre los modos de política sin acceder a su DNS. Una vez que esté seguro de su configuración, simplemente navegue a DMARC alojado y actualice su modo de política.

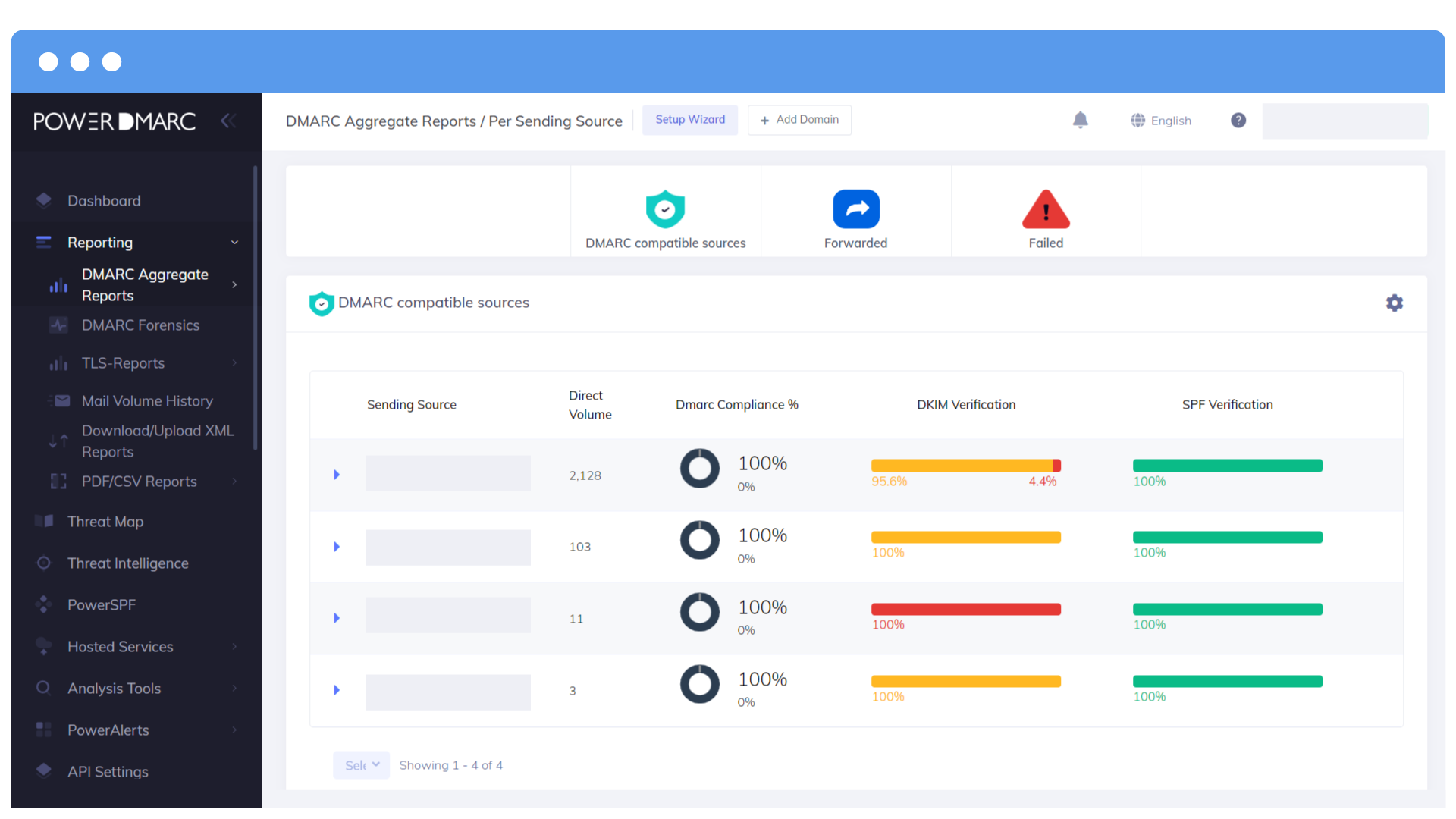

- Habilite los informes DMARC mediante la etiqueta "rua" y defina una dirección de correo electrónico para recibir sus informes.

- Acceda a su consola de gestión de DNS y sustituya su registro DMARC actual por el nuevo. Tenga en cuenta que debe sustituir su registro actual y no publicar un nuevo registro para el mismo dominio si ya tiene uno publicado.

Si activa la opción p=reject, debe supervisar regularmente el tráfico de correo electrónico para asegurarse de que se entregan los mensajes legítimos. Nuestro analizador de informes DMARC simplifica la gestión de informes DMARC para garantizar la entrega. Empiece hoy mismo para pasar de forma segura a una política aplicada y reforzar sus defensas contra Kimsuky.

2. Detectar señales de advertencia en los correos electrónicos

El FBI señala varias señales de advertencia presentes en los correos electrónicos de phishing, que pueden delatarnos. Veamos cuáles son:

- Correos electrónicos gramaticalmente incorrectos y mal redactados

- Correos electrónicos iniciales que parecen especialmente inofensivos, seguidos de otros con enlaces o archivos adjuntos maliciosos

- Los archivos adjuntos maliciosos requieren que los destinatarios hagan clic en "Activar macros" para verlos. Suelen estar protegidos por contraseña para eludir los filtros antivirus.

- Correos electrónicos procedentes de dominios falsos con nombres de dominio mal escritos

- Correos electrónicos que suplantan la identidad de gobiernos, universidades y grupos de reflexión, pero que se envían desde fuentes aleatorias que no contienen el nombre de dominio exacto.

Todos estos pueden ser signos reveladores de un ataque de phishing Kimsuky. En estas circunstancias, lo mejor es no leer el contenido del correo electrónico ni hacer clic en los archivos adjuntos.

Para concluir

El reciente resurgimiento de los ataques Kimsuky, que se aprovechan de las políticas DMARC permisivas, demuestra una vez más la naturaleza en constante evolución de los ciberataques. Como hemos visto, su habilidad para aprovechar las políticas DMARC de no acción pone de relieve la necesidad crítica de que las organizaciones apliquen medidas más estrictas para protegerse contra los ataques de phishing.

El aviso conjunto emitido por el FBI, el Departamento de Estado de EE.UU. y la NSA es un claro recordatorio de los peligros inminentes que plantean estas amenazas. Las organizaciones pueden reforzar sus defensas y mitigar el riesgo de ser víctimas de las sofisticadas tácticas de Kimsuky si adoptan políticas DMARC y permanecen atentas a las señales de advertencia señaladas por las agencias federales.

Las empresas y entidades deben mantenerse proactivas a la hora de adaptar y actualizar los protocolos de seguridad. Para empezar póngase en contacto con nosotros hoy mismo.

- Buenas prácticas de seguridad del correo electrónico para el trabajo a distancia - 25 de julio de 2024

- Correo electrónico de alerta de seguridad de la cuenta de Microsoft: Reconozca la estafa - 24 de julio de 2024

- El factor humano en la seguridad del correo electrónico: Cómo formar a su equipo para que reconozca las amenazas - 23 de julio de 2024