¿Cómo gestiona Microsoft 365 los correos electrónicos entrantes en los que falla DMARC?

Los correos electrónicos entrantes de Microsoft 365 que fallan DMARC no se rechazan incluso con una política DMARC configurada como "p=reject". Esto se hace para evitar el bloqueo de correos electrónicos legítimos que pueden perderse durante la transmisión debido a las políticas de seguridad del correo electrónico del remitente.

¿Por qué Microsoft 365 no rechaza los correos electrónicos con error DMARC?

Microsoft 365 no rechaza los correos electrónicos que no superan la comprobación DMARC para:

- Evitar los falsos negativos que pueden derivarse del reenvío de correos electrónicos y de la utilización de listas de distribución.

- Evite que los correos electrónicos legítimos sean rechazados por problemas de configuración del remitente.

Debido a esto, la seguridad del correo electrónico de Microsoft 365 considera que es mejor marcar los mensajes como spam en lugar de rechazarlos directamente. Los usuarios todavía pueden aprovechar Microsoft para recibir estos correos electrónicos en sus bandejas de entrada por:

- Crear una lista de "remitentes seguros

- Creación de una regla de transporte, también conocida como regla de flujo de correo de Exchange

Mientras que sus correos legítimos que fallan DMARC pueden ser preocupantes, esta táctica puede dar lugar a correos maliciosos que evaden las comprobaciones DMARC para hacerse un hueco en las bandejas de entrada de los usuarios.

Puede consultar este documento de Microsoft 365 para la configuración de DMARC entrante en su plataforma Exchange Online

¿Cómo crear una regla de transporte de Microsoft 365 para poner en cuarentena los correos electrónicos entrantes no autorizados?

Para solucionar estos problemas relacionados con la implementación de DMARC de Office 365, podemos crear una regla de flujo de correo/transporte de Exchange utilizando el encabezado del mensaje del remitente.

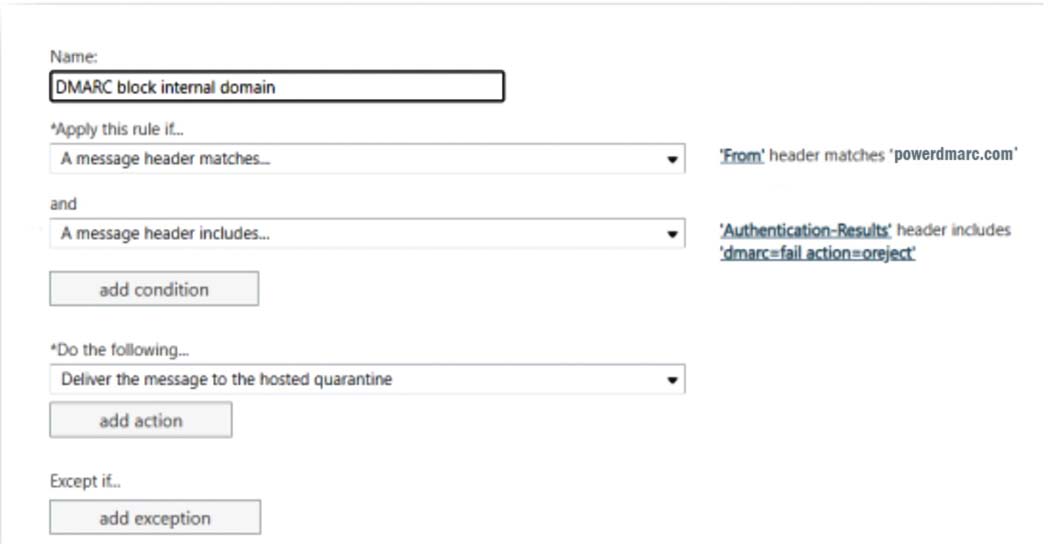

Caso 1: Configuración de una regla de transporte para poner en cuarentena los correos electrónicos entrantes procedentes de dominios internos

Si el correo se recibe por dominios internos en la dirección "De", podemos configurar una regla de transporte para poner los correos en cuarentena. Esto alojará el correo electrónico en la carpeta de cuarentena del usuario en lugar de en su bandeja de entrada.

La norma lo verifica:

- Si el campo "De" coincide con su propio dominio

- Si DMARC está fallando para el mensaje

Esto determinaría qué medidas deben tomarse.

Nota: Antes de configurar esta regla, se recomienda desplegarla en una base de usuarios restringida para probar el terreno antes de proceder a un despliegue a gran escala. Asegúrese de que sus remitentes autorizados pasan DMARC, ya que un fallo indicaría una configuración incorrecta y podría provocar la pérdida de correos electrónicos legítimos.

Para configurar la regla, siga los pasos que se indican a continuación:

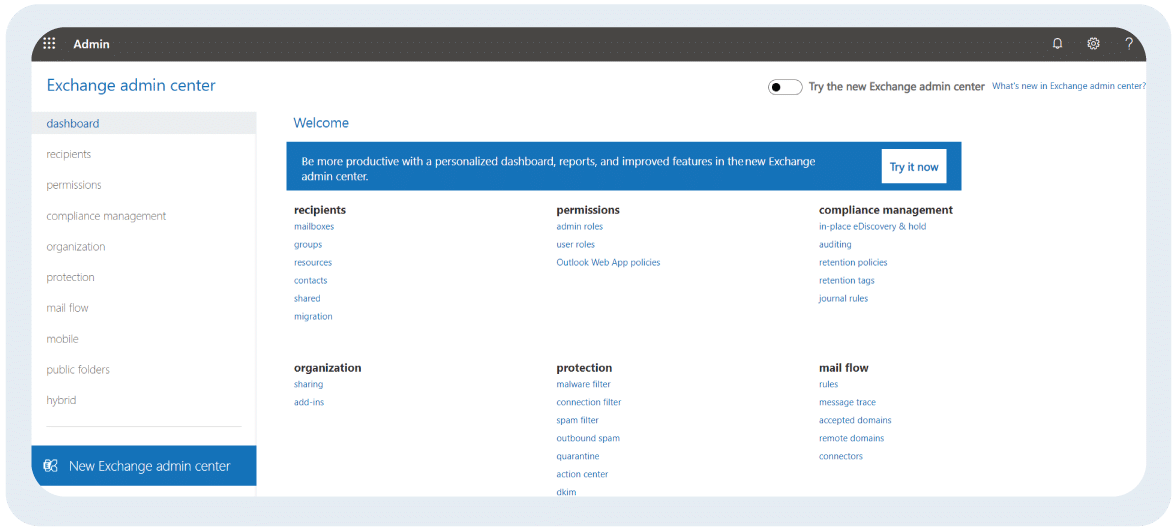

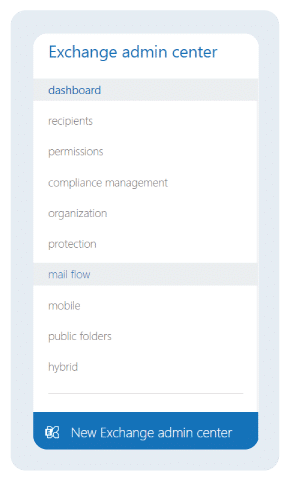

- Inicie sesión en el centro de administración de Exchange Online

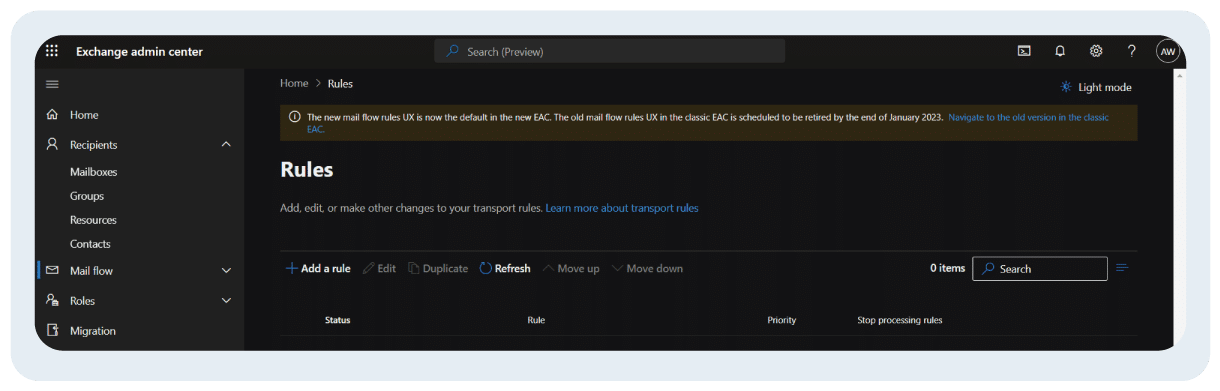

- Vaya a Flujo de correo > Reglas

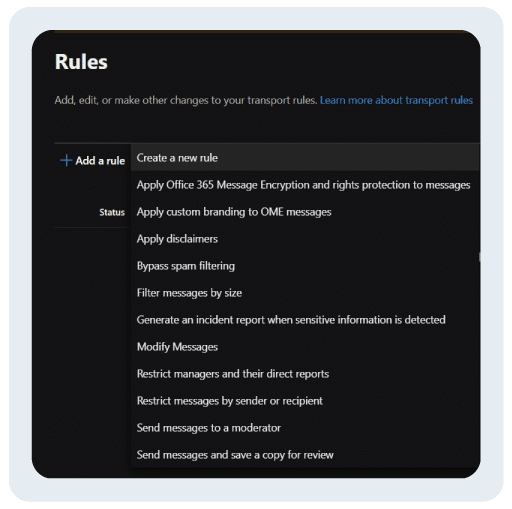

- Cree una nueva regla seleccionando el icono Añadir > Crear una nueva regla

- Poner "Coincidir dirección del remitente en el mensaje" en "Encabezado"

- En Aplicar esta regla si..., puede seleccionar la condición a la que desea aplicar esta regla en el menú desplegable. Aquí queremos configurar la regla si el resultado de la autenticación DMARC es "fail" y si el dominio "De" coincide con su propio nombre de dominio

- En Haga lo siguiente..., ahora puede seleccionar su acción y configurarla como "Entregar el mensaje a la cuarentena alojada".

- Haga clic en Guardar

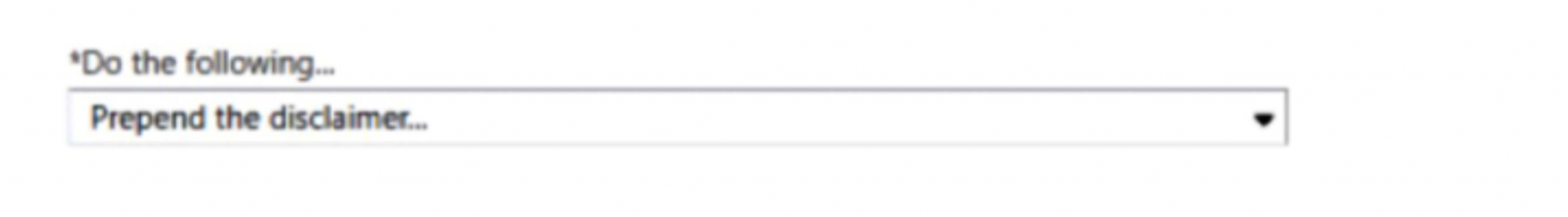

Caso 2: Configuración de una regla de transporte para poner en cuarentena los correos electrónicos entrantes procedentes de dominios externos

Si recibe correos electrónicos de dominios que no pertenecen al ámbito de su organización (dominios externos) que no superan el DMARC, puede configurar un aviso que advierta a los usuarios de un posible intento de suplantación de identidad o de intenciones maliciosas.

Nota: Añadir una cláusula de exención de responsabilidad para los dominios externos que no superen el DMARC puede ser beneficioso si no desea restringir directamente los correos electrónicos. En la mayoría de los casos, los protocolos mal configurados por parte del remitente pueden contribuir a que fallen las comprobaciones de autenticación.

Para configurar la regla, siga los pasos que se indican a continuación:

- Inicie sesión en el centro de administración de Exchange Online

- Vaya a Flujo de correo > Reglas

- Cree una nueva regla seleccionando el icono Añadir > Crear una nueva regla

- Poner "Coincidir dirección del remitente en el mensaje" en "Encabezado"

- En Aplicar esta regla si..., puede seleccionar la condición a la que desea aplicar esta regla en el menú desplegable. Aquí queremos configurar la regla si el resultado de la autenticación DMARC es "fail".

- En Hacer lo siguiente..., ahora puede seleccionar su acción y establecerla en "Añadir la cláusula de exención de responsabilidad..." y añadir la cláusula de exención de responsabilidad que desee.

- Ahora puede añadir una excepción a esta regla, como en el caso de que el encabezado "De" coincida con el nombre de su dominio

- Haga clic en Guardar

¿Cómo crear una regla de transporte de Microsoft 365 para rechazar correos electrónicos entrantes no autorizados?

- Inicie sesión en el centro de administración de Exchange Online

- Ir a Flujo de correo > Reglas

- Seleccionar + Añadir una regla

- Haga clic en Crear una nueva regla en el menú desplegable

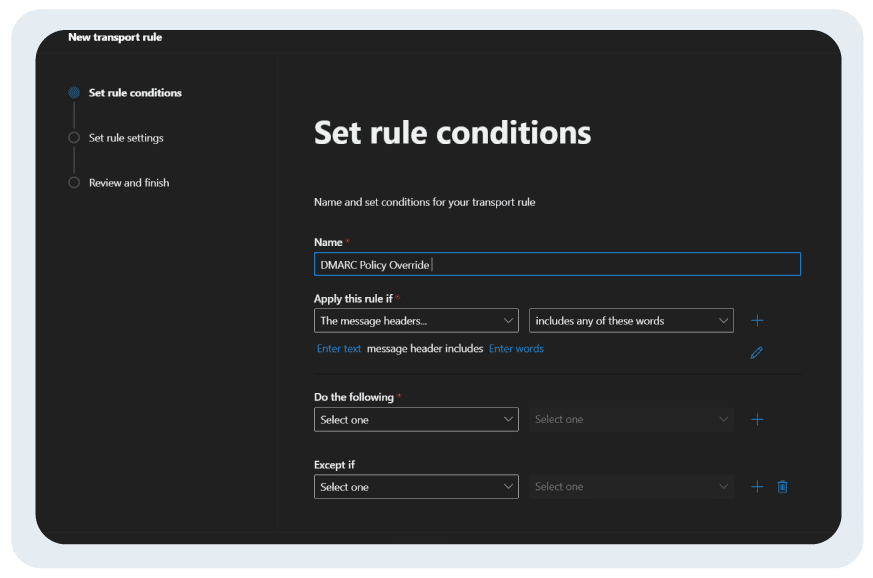

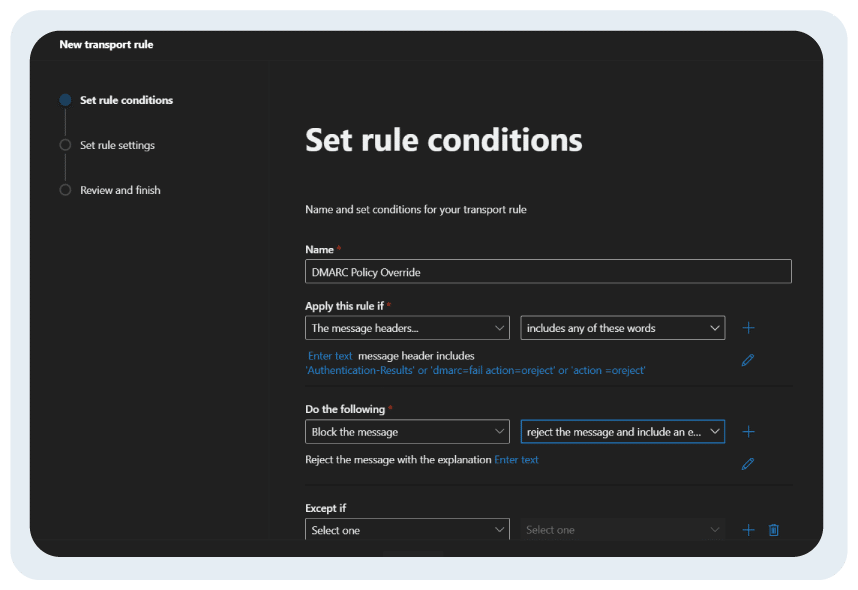

- Nombre su regla de flujo de correo. Por ejemplo Anulación de política DMARC

- En "Aplicar esta regla si"seleccione "las cabeceras del mensaje incluyen cualquiera de estas palabras"

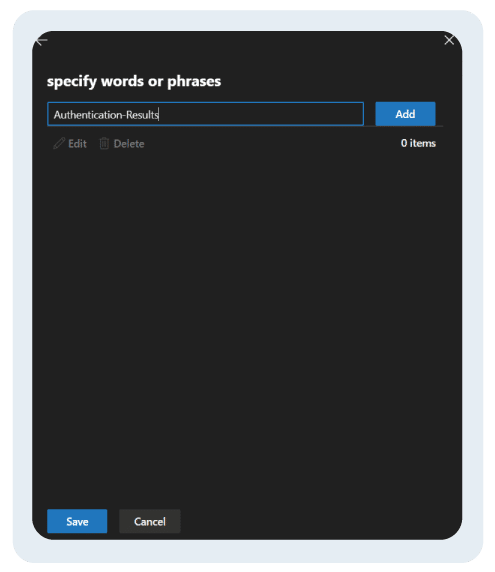

- Ahora haga clic en "Introducir texto" en el texto resaltado en azul y seleccione "Autenticación-resultados"

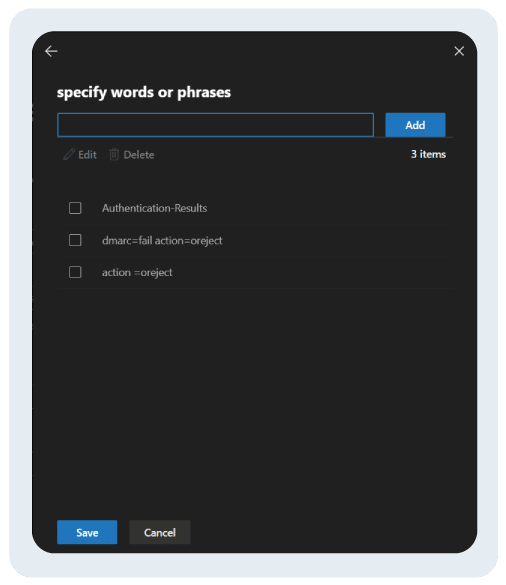

- Del mismo modo. Haga clic en "Introducir palabras" en el texto resaltado en azul y seleccione la opción que desee o todas las opciones.

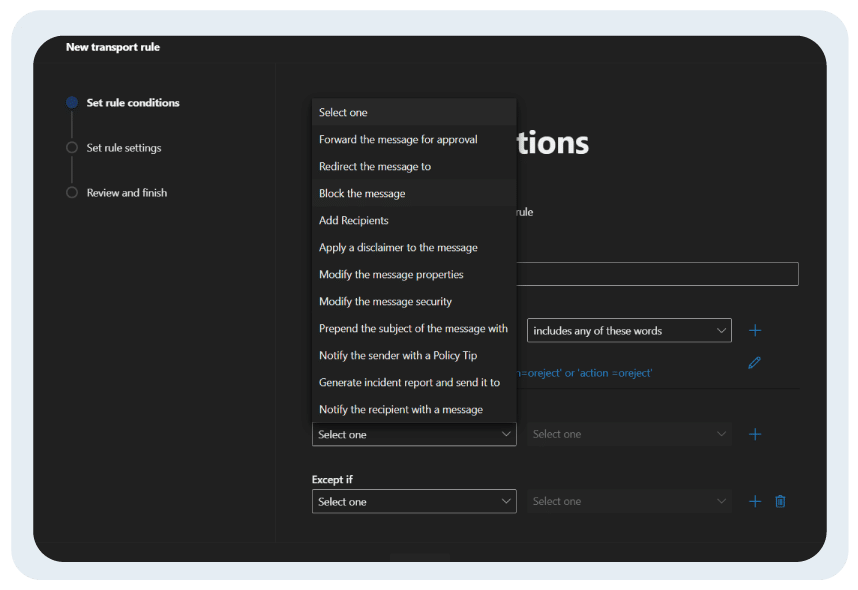

- En "Haga lo siguiente"seleccione "Bloquear el mensaje"

- Seleccione además "rechazar el mensaje e incluir una explicación"

Guarde la regla de flujo de correo. Puede tardar unos minutos en procesar los cambios, ¡y ya está!

Algunos puntos importantes que conviene recordar

- DMARC no protege contra la suplantación de dominios y sólo es eficaz contra la suplantación directa de dominios y los ataques de phishing.

- Una política DMARC configurada como "ninguna" no pondrá en cuarentena ni rechazará los correos electrónicos que no superen el DMARC; sólo p=reject/quarantine puede proteger contra la suplantación de identidad.

- El rechazo DMARC no debe tomarse a la ligera, ya que puede provocar la pérdida de correos electrónicos legítimos.

- Para un despliegue más seguro, configure un analizador de informes DMARC para supervisar diariamente los canales de correo electrónico y los resultados de autenticación.

- Buenas prácticas de seguridad del correo electrónico para el trabajo a distancia - 25 de julio de 2024

- Correo electrónico de alerta de seguridad de la cuenta de Microsoft: Reconozca la estafa - 24 de julio de 2024

- El factor humano en la seguridad del correo electrónico: Cómo formar a su equipo para que reconozca las amenazas - 23 de julio de 2024