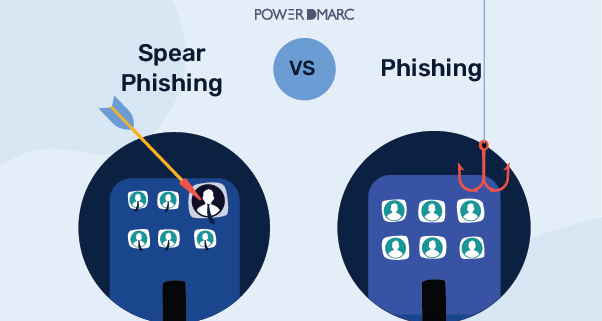

Spear Phishing VS Phishing

Spear Phishing vs. Phishing: distingamos la diferencia. El phishing es una operación fraudulenta en la que un hacker envía un correo electrónico masivo a consumidores o usuarios empresariales haciéndose pasar por una organización o parte legítima para ganarse la confianza del destinatario, despertar una sensación de urgencia y persuadirle de que revele sus credenciales o dé dinero. Por otro lado, el spear phishing se describe como una campaña fraudulenta en la que un hacker o alguien con malas intenciones obtiene la información de contacto de una persona o un grupo de personas con acceso privilegiado.

Si ha estado en Internet recientemente, lo más probable es que haya oído hablar de dos nuevos ciberataques: el spear phishing y el phishing. Resulta que hay una diferencia entre estos dos ataques. Este blog pretende explicar en profundidad el Spear Phishing vs. Phishing para que sepas a qué ataque debes prestar atención.

Spear Phishing VS Phishing: Definiciones

Suplantación de identidad

El spear phishing es una forma dirigida de phishing que utiliza información personal para convencer al destinatario de que realice una acción específica. El objetivo de los ataques de spear phishing es acceder a información confidencial o sensible, como nombres de usuario, contraseñas, números de tarjetas de crédito y números de la Seguridad Social. Estos ataques suelen utilizar mensajes de correo electrónico que parecen proceder de fuentes legítimas, como bancos y otras instituciones financieras, departamentos de nóminas y minoristas en línea.

Los atacantes pueden utilizar la suplantación de correo electrónico, las URL dinámicas y las descargas no autorizadas para eludir las medidas de seguridad y llevar a cabo un ataque de phishing selectivo. Los ataques avanzados pueden aprovechar fallos de día cero en plug-ins, programas o navegadores. El ataque de spear phishing puede ser la fase inicial de un ataque de amenaza persistente avanzada (APT ) de varias etapas que finalmente llevará a cabo descargas binarias, comunicaciones salientes de malware y exfiltración de datos.

Phishing

El phishing es una forma de ingeniería social que suele utilizar correos electrónicos masivos enviados a un gran grupo de personas para engañarlas y hacer que revelen información personal como nombres de usuario, contraseñas y números de tarjetas de crédito haciendo clic en enlaces o abriendo archivos adjuntos en el mensaje de correo electrónico. Los phishers también se hacen pasar por organizaciones de confianza, como bancos o empleadores, en un intento de robar identidades.

Los ataques de phishing son conocidos por cualquiera que tenga una bandeja de entrada. Un intento de phishing moderno puede parecer un correo electrónico auténtico de una empresa o un banco de confianza. Un usuario atento que pase el ratón por encima de la dirección del remitente para confirmar su veracidad antes de hacer clic en un enlace o descargar un archivo adjunto será el único que lo reconozca como malicioso.

Los ataques de phishing juegan al juego de los números: en lugar de centrarse en una sola persona, se dirigen a muchas personas con la esperanza de atrapar a unas pocas.

Phishing y Spear Phishing: estadísticas clave

Cada año, los ataques de phishing se extienden más y más. Aquí examinaremos algunas cifras significativas:

- Según Verizonel 96% de los ataques de phishing se enviaron por correo electrónico.

- Tessian afirma que, anualmente, los empleados reciben una media de 14 correos electrónicos fraudulentos.

- Según CISCOel 86% de las empresas hicieron clic en un enlace de phishing.

Spear Phishing VS Phishing: Resumen de las diferencias

A continuación se presenta una visión general del spear phishing frente al phishing:

| Suplantación de identidad | Phishing | |

| Entrega | Específicos | Al azar |

| Destinatario | Una persona o un grupo | Cientos o miles de personas |

| Tono | Conocido | Formal |

| Dirección personal | Personal | Impersonal |

| Esfuerzo | Alta | Bajo |

Spear Phishing VS Phishing: diferencias clave

He aquí otras diferencias clave entre el spear phishing y el phishing:

Origen: El phishing es más antiguo que el spear phishing

El phishing existe desde hace más tiempo que el spear phishing. El spear phishing es un ataque más reciente que surgió en 2003, cuando los delincuentes empezaron a dirigirse a individuos en lugar de a empresas o grandes grupos de personas.

La selección de objetivos: El spear phishing se basa en la ingeniería social, no en la suerte

Los phishers de spear se dirigen a individuos u organizaciones con información personal que pueden utilizar para obtener acceso a información sensible, dinero u otros activos. Los phishers se dirigen a muchas personas a la vez utilizando mensajes genéricos que parecen legítimos, pero que no proceden de la fuente que afirman.

Tecnología: El phishing se basa en enlaces maliciosos frente al spear phishing de carga útil cero

Los correos electrónicos de phishing suelen ser enviados en masa por estafadores que los utilizan para engañar a la gente para que facilite información personal, como nombres de usuario y contraseñas o números de tarjetas de crédito. Estos correos suelen contener un archivo adjunto o un enlace que conduce a un sitio web falso diseñado para recopilar sus datos confidenciales. Por otro lado, los correos electrónicos de phishing selectivo son más selectivos que los correos masivos, pero siguen basándose en trucos de ingeniería social para conseguir que el usuario haga clic en un enlace o abra un archivo adjunto. Como es menos probable que sean detectados por los filtros de spam, los phishers pueden incluso enviar sus mensajes directamente desde las bandejas de entrada de las personas a las que van dirigidos.

Métodos de protección contra el phishing y el spear phishing

A continuación, algunas formas que le proporcionarán la protección de ambos ataques:

Autenticar su correo electrónico con DMARC

DMARC (Domain-based Message Authentication Reporting & Conformance) es un sistema de validación de correo electrónico que ayuda a evitar la suplantación de identidad verificando la legitimidad de los nombres de dominio de los remitentes en los mensajes. Para ello, comprueba si el servidor de correo que envía el mensaje ha sido autorizado por el propietario del nombre de dominio que aparece en el campo "De".

Los protocolos de autenticación del correo electrónico SPF y DKIM se combinan y utilizan en DMARC. Como propietario de un sitio web o negocio, usted quiere asegurarse de que todos los usuarios o destinatarios sólo verán los correos electrónicos que usted envió o aprobó. El mejor enfoque para asegurar completamente su correo electrónico y garantizar que cada mensaje sea deliberado, seguro y desprovisto de actividad cibercriminal es utilizar DMARC.

Cifre sus datos

Si tienes información sensible en tu ordenador o dispositivo móvil, debes cifrarla con una contraseña. Si alguien roba tu dispositivo, no podrá acceder a ninguno de tus datos sin conocer la contraseña.

Utilice un filtro antispam

Un filtro antispam es la primera defensa contra los intentos de phishing y otros mensajes de spam. Bloquea los correos electrónicos entrantes antes de que lleguen a tu bandeja de entrada y evita que lleguen a ella. Si utilizas Microsoft Office 365, Gmail u otro proveedor de correo electrónico con filtro incorporado, ya deberías estar protegido contra algunos tipos de ataques de phishing.

Realización de simulacros de phishing

Los simulacros de phishing ponen a prueba la capacidad de los empleados para identificar mensajes fraudulentos en las bandejas de entrada de su organización. Estas pruebas suelen consistir en el envío de correos electrónicos reales de fuentes conocidas, como bancos, aerolíneas o empresas de servicios públicos (aunque a veces son inventados), y en pedir a los empleados que informen cuando algo les parezca extraño en un correo electrónico.

Conclusión

El debate entre el spear y el phishing probablemente se prolongará para siempre sin un ganador claro. Pero hay algo en lo que todas las partes pueden estar de acuerdo: ambos son malos, y debemos hacer lo que podamos para evitarlos. Mientras tanto, tienes los recursos para mantenerte protegido de cualquier intento potencial de spear phishing que pueda aparecer en tu camino.

Para protegerse contra los ataques avanzados basados en el correo electrónico, como el phishing, PowerDMARC le ayuda a adoptar una Aplicación de DMARC sin comprometer la capacidad de entrega del correo electrónico.

- Buenas prácticas de seguridad del correo electrónico para el trabajo a distancia - 25 de julio de 2024

- Correo electrónico de alerta de seguridad de la cuenta de Microsoft: Reconozca la estafa - 24 de julio de 2024

- El factor humano en la seguridad del correo electrónico: Cómo formar a su equipo para que reconozca las amenazas - 23 de julio de 2024