Ataques de phishing a ejecutivos: ideas prácticas y estrategias de prevención

Los excepcionales ataques de phishing a ejecutivos son una de las formas más eficaces y rentables de vulnerar la seguridad de una empresa. Los ejecutivos pueden ser atraídos por correo electrónico o llamadas telefónicas, pero el resultado es casi siempre el mismo.

Un ataque de phishing ejecutivo es una gran preocupación para todo tipo de empresas. Es una de las principales razones por las que las organizaciones perdieron más de 43 000 millones de dólares (USD) de 2016 a 2021.

En este artículo, analizaremos la definición de phishing ejecutivo, por qué es una amenaza de este tipo y cómo evitar convertirse en la próxima víctima.

¿Qué es el phishing ejecutivo?

El phishing ejecutivo es un ciberdelito dirigido a ejecutivos de alto nivel y otros responsables de la toma de decisiones, como el consejero delegado, el director financiero y los altos ejecutivos. El nombre del ejecutivo, su firma de correo electrónico, su tarjeta de visita digital y otros detalles suelen utilizarse durante el ataque de phishing para que el mensaje parezca legítimo.

En 2020, los delitos cibernéticos como el fraude de CEO y el ransomware costaron más de $ 4,1 mil millones, con un aumento del 69% en los casos reportados de 2019 a 2020, llegando a más de 791,000. Lamentablemente, estas ciberamenazas no están disminuyendo, sino empeorando.

Está diseñado para engañar a la víctima haciéndole creer que está recibiendo un correo electrónico de alguien de su organización o de otra fuente de confianza.

Los ataques de phishing ejecutivo suelen consistir en un correo electrónico bien elaborado de un empleado de su organización, pero también podrían incluir un correo electrónico de alguien ajeno a su organización.

Los correos electrónicos suelen contener información sobre una próxima reunión, como el orden del día o un próximo contrato.

El atacante también puede intentar acceder a datos confidenciales almacenados en la red corporativa haciéndose pasar por un empleado de confianza con acceso a información sensible.

El phishing ejecutivo tiene como objetivo robar datos confidenciales como contraseñas, documentos sensibles y credenciales de inicio de sesión. El atacante utilizará entonces estas credenciales robadas para acceder a recursos corporativos y obtener acceso a información sensible.

Lectura relacionada: ¿Qué es un correo electrónico de phishing?

¿Por qué los ataques de phishing van dirigidos a ejecutivos?

Apuntar a ejecutivos permite a los hackers acceder a información valiosa que podría venderse en la Dark Web o utilizarse como chantaje contra la empresa de la víctima.

Dado que los ejecutivos de alto nivel suelen tener acceso a datos confidenciales, como datos financieros, información personal identificable (IPI) y otros documentos empresariales confidenciales, pueden convertirse en objetivos principales de ataques de phishing cuyo objetivo es obtener estos datos por cualquier medio.

Ejemplo de ataque de phishing ejecutivo

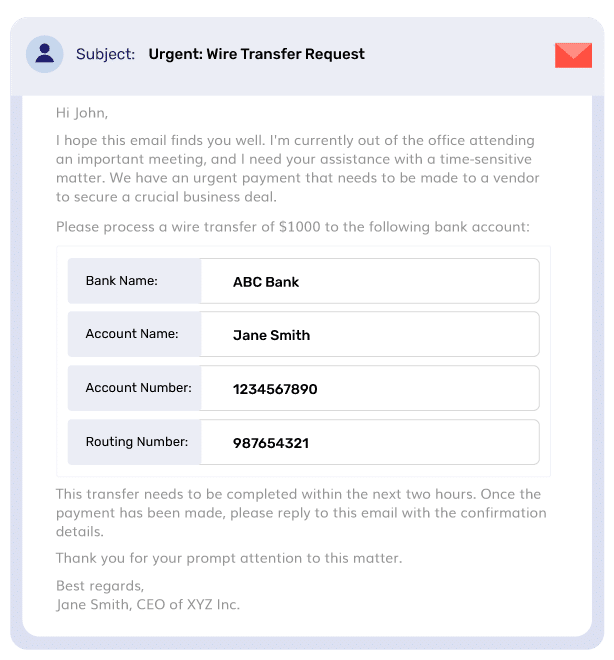

Un ejemplo de correo electrónico de phishing ejecutivo puede verse en la siguiente imagen:

Principales tipos de ataques de phishing ejecutivo

A continuación se enumeran algunos de los principales tipos de ataques de phishing ejecutivo:

Ataques de correo electrónico comercial comprometido (BEC)

Los ataques BEC se dirigen a directores generales y otros altos cargos suplantando sus correos electrónicos y solicitando transferencias de dinero.

Los atacantes de BEC envían correos electrónicos fraudulentos con logotipos falsos de empresas y direcciones de remitentes falsas para engañar al destinatario y hacerle creer que son reales.

Ataques a la facturación

Este ataque pretende robar dinero a las empresas creando facturas falsas que parecen legítimas pero contienen errores o discrepancias.

A continuación, el atacante solicitará el pago de estas facturas mediante transferencias bancarias u otros métodos de pago que tardan en verificarse.

Explotación de plataformas de videocomunicación

En este ataque, el hacker explota una plataforma de comunicación por vídeo para hacerse pasar por el ejecutivo. Por ejemplo, podrían utilizar Google Hangouts para hacerse pasar por el director general y pedirle información confidencial.

El pirata informático también puede enviar un correo electrónico a los empleados indicándoles que se reunirán con alguien de finanzas en una videollamada. Les indican que descarguen una aplicación e introduzcan sus datos de acceso.

Ingeniería social

La ingeniería social se utiliza para acceder a información o datos confidenciales engañando a los usuarios para que divulguen contraseñas, números de la Seguridad Social y otra información sensible.

El atacante suele hacerse pasar por el departamento de TI u otro departamento de su organización y solicita acceso a su ordenador o a los recursos de la red cuando las prácticas empresariales normales no justifican esta solicitud.

Phishing ejecutivo frente a caza de ballenas

Recuerde que tanto el phishing ejecutivo como el Whaling son ciberataques dirigidos a personal de alto nivel, siendo Whaling una variante más especializada. Unas medidas de ciberseguridad adecuadas y la formación de los empleados son cruciales para defenderse de estas amenazas.

Echemos un vistazo al phishing ejecutivo frente a la caza de ballenas:

| Aspecto | Phishing ejecutivo | La caza de la ballena |

| Objetivo | El phishing ejecutivo se dirige a los altos ejecutivos de una empresa. | La caza de ballenas se centra en ejecutivos de alto nivel, como directores generales y directores financieros. |

| Objetivo | El phishing ejecutivo tiene como objetivo obtener acceso no autorizado, robar datos o adquirir credenciales de inicio de sesión. | El objetivo de la caza de ballenas es extraer información sensible o fondos de ejecutivos de alto nivel. |

| Tipo de ataque | El phishing ejecutivo es un ataque de phishing que engaña específicamente a los ejecutivos para que actúen. | El whaling es un spear phishing especializado, dirigido a las personas más influyentes. |

| Suplantación de identidad | En el phishing ejecutivo, los atacantes se hacen pasar por un alto ejecutivo o colega para engañar al objetivo. | El whaling consiste en hacerse pasar por altos ejecutivos para explotar su autoridad de alto nivel. |

| Preparación | En el phishing ejecutivo es habitual que los atacantes investiguen el papel del objetivo, su estilo de comunicación y la información relevante. | Los cazadores de ballenas investigan a fondo al ejecutivo objetivo y el entorno de la empresa. |

| Contenido del correo electrónico | Los correos electrónicos de phishing para ejecutivos imitan las comunicaciones oficiales. A menudo crean una sensación de urgencia o abordan asuntos delicados. | Los correos electrónicos balleneros contienen Mensajes personalizados y adaptados al cargo y las responsabilidades del destinatario. |

| Ingeniería social | El phishing ejecutivo se aprovecha de la dinámica de poder, la urgencia o la curiosidad para manipular a los objetivos con el fin de que actúen. | El whaling aprovecha el acceso y la autoridad de alto nivel para manipular la confianza y la conformidad del objetivo. |

| Carga útil | En el phishing ejecutivo, las cargas útiles habituales son enlaces maliciosos, archivos adjuntos o solicitudes de información. | Las cargas útiles de los cazas suelen buscar datos confidenciales, transacciones financieras u otros activos valiosos. |

| Impacto | El impacto del phishing ejecutivo puede ir desde cuentas comprometidas y violaciones de datos hasta pérdidas financieras. | El impacto de la caza de ballenas puede ser significativo, lo que conlleva importantes daños financieros y de reputación para las organizaciones. |

| Contramedidas | Las contramedidas contra el phishing ejecutivo incluyen la formación de los empleados, el uso de herramientas antiphishing y la vigilancia de las prácticas de correo electrónico. | La defensa contra la caza de ballenas implica formación en materia de seguridad, detección avanzada de amenazas y métodos de autenticación fuertes. |

| Ejemplos | Entre los ejemplos de phishing ejecutivo se incluyen las solicitudes falsas de transferencias de dinero o de intercambio de datos enviadas a ejecutivos. | El whaling consiste en enviar correos electrónicos selectivos a ejecutivos de alto nivel, a menudo con intenciones maliciosas o peticiones engañosas. |

Lectura relacionada: Phishing de ballenas vs. Phishing normal

Defensa y mitigación de los ataques de phishing a ejecutivos

Las siguientes medidas de seguridad pueden ayudar a proteger a su organización del phishing ejecutivo:

Implantación de DMARC

DMARC permite a las organizaciones informar de cómo se utilizan sus dominios y ayudar a los ISP y otros proveedores de correo electrónico a tomar las medidas oportunas cuando vean mensajes fraudulentos procedentes de esos dominios.

Formación para la concienciación sobre la seguridad

La formación en materia de seguridad ayudará a los empleados a identificar posibles amenazas antes de que se conviertan en un problema.

La formación en materia de seguridad enseña a identificar los mensajes sospechosos por su contenido, remitente y asunto. También enseña a los empleados a denunciar estos correos para no ser víctimas de un ataque.

Autenticación multifactor (AMF)

La autenticación multifactor (AMF) añade otra capa de seguridad al exigir a los usuarios que introduzcan un código enviado a sus teléfonos o generado por un dispositivo físico antes de obtener acceso.

Filtrado de correo electrónico y herramientas antiphishing

La primera línea de defensa es utilizar software de filtrado de correo electrónico para filtrar los mensajes de phishing. Este software permite a los usuarios definir qué direcciones de correo electrónico deben considerarse sospechosas y las rechaza automáticamente.

Además, también se puede utilizar para identificar correos electrónicos legítimos que están siendo suplantados y rechazarlos automáticamente, así como cualquier archivo adjunto que pueda ser malicioso.

Lectura relacionada: Diferencia entre antispam y DMARC

Actualizaciones periódicas de software y gestión de parches

Asegúrese de que todo el software está actualizado, especialmente los navegadores, los sistemas operativos y las aplicaciones de terceros. Esto incluye tanto las máquinas físicas como las virtuales.

Los parches suelen incluir correcciones de seguridad para vulnerabilidades que podrían ser explotadas por atacantes que ya hayan comprometido un sistema.

Palabras finales

Aunque no es la forma más común de phishing, este tipo de ataque aún puede afectar negativamente a particulares y empresas. Si recibes mensajes de personas que no conoces o sobre situaciones que no parecen inmediatamente reales, no te apresures a abrir los archivos que te envían.

Es muy posible que estés siendo víctima de un ataque de phishing ejecutivo, y si ese es el caso, deberías seguir nuestros consejos para protegerte.

- Buenas prácticas de seguridad del correo electrónico para el trabajo a distancia - 25 de julio de 2024

- Correo electrónico de alerta de seguridad de la cuenta de Microsoft: Reconozca la estafa - 24 de julio de 2024

- El factor humano en la seguridad del correo electrónico: Cómo formar a su equipo para que reconozca las amenazas - 23 de julio de 2024