Detecteren van bungelende DNS-records om Subdomain Takeover-aanvallen te stoppen

Een Domain Name System is een gedecentraliseerd naamgevingssysteem dat kan worden gebruikt om verschillende bronnen op het internet te lokaliseren. Domeinnamen zoals google.com zijn menselijk leesbaar en kunnen niet door computers worden gedecodeerd. Om deze namen in machinetaal om te zetten, zet het DNS de domeinnamen om in de bijbehorende IP-adressen. In tegenstelling tot uw domeinnaam is uw domein-IP een numerieke waarde(bv. 101.102.25.22).

Zie het als een telefoonboek. In een telefoonboek hebben we een lijst van menselijke namen met telefoonnummers ernaast. Dit helpt ons de persoon met zijn nummer te associëren, waardoor het voor ons gemakkelijker wordt contact met hem op te nemen. Op dezelfde manier helpt het DNS domeinnamen te vertalen naar numerieke IP-adressen, die voor mensen moeilijk te onthouden zijn. De DNS is weliswaar een zeer handig systeem, maar kan vaak verkeerde configuraties hebben die kunnen leiden tot het probleem waar we het vandaag over gaan hebben: bungelende DNS-configuraties.

Waarom vinden DNS misconfiguraties plaats?

Het Domain Name System wordt afzonderlijk geconfigureerd van de internetbron waarmee we willen communiceren. DNS-records die aan het DNS zijn toegevoegd, verwijzen naar deze bronnen en helpen ons er toegang toe te krijgen. In bepaalde gevallen kan een eerder geconfigureerde bron gedeconfigureerd worden door zijn host. Een DNS record werd bijvoorbeeld geconfigureerd door een domeineigenaar om te verwijzen naar het IP van een server. Deze server is nu niet langer in gebruik. Het DNS record wijst nu naar een bron die niet langer bestaat en kan dus een "bungelende DNS" entry genoemd worden.

Bengelende DNS Records: Hoe worden ze gevormd?

Zoals in de vorige paragraaf is besproken, wordt een DNS-gegeven dat naar een gedeconfigureerde internetbron wijst, een "bungelende DNS" genoemd. Cybercriminelen op het internet zijn altijd op jacht naar dergelijke DNS-gegevens, aangezien deze gevoelig zijn voor het lekken van informatie. Sommige van deze vermeldingen kunnen gevoelige informatie over een domein bevatten, waardoor ze een goudmijn aan gegevens worden waar bedreigingsactoren hun voordeel mee kunnen doen.

Zijn mijn DNS-records voor e-mailverificatie vatbaar voor bungelende DNS-problemen?

Het antwoord is ja. De volgende e-mail authenticatie records kunnen kwetsbaar zijn voor bungelende DNS problemen:

1. DMARC record

E-mailverificatieprotocollen zoals DMARC worden geconfigureerd door een TXT record aan uw DNS toe te voegen. Naast het configureren van een beleid voor de e-mails van uw domein, kunt u DMARC ook gebruiken om een rapportagemechanisme in te schakelen om u een schat aan informatie over uw domeinen, verkopers en e-mailbronnen te sturen.

2. SPF-record

Een ander veelgebruikt verificatiesysteem voor e-mailbronnen, SPF bestaat in uw DNS als een TXT record met een lijst van geautoriseerde verzendbronnen voor uw emails.

3. TLS-RPT

SMTP TLS-rapporten (TLS-RPT) is een extra rapportagemechanisme dat samen met MTA-STS is geconfigureerd om domeineigenaren meldingen te sturen in de vorm van JSON-rapporten over problemen met de bezorgbaarheid als gevolg van storingen in TLS-versleuteling tussen twee communicerende e-mailservers.

4. DKIM CNAME records

CNAME records creëren domeinnaam aliassen om een domein naar een ander domein te verwijzen. U kunt CNAME gebruiken om een subdomein naar een ander domein te verwijzen dat alle informatie en configuraties bevat die bij het subdomein horen.

Bijvoorbeeld, het subdomein mail.domain.com is een alias voor CNAME info.domain.com. Wanneer een server dus mail.domain.comopzoekt wordt hij doorgestuurd naar info.domain.com.

Uw DKIM verificatiesysteem wordt vaak aan de DNS toegevoegd als een CNAME record.

Elk van deze vermeldingen bevat waardevolle informatie over uw organisatiedomein, e-mailgegevens, IP-adressen, en e-mailverzendbronnen. Syntaxfouten die u vaak over het hoofd ziet, kunnen resulteren in bungelende records die lange tijd onopgemerkt kunnen blijven. Een domein dat is opgeheven door de host met een DKIM CNAME of SPF record dat ernaar wijst, kan ook dezelfde problemen veroorzaken.

Opmerking: Het is belangrijk op te merken dat MX, NS, A, en AAA records ook vatbaar zijn voor Dangling DNS problemen. In het belang van dit artikel hebben we alleen e-mailverificatie-records behandeld die deze implicaties hebben, en oplossingen geboden om ze op te lossen.

Wat is een Subdomain Takeover aanval?

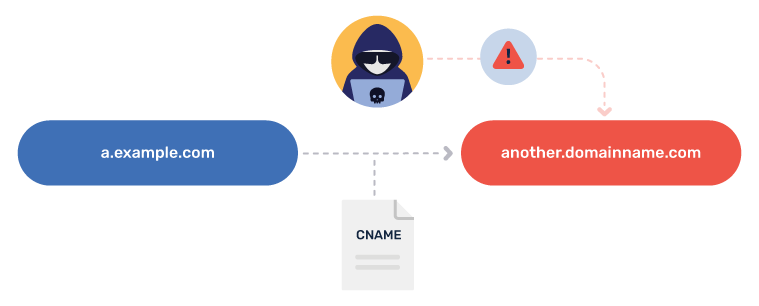

Wanneer een aanvaller een bungelende DNS entry detecteert die naar een gedeconfigureerde bron wijst, grijpt hij onmiddellijk zijn kans. De aanvaller neemt het (sub)domein over waarnaar het bungelende DNS-record verwijst, en routeert zo het volledige verkeer naar een door de aanvaller gecontroleerd domein met volledige toegang tot de inhoud en de bronnen van het domein.

Gevolgen als uw domein/subdomein wordt gekaapt door een aanvaller:

Een gedeconfigureerd domein of server kan een broedplaats worden voor kwaadaardige bronnen die door een aanvaller worden gemanipuleerd en waar de domeineigenaar geen controle over heeft. Dit betekent dat de aanvaller de volledige macht over de domeinnaam kan uitoefenen om een illegale dienst te runnen, phishingcampagnes te lanceren op nietsvermoedende slachtoffers en de goede naam van uw organisatie in de markt te schaden.

Opsporen van uw verkeerd geconfigureerde DNS-records

Het identificeren van DNS-records die verwijzen naar niet-geprovisioneerde bronnen in hun beginstadium kan helpen uw merk te beschermen. Een DNS-bewakingstool kan in dergelijke omstandigheden nuttig blijken. Zie het als een rooster voor uw domeinen en subdomeinen, d.w.z. één platform dat alle relevante gegevens met betrekking tot hen op een georganiseerde manier verzamelt en van tijd tot tijd gemakkelijk kan worden gecontroleerd.

PowerDMARC doet precies dat. Wanneer u zich aanmeldt voor onze domein monitoring tool bieden wij u toegang tot een aangepast dashboard dat al uw geregistreerde hoofddomeinen samenvoegt. Onze gloednieuwe functie kan nu automatisch door het systeem gedetecteerde subdomeinen toevoegen voor gebruikers zonder dat ze zelfs maar handmatig hoeven te registreren.

Controleer de records van uw domein gratis!

Als u zich niet wilt verbinden aan een full-time dienst voor uw domein monitoring, kunt u een snelle domein analyse met de hulp van onze PowerAnalyzer tool. Het is gratis! Zodra u uw domeinnaam invoert en op "Nu controleren" klikt, kunt u al uw DNS-recordconfiguraties bekijken, samen met eventuele gedetecteerde misconfiguraties met tips over hoe u ze snel kunt oplossen.