Kwetsbaarheden in DNS worden vaak over het hoofd gezien in cyberbeveiligingsstrategieën, ondanks het feit dat DNS het "telefoonboek" van het internet is. DNS maakt naadloze interactie tussen gebruikers en websites mogelijk door menselijk leesbare domeinnamen om te zetten in machineleesbare IP-adressen. Helaas maken deze kwetsbaarheden DNS ook tot een doelwit voor cyberaanvallen, wat kan leiden tot gegevenslekken, uitval van services en aanzienlijke reputatieschade.

Het IDC 2022 Global DNS Threat Report stelt dat meer dan 88% van de organisaties van over de hele wereld het slachtoffer zijn geworden van DNS-aanvallen. Gemiddeld worden bedrijven jaarlijks met zeven van dergelijke aanvallen geconfronteerd. Elk incident kost ongeveer 942.000 dollar7.

Belangrijkste conclusies

- Kwetsbaarheden in DNS kunnen leiden tot ernstige gevolgen zoals datalekken, uitval van services en reputatieschade.

- Veel voorkomende DNS-problemen zijn open resolvers, gebrek aan DNSSEC, slechte serverconfiguraties en onvoldoende bewaking.

- Opkomende bedreigingen zoals AI-gestuurde DNS-aanvallen en zero-day exploits vormen nieuwe uitdagingen voor netwerkbeveiliging.

- Het implementeren van DNSSEC en realtime monitoring kan DNS-gerelateerde kwetsbaarheden aanzienlijk verminderen.

- Regelmatige kwetsbaarheidsscans en infrastructuuraudits zijn essentieel voor het onderhouden van een veilige DNS-omgeving.

Wat zijn DNS-kwetsbaarheden?

DNS-kwetsbaarheden zijn zwakke plekken in het domeinnaamsysteem die door aanvallers kunnen worden misbruikt om de netwerkbeveiliging in gevaar te brengen.

Een voorbeeld van een DNS-aanval is DNS-tunneling. Deze praktijk stelt aanvallers in staat om netwerkconnectiviteit te compromitteren en in gevaar te brengen. Hierdoor kunnen ze op afstand toegang krijgen tot een gerichte, kwetsbare server en deze uitbuiten.

Kwetsbaarheden in DNS kunnen cybercriminelen ook in staat stellen om cruciale servers aan te vallen, gevoelige gegevens te stelen en gebruikers naar frauduleuze, gevaarlijke sites te leiden.

Vereenvoudig DNS kwetsbaarheden met PowerDMARC!

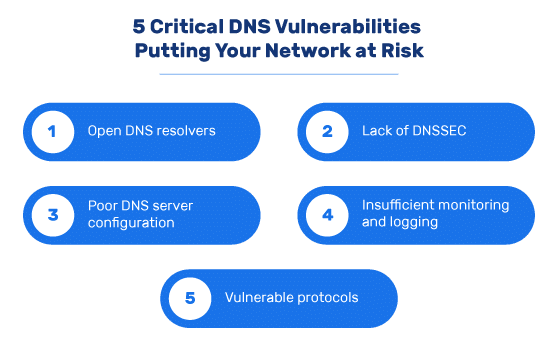

5 kritieke DNS-kwetsbaarheden die uw netwerk in gevaar brengen

Sommige kwetsbaarheden kunnen zo ernstig zijn dat ze je netwerk in gevaar brengen. Hier is een lijst met DNS-kwetsbaarheden die enkele van de meest voorkomende soorten DNS-aanvallen laat zien

- Open DNS-resolvers

- Gebrek aan DNSSEC

- Slechte DNS-serverconfiguratie

- Onvoldoende monitoring en logging

- Kwetsbare protocollen.

1. Open DNS-omzetters

Het draaien van een open browser brengt serieuze beveiligingsrisico's met zich mee. Een open DNS-resolver is een resolver die blootgesteld is aan het Internet en queries toestaat van alle IP-adressen. Met andere woorden, hij accepteert en beantwoordt queries van elke bron.

Aanvallers kunnen een open resolver misbruiken om een Denial of Service (DoS)-aanval uit te voeren, waardoor de hele infrastructuur gevaar loopt. De DNS-oplosser wordt onbedoeld een actor in DNS-versterking, een DDoS-aanval (Distributed Denial-of-Service) aanval waarbij aanvallers DNS-resolvers gebruiken om een slachtoffer te overspoelen met verkeer.

Beperkende maatregelen zijn onder andere het beperken van toegang tot DNS-resolvers, het implementeren van RRL (rate-limiting) en het alleen toestaan van query's van vertrouwde bronnen.

Een handig hulpmiddel om DNS-resolvers te beveiligen en misbruik te voorkomen is Cisco Umbrella. Dit is een cloudgebaseerd netwerkbeveiligingsplatform dat gebruikers een eerste verdedigingslaag biedt tegen digitale cyberbedreigingen.

2. Gebrek aan DNSSEC

DNSSEC biedt een veilig domeinnaamsysteem door de toevoeging van cryptografische handtekeningen aan bestaande DNS-records. Als DNSSEC ontbreekt, kunnen cybercriminelen uw DNS-records manipuleren en zo internetverkeer omleiden naar ongeautoriseerde, kwaadaardige websites. Dit kan leiden tot identiteitsdiefstal, aanzienlijk financieel verlies of andere vormen van privacy- en beveiligingsverlies.

Om het bovenstaande te voorkomen, kunt u DNSSEC inschakelen op uw DNS-servers, regelmatige DNSSEC-validatie uitvoeren en periodieke controles van de DNSSEC-implementatie uitvoeren.

Probeer ook eens een DNSSEC-checker voor validatie om zeker te zijn van een juiste implementatie.

3. Slechte DNS-serverconfiguratie

DNS-servermisconfiguraties kunnen open zoneoverdrachten en zwakke toegangscontroles omvatten. Ongeacht het type misconfiguratie kunt u te maken krijgen met ernstige aanvallen, zoals flood aanvallen en het op afstand uitvoeren van code. Flood aanvallen (ook wel Denial of Service (DoS) aanvallen genoemd) verwijzen naar het soort bedreigingen waarbij aanvallers een buitensporig grote hoeveelheid verkeer naar een systeem sturen, waardoor het systeem het toegestane netwerkverkeer niet kan onderzoeken. Bij een remote code execution slaagt een aanvaller erin om op afstand toegang te krijgen tot het apparaat van het slachtoffer en er wijzigingen in aan te brengen. Beide typen kunnen leiden tot informatielekken en inbreuken op gegevens.

Stappen ter beperking van DNS-servermisconfiguratie omvatten het uitschakelen van ongeautoriseerde zoneoverdrachten, het afdwingen van strikte machtigingen op DNS-servers en het regelmatig controleren en bijwerken van DNS-serverconfiguraties. U kunt tools zoals Qualys, een DNS kwetsbaarheidsscanner, gebruiken om misconfiguraties te identificeren.

4. Onvoldoende bewaking en registratie

Als je je DNS-verkeer niet consequent controleert, kan je netwerk kwetsbaar zijn voor DNS hijacking en DNS tunneling aanvallen. Daarom is het belangrijk om real-time DNS verkeersmonitoring te implementeren, gedetailleerde logging van DNS queries en antwoorden mogelijk te maken en logs regelmatig te analyseren op verdachte patronen.

Om jezelf te helpen bij dit proces, kun je gebruik maken van inbraakdetectiesystemen die kunnen helpen bij het controleren van DNS-verkeer op afwijkingen.

5. Kwetsbare protocollen

Het gebruik van onversleutelde UDP voor DNS queries maakt ze vatbaar voor spoofing en afluisteraanvallen. Daarom moet DNS over HTTPS (DoH) of DNS over TLS (DoT) geïmplementeerd worden.

Andere nuttige stappen zijn het gebruik van DNSSEC in combinatie met gecodeerde DNS-protocollen en het afdwingen van TLS/HTTPS voor alle DNS-communicatie. Je kunt proberen Cloudflare DNS te gebruiken, waarmee je snel en privé op het internet kunt surfen.

Vereenvoudig DMARC met PowerDMARC!

Nieuwe kwetsbaarheden in DNS-beveiliging

Naast bestaande aanvallen duiken er ook nieuwe vormen van DNS-aanvallen op. Zo zullen AI-gestuurde DNS-aanvallen en Zero-day DNS-exploits gebruikers van over de hele wereld waarschijnlijk nog meer in gevaar brengen.

Hoewel mensen al effectieve strategieën hebben bedacht om bestaande DNS-aanvallen te bestrijden en te beperken, moeten we hard werken aan strategieën waarmee we opkomende DNS-aanvallen kunnen bestrijden. Hiervoor moeten we voortdurend op de hoogte zijn van de nieuwste ontwikkelingen en flexibel genoeg zijn om snel en effectief te reageren op nieuwe bedreigingen.

1. AI-gestuurde DNS-aanvallen

Kunstmatige intelligentie wordt gebruikt om DNS-aanvallen te automatiseren en op te schalen, waardoor ze geavanceerder en moeilijker te detecteren worden. U kunt ervoor kiezen om te reageren op AI-gestuurde aanvallen in de 'taal' van AI, door zelf AI-gebaseerde tools voor het opsporen van bedreigingen te gebruiken. U moet ook regelmatig uw beveiligingsmaatregelen bijwerken om zich ontwikkelende AI-aanvallen tegen te gaan.

2. Zero-Day DNS-exploits

Niet-gepatchte kwetsbaarheden in DNS-software kunnen worden misbruikt voordat er oplossingen beschikbaar zijn. Dit kan een aanzienlijk risico vormen voor de netwerkbeveiliging. Zorg ervoor dat u CVE-databases controleert op nieuwe DNS-kwetsbaarheden, regelmatige kwetsbaarheidsscans van DNS-infrastructuur uitvoert en virtuele patching implementeert wanneer onmiddellijke updates niet mogelijk zijn.

Waarom DNS-beveiliging belangrijk is: De risico's begrijpen

DNS vormt de ruggengraat van internetcommunicatie. Kwetsbaarheden in DNS kunnen leiden tot ernstige gevolgen, waaronder:

Gegevensdiefstal door DNS-tunneling en spoofing

DNS-tunneling is een type DNS-aanvalstechniek waarbij de details van andere protocollen worden ingesloten in DNS-query's en -reacties. De gegevenslading die gepaard gaat met DNS-tunneling kan zich vastzetten op een DNS-doelwitserver, waardoor cybercriminelen naadloos externe servers kunnen controleren.

Tijdens DNS-tunneling maken de aanvallers gebruik van de externe netwerkconnectiviteit van het geëxploiteerde systeem. Aanvallers moeten ook controle krijgen over een server die kan fungeren als de gezaghebbende server. Deze toegang stelt hen in staat om server-side tunneling uit te voeren en gegevensdiefstal te vergemakkelijken.

Service-uitval door DDoS-aanvallen met DNS-versterking

DNS-versterking is een type DDoS-aanval die gebruik maakt van DNS-resolvers met als doel het slachtoffer te overspoelen met buitensporig verkeer. Het overweldigende volume van het ongeoorloofde verkeer kan netwerkbronnen belasten en overweldigen. Dit kan resulteren in dienstonderbrekingen die minuten, uren of zelfs dagen duren.

Reputatieschade als gevolg van DNS-kaping en cache-poisoning

Terwijl DNS-poisoning verwijst naar de corruptie van het domeinnaamsysteem waarbij gebruikers naar gevaarlijke websites worden geleid, leidt domeinkaping tot de ongeautoriseerde overdracht van domeineigendom, wat gepaard gaat met ernstige financiële en reputatieschade.

Cache-poisoning kan ook leiden tot reputatieschade omdat het meerdere gebruikers tegelijk kan treffen en hun gevoelige informatie in gevaar kan brengen.

Kwetsbaarheden in DNS voorkomen

Om je netwerk te beschermen tegen DNS-gebaseerde aanvallen, is het belangrijk om de kritieke rol van DNS-infrastructuur in het behoud van internetfunctionaliteit en -beveiliging te erkennen.

Misbruikte DNS-kwetsbaarheden kunnen ernstige gevolgen hebben, zoals inbreuken op gegevens, malware-infecties, onderbrekingen van de dienstverlening en financiële verliezen. Cyberaanvallers richten zich vaak op DNS-servers om gebruikers om te leiden naar schadelijke websites, gevoelige gegevens te onderscheppen of services onbeschikbaar te maken.

- DNSSEC inschakelen om DNS-reacties cryptografisch te valideren.

- Implementeer een robuust patchbeheerproces voor DNS-software.

- Verhard DNS serverconfiguraties door de toegang te beperken.

- Bewaak DNS-verkeer in realtime om afwijkingen en potentiële aanvallen te detecteren.

- Voer regelmatig kwetsbaarheidsscans uit van uw DNS-infrastructuur.

Overweeg het gebruik van PowerDMARC's DNS-tijdlijn en geschiedenis van beveiligingsscores om de beveiliging van uw domein in de loop van de tijd te verbeteren. Onze functie DNS Tijdlijn is veelzijdig en biedt veelzijdige voordelen voor uitgebreide bewaking van DNS-records. Hier zijn enkele van de vele functies die onze tool biedt:

Grondig bijhouden van DNS-veranderingen

De functie DNS-timeline van PowerDMARC biedt een gedetailleerd overzicht van uw DNS-records en houdt ook rekening met alle updates en wijzigingen die plaatsvinden. Het controleert wijzigingen in:

- DMARC-beleid.

- SPF-regels.

- DKIM selectors.

- BIMI logo's.

- MTA-STSMX-, A-, NS-, TLS-RPT-, TXT- en CNAME-records.

De tool legt ook elke verandering vast in een visueel aantrekkelijk, eenvoudig te begrijpen formaat. Het biedt:

- Overeenkomstige, relevante tijdstempels voor grondige controle.

- Domeinbeveiligingsbeoordelingen die helpen de informatie te kwantificeren en gemakkelijker meetbaar te maken.

- Belangrijke validatiestatussen die aangeven of er elementen ontbreken in de configuratie.

Gemakkelijk te begrijpen beschrijvingen van de wijzigingen

De tool van PowerDMARC beschrijft wijzigingen in DNS-records op een manier die gemakkelijk te volgen is voor gebruikers. De functie DNS Tijdlijn geeft oude en nieuwe records naast elkaar weer.

Bovendien bevat het een speciale kolom waarin de verschillen in het nieuwe record worden opgesomd. Dit helpt zelfs diegenen die helemaal nieuw zijn op dit gebied en technisch niet zijn uitgerust om oude en nieuwe records te lezen, analyseren en vergelijken.

Filteroptie

Je kunt DNS wijzigingen filteren op domeinen of subdomeinen, record types (bijv. DMARC of SPF), tijdbereiken, enz.

Tabblad met beveiligingsscores

Het tabblad Geschiedenis beveiligingsscore biedt een gemakkelijk te volgen grafische weergave van de beveiligingsbeoordeling van uw domein in de loop der tijd.

Laatste woorden

In dit artikel hebben we belangrijke inzichten behandeld over wat DNS-kwetsbaarheden zijn, waarom DNS-beveiliging belangrijk is en welke acties u moet ondernemen om dergelijke kwetsbaarheden te voorkomen. De juiste implementatie van DNSSEC, DMARC, DKIM en SPF kan uw bedrijf helpen bij het verbeteren van de domeinbeveiliging en tegelijkertijd een reeks kwetsbaarheden in e-mailbeveiliging voorkomen.

PowerDMARC kan je helpen met de juiste implementatie van DNS-records voor het configureren van e-mailverificatieprotocollen. Met geautomatiseerde tools, AI-gedreven inzichten en vereenvoudigde rapporten is het een one-stop oplossing voor uw domeinbeveiligingsbehoeften!

Wacht niet op een inbraak - beveilig uw domein vandaag nog met PowerDMARC! Meld u aan voor een gratis proefversie en experimenteer zelf met onze tools om de potentiële positieve effecten op de algemene beveiligingsstatus van uw organisatie te zien.

- E-mail salting aanvallen: Hoe verborgen tekst de beveiliging omzeilt - 26 februari 2025

- SPF-afvlakking: Wat is het en waarom heb je het nodig? - 26 februari 2025

- DMARC vs DKIM: belangrijkste verschillen en hoe ze samenwerken - 16 februari 2025