Wat is bestandloze malware?

In de huidige onderling verbonden wereld is computerbeveiliging van het grootste belang. Met het toenemende aantal cyberdreigingen is het essentieel om op de hoogte te blijven van de nieuwste dreigingen om onze gegevens en systemen te beschermen.

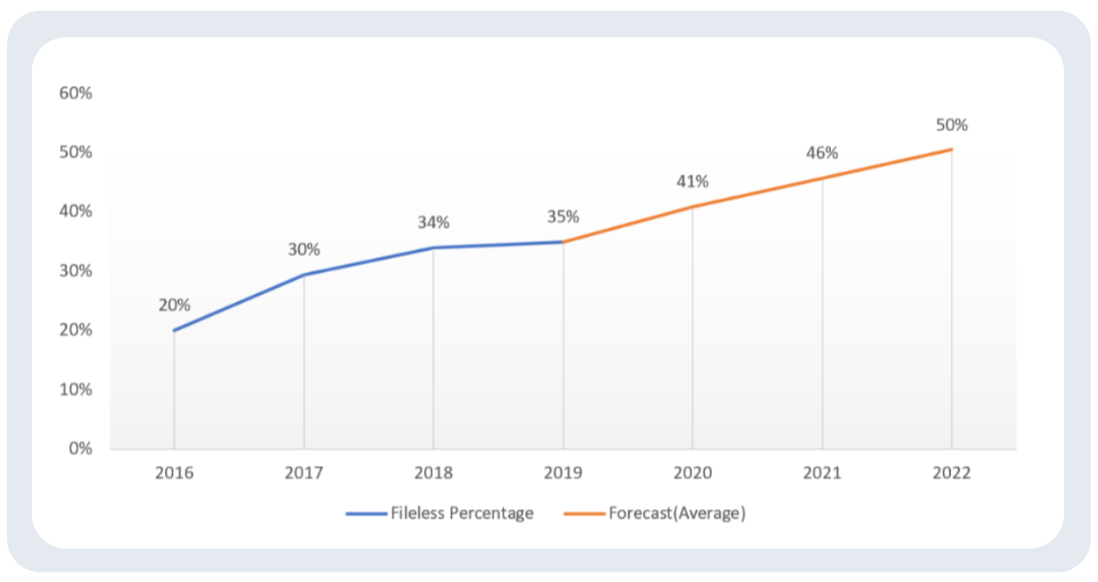

Een dergelijke opkomende bedreiging is bestandsloze malware die drastisch toeneemt.

De endpoint-technologieën van WatchGuard hadden tegen het einde van 2021 "al ongeveer 80% van de bestandsloze of van het land levende aanvallen gedetecteerd waarvan [zij] getuige waren voor heel 2020". Bron

Zoals de naam al aangeeft, is het een type malware dat werkt zonder bestanden op het doelsysteem aan te maken, waardoor het moeilijk te detecteren en te verwijderen is.

In dit artikel onderzoeken we bestandsloze malware, hoe het werkt en welke maatregelen kunnen worden genomen om ons ertegen te beschermen.

Wat is bestandloze malware?

Bestandsloze malware is een soort kwaadaardige code die volledig in het geheugen van een computersysteem werkt zonder bestanden op de harde schijf aan te maken. Traditionele malware, zoals virussen, trojans en wormen, zijn afhankelijk van bestanden om een systeem te infecteren en te verspreiden.

Bestandsloze malware daarentegen bevindt zich in het RAM van het systeem, het register en andere vluchtige opslaggebieden, waardoor het moeilijk te detecteren is met conventionele antivirussoftware.

Hoe werkt bestandloze malware?

Malware die geen bestanden gebruikt, werkt door het geheugen van uw computer binnen te dringen. Er komt dus nooit schadelijke code op uw harde schijf terecht. Het komt uw systeem binnen op een opvallend vergelijkbare manier als andere kwaadaardige software.

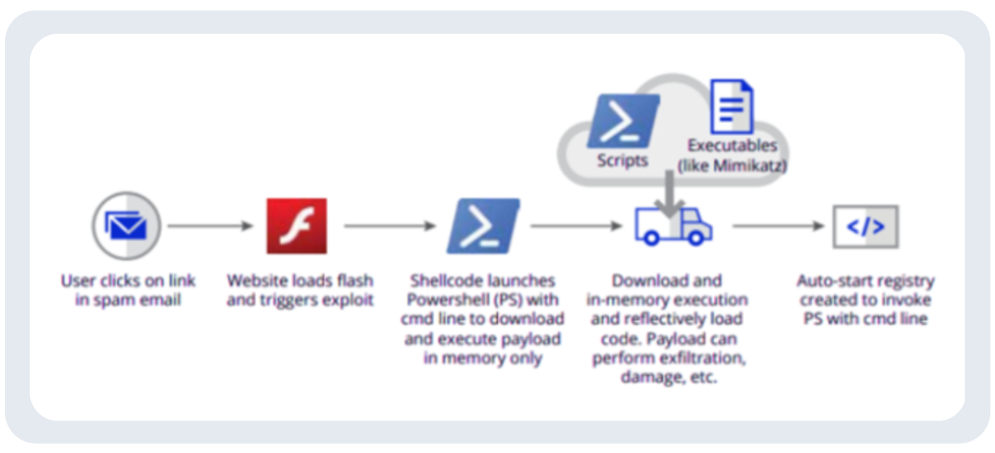

Een hacker kan bijvoorbeeld een slachtoffer misleiden door te klikken op een link of bijlage in een phishing e-mail. Om het slachtoffer ertoe te bewegen op de bijlage of link te klikken, kan de aanvaller gebruikmaken van social engineering om op hun emoties te spelen. Daarna komt de malware uw systeem binnen en verspreidt zich van het ene apparaat naar het andere.

Aanvallers hebben toegang tot gegevens die zij kunnen stelen of misbruiken om de activiteiten van een organisatie te hinderen met behulp van bestandsloze malware. Bestandsloze malware verbergt zich met hulpmiddelen die systeembeheerders doorgaans vertrouwen, zoals Windows scripting tools of PowerShell.

Ze worden vaak opgenomen in de toestemmingslijst van een bedrijf. Bestandsloze malware corrumpeert een betrouwbaar programma, waardoor het moeilijker te detecteren is dan kwaadaardige software die in een apart bestand op uw harde schijf staat.

Bestandsloze malware-aanvalketen

Bron

Aangezien bestandsloze malware in het geheugen werkt en gebruik maakt van vertrouwde technologieën, wordt het door antivirussoftware met handtekeningen en inbraakdetectiesystemen vaak aangezien voor onschuldige software.

Door zijn vermogen om heimelijk te werken, hardnekkig te blijven, en onopgemerkt te blijven door doelorganisaties die niet over de nodige middelen beschikken, maakt het hen in wezen blind voor een voortdurende inbraak.

De afhankelijkheid van ondernemingen van op handtekeningen gebaseerde oplossingen om hun netwerken te beschermen is een belangrijke factor die CTA's aanmoedigt om bestandsloze malware-aanvallen op netwerken uit te voeren.

Soorten bestandsloze malware

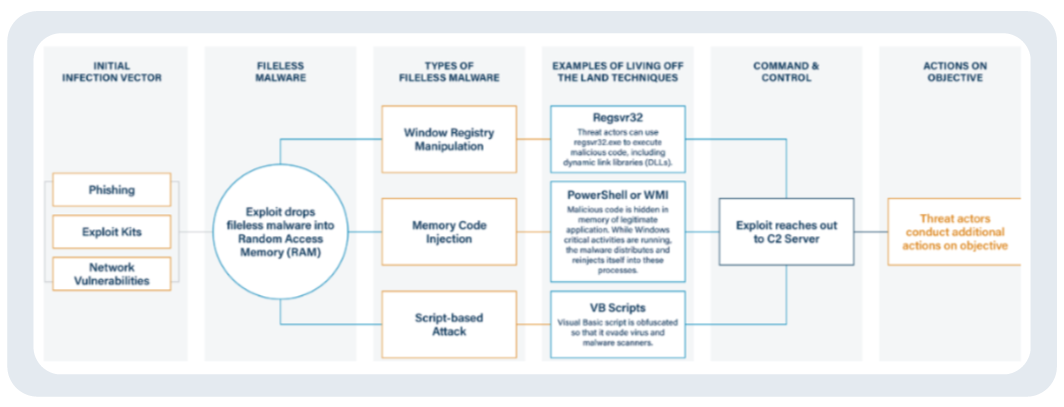

Dit is hoe Fileless Malware zich verspreidt door verschillende types:

- Bestandsloze malware in het geheugen is het meest voorkomende type bestandsloze malware, die zich ophoudt in het RAM van het systeem en andere vluchtige opslaggebieden.

- Scriptgebaseerde bestandsloze malware maakt gebruik van scripttalen, zoals PowerShell of JavaScript, om kwaadaardige code uit te voeren in het geheugen van een doelsysteem.

- Macro-gebaseerde bestandsloze malware gebruikt macro's in documenten, zoals Microsoft Office-bestanden of PDF's, om kwaadaardige code uit te voeren in het geheugen van een doelsysteem.

- Registergebaseerde bestandsloze malware bevindt zich in het register van het systeem, een database waarin configuratie-informatie voor het besturingssysteem en geïnstalleerde software wordt opgeslagen.

Stadia van een bestandsloze aanval

Hieronder volgen de stappen die een aanvaller kan nemen tijdens een bestandsloze aanval:

Eerste toegang

De aanvaller krijgt aanvankelijk toegang tot het doelnetwerk via phishing of andere social engineering technieken.

Uitvoering

De aanvaller levert de kwaadaardige code via verschillende technieken (bijvoorbeeld via een e-mailbijlage) aan een of meer computers in het doelnetwerk. De kwaadaardige code draait in het geheugen zonder de schijf aan te raken. Dit maakt het moeilijk voor antivirussoftware om de aanval te detecteren en te voorkomen dat deze slaagt.

Volharding

De aanvallers installeren tools (bijvoorbeeld PowerShell-scripts) waarmee zij toegang tot het netwerk kunnen behouden, zelfs nadat zij hun oorspronkelijke toegangspunt hebben verlaten of nadat hun oorspronkelijke malware van alle geïnfecteerde apparaten is verwijderd.

Deze tools kunnen worden gebruikt om aanvallen tegen hetzelfde netwerk uit te voeren terwijl ze onopgemerkt blijven door antivirussoftware omdat ze geen sporen achterlaten op schijf of in het geheugen zodra ze hun taak hebben voltooid om nieuwe malwarecomponenten te installeren of andere taken uit te voeren waarvoor administratieve rechten op de beoogde systemen nodig zijn.

Doelstellingen

Zodra een aanvaller persistentie heeft vastgesteld op de machine van een slachtoffer, kan hij beginnen te werken aan zijn uiteindelijke doel: gegevens of geld stelen van de bankrekeningen van het slachtoffer, exfiltratie van gevoelige gegevens, of andere snode activiteiten.

De doelstellingen van een bestandsloze aanval lijken vaak sterk op die van traditionele aanvallen: wachtwoorden stelen, referenties stelen of anderszins toegang krijgen tot systemen binnen een netwerk; gegevens uit een netwerk exfiltreren; ransomware of andere malware op systemen installeren; op afstand opdrachten uitvoeren; enzovoort.

Hoe te beschermen tegen bestandloze malware?

Nu moet je je zorgen maken over hoe je jezelf kunt redden van deze ernstige bedreiging. Hier is hoe je aan de veilige kant kunt staan:

Houd uw software up-to-date: Bestandsloze malware maakt gebruik van zwakke plekken in legitieme softwaretoepassingen. Door uw software up-to-date te houden met de nieuwste beveiligingspatches en -updates kunt u voorkomen dat aanvallers misbruik maken van bekende kwetsbaarheden.

Antivirussoftware gebruiken: Hoewel traditionele antivirussoftware mogelijk niet effectief is tegen bestandsloze malware, kunnen gespecialiseerde oplossingen voor eindpuntbescherming, zoals detectie op basis van gedrag of toepassingscontrole, helpen bij het detecteren en voorkomen van aanvallen met bestandsloze malware.

Gebruik Minst Privilege: Bestandsloze malware vereist vaak beheerdersrechten om aanvallen uit te voeren. Het gebruik van het principe van de laagste rechten, dat de toegang van gebruikers beperkt tot het minimum dat nodig is om hun werk uit te voeren, kan de impact van aanvallen met bestandsloze malware helpen verminderen.

Implementeer netwerksegmentatie: Bij netwerksegmentatie wordt een netwerk verdeeld in kleinere, geïsoleerde segmenten, elk met een eigen beveiligingsbeleid en toegangscontrole. Het implementeren van netwerksegmentatie kan helpen de verspreiding van bestandsloze malware-aanvallen in te dammen en de impact ervan op de organisatie te beperken.

De uitspraak

Bestandsloze malware is een zeer geavanceerde cyberaanval die een aanzienlijke bedreiging vormt voor computersystemen en netwerken. In tegenstelling tot traditionele malware werkt bestandsloze malware volledig in het geheugen van een doelsysteem, waardoor het moeilijk is om deze te detecteren en te verwijderen met conventionele antivirussoftware.

Ter bescherming tegen bestandsloze malware is het essentieel om software up-to-date te houden, gespecialiseerde oplossingen voor eindpuntbescherming te gebruiken, het principe van de laagste rechten toe te passen en netwerksegmentatie toe te passen. Naarmate de cyberdreigingen zich verder ontwikkelen, is het van cruciaal belang op de hoogte te blijven van de nieuwste aanvalstechnieken en proactieve maatregelen te nemen om onze gegevens en systemen te beschermen.