Les technologies évoluent et se développent rapidement, tout comme les menaces et les attaques virtuelles. De nouvelles formes de menaces basées sur le courrier électronique prennent forme, avec des degrés d'intensité et d'échelle plus élevés. Un exemple important de menace par courrier électronique récemment découverte est mis en évidence dans une étude détaillée de Researchgate - connue sous le nom de BreakSPF, qui exploite les vulnérabilités existantes dans l'un des protocoles d'authentification du courrier électronique les plus utilisés, le Sender Policy Framework (SPF). Ce qui est particulièrement inquiétant dans ce nouveau type de menace, c'est qu'elle peut causer des dommages à grande échelle et mettre en danger des millions de domaines simultanément.

Points clés à retenir

- L'attaque BreakSPF exploite les vulnérabilités des configurations SPF trop permissives pour usurper des courriels de manière efficace.

- Les mesures traditionnelles de sécurité du courrier électronique, telles que SPF et DKIM, peuvent être contournées par l'attaque BreakSPF, ce qui souligne la nécessité de stratégies de protection renforcées.

- Un grand nombre d'adresses IP inutiles dans les enregistrements SPF peut entraîner des failles de sécurité, d'où l'importance de simplifier les configurations SPF.

- Le contrôle des rapports DMARC peut fournir des indications sur les vulnérabilités potentielles et les activités inhabituelles entourant les protocoles d'authentification du courrier électronique.

- La mise en œuvre de politiques DMARC strictes est essentielle pour se protéger contre les attaques, car les politiques permissives peuvent rendre les domaines vulnérables à l'usurpation d'identité.

Qu'est-ce que l'attaque BreakSPF - La nouvelle astuce des pirates informatiques

BreakSPF est un nouveau cadre d'attaque qui contourne les contrôles SPF pour tenter d'usurper des adresses électroniques. Les domaines dont la configuration SPF est permissive sont particulièrement vulnérables à ce type d'attaque. BreakSPF s'appuie sur le fait que de nombreuses organisations utilisent des infrastructures de messagerie partagées, qu'elles soient fournies par des fournisseurs de services de messagerie en nuage, des proxys ou des réseaux de diffusion de contenu (CDN) avec des pools d'IP partagés. Les plages d'adresses IP largement définies dans les enregistrements SPF de ces infrastructures de messagerie partagées créent un terrain fertile pour les pirates et les attaquants.

Prévenir les attaques BreakSPF avec PowerDMARC !

Attaque BreakSPF par rapport à d'autres menaces par courrier électronique

La plupart des attaques traditionnelles d'usurpation d'adresse électronique ou d'hameçonnage tentent de contourner la sécurité du courrier électronique par le biais de l'ingénierie sociale ou de logiciels malveillants. BreakSPF, quant à lui, cible le mécanisme SPF lui-même, en exploitant le système même conçu pour vous protéger contre les tentatives d'usurpation d'adresse électronique. En d'autres termes, alors que les attaques classiques d'usurpation d'adresse électronique ou de phishing peuvent être bloquées par les contrôles SPF ou DKIM, dans une attaque BreakSPF, les acteurs de la menace peuvent contourner ces contrôles de vérification, ce qui permet aux courriels usurpés d'atteindre facilement les boîtes aux lettres de destinataires qui ne se doutent de rien.

Comment fonctionne BreakSPF : Contourner les contrôles SPF

Selon le document de conférence de document de conférence de Researchgate51,7 % des domaines ont des enregistrements SPF qui comprennent plus de 65 536 (216) adresses IP. Non seulement une telle fourchette est dangereuse, mais elle est aussi totalement inutile, car la plupart des domaines de courrier électronique n'ont pas besoin d'un si grand nombre d'adresses IP. Des enregistrements SPF trop imbriqués et trop volumineux peuvent conduire à une situation où les limites de recherche SPF sont potentiellement dépassées. Cela pourrait permettre aux pirates de passer à travers les protocoles de sécurité existants. En effet, lorsque l'enregistrement SPF est trop complexe et que la limite de consultation SPF est dépassée, la couche protectrice ne remplit plus sa fonction initiale.

Voici comment fonctionne l'attaque : un pirate identifie un domaine populaire (comme example.com) dont la configuration SPF est vulnérable, ce qui signifie que son enregistrement SPF autorise un large éventail d'adresses IP. L'attaquant utilise des services publics qui permettent d'accéder à des adresses IP comprises dans cette plage autorisée. Il envoie ensuite aux victimes des courriels usurpés à partir de ces adresses IP. Comme la validation SPF vérifie l'adresse IP de l'expéditeur et la considère comme légitime (puisqu'elle figure dans l'enregistrement SPF du domaine), les courriels falsifiés passent les contrôles SPF et DMARC. Par conséquent, les victimes reçoivent des courriels d'apparence authentique qui ont contourné les mesures standard d'authentification des courriels.

Les éléments clés de cette attaque sont les suivants :

- Le domaine cible a un enregistrement SPF avec des plages d'adresses IP trop permissives.

- L'attaquant contrôle suffisamment d'infrastructures publiques pour sélectionner les adresses IP incluses dans cet enregistrement SPF.

- L'attaquant peut envoyer des courriels usurpés sans avoir besoin de capacités avancées telles que l'usurpation de DNS ou la modification des entrées DNS.

Types d'attaques BreakSPF

La transmission du courrier électronique s'effectue généralement par le biais de deux canaux principaux : Les serveurs HTTP et les serveurs SMTP. Sur cette base, l'attaque BreakSPF elle-même est classée en trois groupes distincts par Researchgate :

1. Attaques par adresse IP fixe

Dans les attaques par adresse IP fixe, les attaquants maintiennent un contrôle à long terme sur des adresses IP spécifiques. Agissant en tant qu'agents de transfert de courrier (MTA), ils envoient des courriels malveillants et usurpés directement au service de messagerie de la victime. Ces attaques utilisent souvent des infrastructures partagées telles que les serveurs en nuage et les services de proxy. Les mécanismes traditionnels de défense contre le spam, y compris le greylisting, sont généralement inefficaces contre les attaques par adresse IP fixe.

2. Attaques par adresses IP dynamiques

En utilisant cette méthode, les attaquants n'ont pas le contrôle des adresses IP sortantes spécifiques pour chaque connexion. Cependant, ils évaluent dynamiquement quels domaines sont les plus vulnérables sur la base de l'adresse IP sortante actuelle et prennent ainsi temporairement le contrôle par le biais de diverses fonctionnalités ou méthodes. Comme ces adresses IP changent constamment, les méthodes traditionnelles de liste noire d'adresses IP deviennent à nouveau inefficaces contre les attaques par adresses IP dynamiques. Alors que la méthode précédente, les attaques par adresse IP fixe, utilisait des serveurs cloud et des services de proxy, les attaques par adresse IP dynamique tirent parti de l'infrastructure publique (par exemple, les fonctions sans serveur, les plateformes CI/CD, etc.)

3. Attaques inter-protocoles

Lorsqu'ils utilisent des attaques inter-protocoles, les attaquants n'ont même pas besoin d'avoir un contrôle direct sur les adresses IP. Au lieu de cela, les pirates intègrent les données SMTP dans les paquets de données paquets de données HTTP. Ils transmettent ensuite ces paquets au service de messagerie de la victime visée en utilisant des proxys HTTP et des nœuds de sortie CDN. Lorsqu'ils ciblent la victime avec des attaques inter-protocoles, les pirates utilisent souvent une infrastructure partagée (par exemple, des proxys HTTP ouverts, des services CDN, etc.) Ce type d'attaque est extrêmement difficile à détecter ou à tracer, car il se déroule de manière très intransparente.

L'impact des attaques BreakSPF

Les domaines du monde entier peuvent facilement être victimes d'attaques de phishing et exposer des données confidentielles très sensibles à des pirates informatiques à la suite d'attaques BreakSPF.. Les entreprises peuvent également perdre leur réputation auprès des personnes qui leur faisaient confiance et des communications émanant d'elles.

De nombreuses entreprises de renom peuvent subir des pertes financières importantes et perdre des parts de marché en raison d'une détérioration de leur réputation. Cela signifie que les attaques BreakSPF peuvent avoir des conséquences directes et indirectes non seulement sur la sécurité et la confidentialité des données, mais aussi sur d'autres aspects d'une entreprise tels que l'image de marque, les ventes et la position sur le marché.

Au-delà de l'impact microéconomique sur les organisations, ces attaques massives de phishing et l'usurpation d'adresse électronique éroderont la confiance dans les échanges de courriels en général, ce qui aura un impact sur les communications personnelles, professionnelles et entrepreneuriales. Cela concerne notamment les personnes qui dépendent du courrier électronique pour leurs activités annexes, comme le travail en free-lance ou les entreprises en ligne, dont le succès dépend fortement d'une correspondance sûre et fiable. Contraints par ces menaces, les gens pourraient être obligés de passer à d'autres plateformes, ce qui perturberait les cadres de communication et les campagnes de marketing établis qui utilisent le courrier électronique comme stratégie de base.

Ainsi, l'impact des attaques BreakSPF dépassera toute zone géographique ou catégorielle spécifique. Elles touchent les particuliers et les entreprises qui utilisent les communications par courrier électronique pour divers besoins et objectifs.

Comment prévenir l'attaque BreakSPF

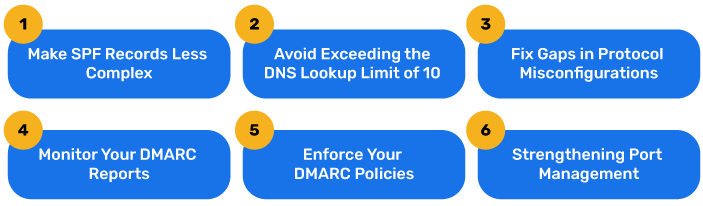

Il existe plusieurs mesures clés que vous pouvez prendre pour prévenir de telles attaques sur votre domaine et protéger votre entreprise et vos employés :

1. Rendre les enregistrements SPF moins complexes

Selon les meilleures pratiques SPF, il ne devrait y avoir qu'un seul enregistrement SPF pour un domaine donné. Malheureusement, les enregistrements SPF complexes et multiples pour un seul domaine sont très courants aujourd'hui, car les propriétaires de domaines n'accordent pas suffisamment d'attention à la gestion précise du SPF.

Cette mauvaise pratique entraîne des échecs de validation SPF, ce qui fait que même des courriels légitimes sont souvent marqués comme étant du spam. Cela nuit à la délivrabilité du courrier électronique dans son ensemble, mettant en péril les communications et la réputation de l'entreprise.

2. Éviter de dépasser la limite de 10 consultations DNS

"SPF Permerror : too many DNS lookups" est le message que vous recevrez lorsque vous dépasserez la limite de 10 consultations DNS. Le message Permerror est traité comme un échec SPF dû à une erreur permanente, et peut souvent empêcher l'e-mail d'atteindre la boîte de réception du destinataire prévu ou le signaler comme suspect. Cela peut entraîner de graves problèmes au niveau du taux de délivrabilité des courriels.

Plusieurs mesures peuvent être prises pour éviter de dépasser la limite de 10 consultations DNS. Par exemple, vous pouvez supprimer les instructions "include" inutiles et les adresses IP imbriquées en utilisant une méthode d'aplatissement service d'aplatissement SPF d'aplatissement SPF.

De préférence, vous pouvez optimiser votre enregistrement SPF à l'aide de Macros SPF. Chez PowerDMARC, nous aidons nos clients à obtenir un SPF sans erreur avec un nombre illimité de recherches à chaque fois grâce à notre service de solution SPF hébergée hébergée qui tire parti de l'intégration des macros.

Pour plus d'informations, vous pouvez consulter notre article de blog sur les étapes nécessaires pour corriger la SPF Permerror.

3. Combler les lacunes dans les mauvaises configurations du protocole

BreakSPF peut contourner les vérifications SPF et DMARC. Il est important d'identifier et de corriger toute lacune ou mauvaise configuration dans l'adoption de SPF et DMARC afin d'empêcher les attaquants de contourner les contrôles de vérification. Ces lacunes et mauvaises configurations peuvent inclure l'adoption incorrecte de DMARC et de SPF, l'absence de mises à jour ou d'optimisations opportunes, etc.

4. Surveillez vos rapports DMARC

L'activation des rapports DMARC pour vos domaines et l'attention que vous leur portez peuvent également vous aider à détecter les problèmes et les mauvaises configurations des protocoles d'authentification du courrier électronique existants. Ces rapports vous fournissent une multitude d'informations qui peuvent conduire à la détection d'adresses IP suspectes.

5. Appliquer vos politiques DMARC

Non seulement DMARC doit être associé à SPF et DKIM, mais il doit également être déployé avec des politiques strictes telles que DMARC Reject afin d'éviter les politiques trop permissives. La politique DMARC none n'offre aucune protection contre les cyberattaques. Elle ne devrait être utilisée que dans la phase initiale de l'authentification du courrier électronique (c'est-à-dire la phase de surveillance).

Toutefois, si vous continuez à suivre cette politique au-delà de la phase initiale de contrôle, cela peut entraîner de graves problèmes de sécurité, car votre domaine sera alors vulnérable aux cyberattaques. En effet, même si DMARC échoue pour votre courrier électronique, en vertu de la politique "none", le courrier électronique sera quand même livré dans la boîte de réception du destinataire, souvent avec des contenus malveillants.

6. Renforcement de la gestion des ports

Le renforcement et l'amélioration de la gestion des ports pour les services en nuage contribueront également à empêcher les attaquants d'abuser de l'IP en nuage. Les services en nuage sont une source fréquente de cyberattaques. En effet, le nuage est souvent utilisé pour stocker des données importantes et sensibles, ce qui en fait une cible attrayante pour les pirates. En outre, les attaques contre les services en nuage peuvent également conduire à des violations de données car, une fois que les pirates parviennent à accéder au compte en nuage, ils peuvent immédiatement voir et voler toutes les données en une seule fois.

Ainsi, si le fait d'avoir toutes vos données sur une plateforme centralisée en nuage peut présenter des avantages, cela peut aussi être très dangereux pour votre sécurité en ligne. C'est pourquoi des mesures proactives telles que le cryptage des données, la détection des intrusions et un contrôle d'accès strict sont d'une importance capitale pour renforcer la sécurité de vos services en nuage et de votre entreprise dans son ensemble.

Résumé

Vous avez besoin d'aide et de conseils concernant l'adoption correcte des protocoles d'authentification de votre courrier électronique ? PowerDMARC est là pour vous aider !

Le service SPF géré habituel de PowerDMARC - PowerSPFPowerDMARC offre une gamme étendue de solutions hébergées de gestion et d'optimisation SPF pour les entreprises du monde entier, vous aidant à prévenir BreakSPF et bien d'autres erreurs et problèmes liés à SPF. Renforcez la sécurité de votre domaine - contactez PowerDMARC dès aujourd'hui et bénéficiez d'une tranquillité d'esprit lors de vos communications numériques !