La Business Email Compromise o BEC è una forma di violazione della sicurezza delle e-mail o un attacco di impersonificazione che colpisce organizzazioni commerciali, governative, no-profit, piccole imprese e startup, nonché multinazionali e aziende per estrarre dati riservati che possono influenzare negativamente il marchio o l'organizzazione. Gli attacchi di Spear Phishing, le truffe con fatture e gli attacchi di spoofing sono tutti esempi di BEC.

I criminali informatici sono esperti intrallazzatori che intenzionalmente prendono di mira persone specifiche all'interno di un'organizzazione, specialmente quelle in posizioni autoritarie come il CEO o qualcuno simile, o anche un cliente di fiducia. L'impatto finanziario mondiale dovuto alle BEC è enorme, specialmente negli Stati Uniti, che sono emersi come l'hub principale. Leggi di più sul volume globale delle truffe BEC. La soluzione? Passare a DMARC!

Cos'è DMARC?

Domain-based Message Authentication, Reporting and Conformance (DMARC) è uno standard di settore per l'autenticazione delle e-mail. Questo meccanismo di autenticazione specifica ai server di ricezione come rispondere alle e-mail che non superano i controlli di autenticazione SPF e DKIM. Il DMARC può ridurre al minimo le possibilità che il vostro marchio cada vittima di attacchi BEC di una percentuale sostanziale e contribuire a proteggere la reputazione, le informazioni riservate e le risorse finanziarie del vostro marchio.

Si noti che prima di pubblicare un record DMARC, è necessario implementare SPF e DKIM per il proprio dominio, poiché l'autenticazione DMARC utilizza questi due protocolli di autenticazione standard per convalidare i messaggi inviati a nome del proprio dominio.

Puoi usare il nostro generatore di record SPF e DKIM gratuito per generare i record da pubblicare nel DNS del tuo dominio.

Come ottimizzare il tuo record DMARC per proteggerti da BEC?

Al fine di proteggere il tuo dominio contro il Business Email Compromise, così come di abilitare un ampio meccanismo di reporting per monitorare i risultati di autenticazione e ottenere una visibilità completa nel tuo ecosistema di posta elettronica, ti consigliamo di pubblicare la seguente sintassi del record DMARC nel DNS del tuo dominio:

v=DMARC1; p=reject; rua=mailto:[email protected]; ruf=mailto:[email protected]; fo=1;

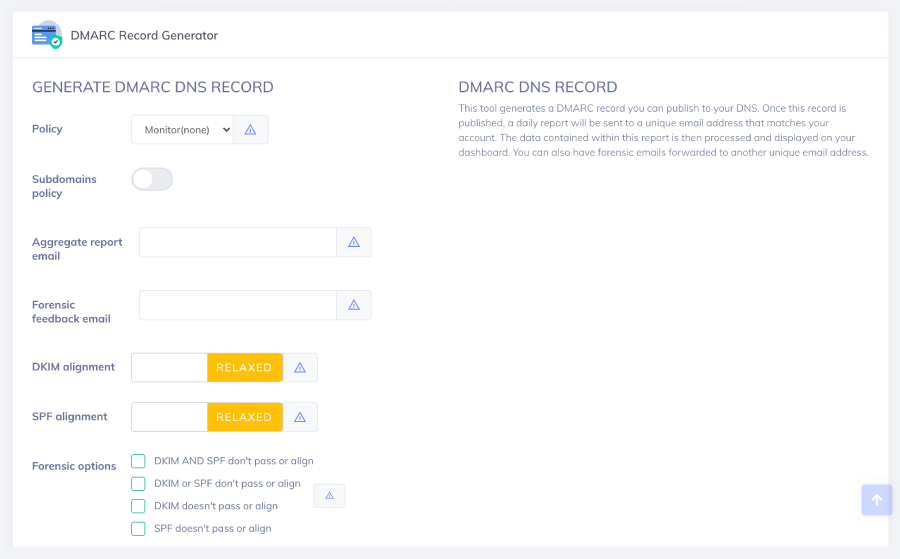

Comprendere i tag utilizzati durante la generazione di un record DMARC:

| v (obbligatorio) | Questo meccanismo specifica la versione del protocollo. |

| p (obbligatorio) | Questo meccanismo specifica il criterio DMARC in uso. È possibile impostare il criterio DMARC su:

p=none (DMARC solo a livello di monitoraggio, per cui le e-mail che non superano i controlli di autenticazione finiscono comunque nella casella di posta dei destinatari). p=quarantena(DMARC a livello di applicazione, per cui le e-mail che non superano i controlli di autenticazione vengono messe in quarantena o archiviate nella cartella spam). p=reject (DMARC alla massima applicazione, in cui le email che falliscono i controlli di autenticazione saranno scartate o non consegnate affatto). Per i novizi dell'autenticazione, si consiglia di iniziare con una politica di solo monitoraggio (p=nessuno) e poi passare lentamente all'applicazione. Tuttavia, per lo scopo di questo blog, se volete proteggere il vostro dominio da BEC, p=rifiuto è la politica consigliata per garantire la massima protezione. |

| sp (opzionale) | Questo tag specifica la politica dei sottodomini che può essere impostata a sp=none/quarantine/reject richiedendo una politica per tutti i sottodomini in cui le email stanno fallendo l'autenticazione DMARC.

Questo tag è utile solo se desideri impostare una politica diversa per il tuo dominio principale e i sottodomini. Se non è specificato, la stessa politica sarà applicata di default a tutti i tuoi sottodomini. |

| adkim (opzionale) | Questo meccanismo specifica il modo di allineamento dell'identificatore DKIM che può essere impostato su s (strict) o r (relaxed).

L'allineamento rigoroso specifica che il campo d= nella firma DKIM dell'intestazione dell'e-mail deve allinearsi e corrispondere esattamente al dominio trovato nell'intestazione from. Tuttavia, per l'allineamento rilassato i due domini devono condividere solo lo stesso dominio organizzativo. |

| aspf (opzionale) | Questo meccanismo specifica il modo di allineamento dell'identificatore SPF che può essere impostato a s (rigoroso) o r (rilassato).

L'allineamento rigoroso specifica che il dominio nell'intestazione "Return-path" deve allinearsi e corrispondere esattamente al dominio trovato nell'intestazione from. Tuttavia, per l'allineamento rilassato i due domini devono condividere solo lo stesso dominio organizzativo. |

| rua (opzionale ma raccomandato) | Questo tag specifica i rapporti aggregati DMARC che vengono inviati all'indirizzo specificato dopo il campo mailto:, fornendo informazioni sulle e-mail che passano e non passano DMARC. |

| ruf (opzionale ma raccomandato) | Questo tag specifica i rapporti forensi DMARC che devono essere inviati all'indirizzo specificato dopo il campo mailto:. I rapporti forensi sono rapporti a livello di messaggio che forniscono informazioni più dettagliate sui fallimenti dell'autenticazione. Dal momento che questi rapporti possono contenere contenuti di e-mail, cifrarli è la pratica migliore. |

| pct (opzionale) | Questo tag specifica la percentuale di email a cui la politica DMARC è applicabile. Il valore predefinito è impostato a 100. |

| fo (opzionale ma raccomandato) | Le opzioni forensi per il tuo record DMARC possono essere impostate su:

->DKIM e SPF non passano o si allineano (0) ->DKIM o SPF non passano o si allineano (1) ->DKIM non passa o si allinea (d) ->SPF non passa o si allinea (s) La modalità raccomandata è fo=1 che specifica che i rapporti forensi devono essere generati e inviati al tuo dominio ogni volta che le email falliscono i controlli di autenticazione DKIM o SPF. |

Puoi generare il tuo record DMARC con il generatore gratuito di record DMARC di PowerDMARC, dove puoi selezionare i campi in base al livello di applicazione che desideri.

Si noti che solo una politica di applicazione del rifiuto può ridurre al minimo i BEC e proteggere il vostro dominio dagli attacchi di spoofing e phishing.

Sebbene il DMARC possa essere uno standard efficace per proteggere la vostra azienda dai BEC, la sua corretta implementazione richiede impegno e risorse. Che siate principianti o appassionati di autenticazione, PowerDMARC, pioniere dell'autenticazione via e-mail, è un'unica piattaforma SaaS di autenticazione via e-mail che riunisce tutte le best practice di autenticazione via e-mail, come DMARC, SPF, DKIM, BIMI, MTA-STS e TLS-RPT, sotto lo stesso tetto. Vi aiutiamo a:

- Passare dal monitoraggio all'applicazione in poco tempo per tenere a bada la BEC

- I nostri report aggregati sono generati sotto forma di grafici e tabelle semplificati per aiutarvi a comprenderli facilmente senza dover leggere complessi file XML.

- Cifriamo i vostri rapporti forensi per salvaguardare la privacy delle vostre informazioni

- Visualizza i tuoi risultati di autenticazione in 7 formati diversi (per risultato, per fonte di invio, per organizzazione, per host, statistiche dettagliate, rapporti di geolocalizzazione, per paese) sulla nostra dashboard user-friendly per una user-experience ottimale

- Ottenere il 100% di conformità DMARC allineando le vostre e-mail sia con SPF che con DKIM in modo che le e-mail che falliscono uno dei punti di controllo dell'autenticazione non arrivino alle caselle di posta dei vostri destinatari

Come fa DMARC a proteggere da BEC?

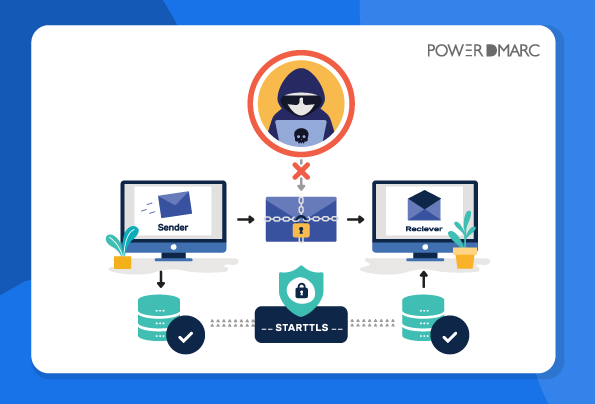

Non appena si imposta il criterio DMARC sulla massima applicazione (p=rifiuto), DMARC protegge il vostro marchio dalle frodi via e-mail riducendo la possibilità di attacchi di impersonificazione e di abuso di dominio. Tutti i messaggi in entrata vengono convalidati con i controlli di autenticazione SPF e DKIM per garantire che provengano da fonti valide.

SPF è presente nel tuo DNS come un record TXT, che mostra tutte le fonti valide che sono autorizzate a inviare e-mail dal tuo dominio. Il server di posta del destinatario convalida l'email contro il tuo record SPF per autenticarla. DKIM assegna una firma crittografica, creata usando una chiave privata, per convalidare le email nel server ricevente, dove il ricevitore può recuperare la chiave pubblica dal DNS del mittente per autenticare i messaggi.

Con la vostra politica di rifiuto, le email non vengono affatto consegnate alla casella di posta del vostro destinatario quando i controlli di autenticazione falliscono, indicando che il vostro marchio viene impersonato. Questo, in definitiva, tiene a bada gli attacchi BEC come lo spoofing e il phishing.

Il piano di base di PowerDMARC per le piccole imprese

Il nostro piano di base parte da soli 8 USD al mese, quindi le piccole imprese e le startup che cercano di adottare protocolli sicuri come DMARC possono facilmente usufruirne. I vantaggi che avrete a disposizione con questo piano sono i seguenti:

- Risparmia il 20% sul tuo piano annuale

- Fino a 2.000.000 di email conformi a DMARC

- Fino a 5 domini

- 1 anno di storia dei dati

- 2 Utenti della piattaforma

- BIMI ospitato

- MTA-STS ospitato

- TLS-RPT

Iscriviti oggi stessoa PowerDMARC e proteggi il dominio del tuo marchio minimizzando le possibilità di Business Email Compromise e le frodi via e-mail!

- PowerDMARC collabora con Loons Group per rafforzare la sicurezza delle e-mail in Qatar - 13 marzo 2025

- Phishing via e-mail e anonimato online: È possibile nascondersi completamente dagli aggressori nella Darknet? - 10 marzo 2025

- Che cos'è il DNS Hijacking: Rilevamento, prevenzione e mitigazione - 7 marzo 2025