Come attivare l'autenticazione a due fattori per le e-mail?

L'e-mail è uno dei modi più utilizzati per condividere dati tra professionisti. Pertanto, gli hacker sono diventati esperti nel recuperare i dati violando la sicurezza delle e-mail. Il problema sorge quando le aziende non prestano molta attenzione all'aggiornamento dei metodi di sicurezza delle e-mail e finiscono per essere truffate.

Come registrato dal Internet Crime Reportnel 2020 ci sono state 19.369 denunce di Business Email Compromise (BEC). Il risultato è stato di perdite rettificate superiori a 1,8 miliardi di dollari.

L'autenticazione a due fattori serve a rendere sicuri gli account di posta elettronica aggiungendo un livello di sicurezza al nome utente e alla password. Il secondo livello di sicurezza può essere costituito da un'impronta digitale, un codice o un token di sicurezza.

Ecco una guida su come impostare l'autenticazione a due fattori per le e-mail e perché è importante per rendere sicuri i vostri account.

Che cos'è l'autenticazione a due fattori?

L'autenticazione a due fattori (2FA) è un metodo di sicurezza della posta elettronica che richiede agli utenti di fornire due diversi fattori di autenticazione per verificare la loro identità. Aggiunge un codice generato casualmente al processo di login, che deve essere aggiunto ogni volta prima di accedere al proprio account.

Una volta attivato il codice, è possibile accedere ai propri account di posta elettronica inserendolo. Questa autenticazione a doppio fattore protegge gli account e-mail associati e le altre applicazioni. Anche se qualcun altro viene a conoscenza della vostra password, non può accedere senza il codice.

Come funziona l'autenticazione a due fattori (2FA)

Ecco come funziona di solito la 2FA:

- La prima cosa da fare è inserire il nome utente e la password. È la forma più comune di autenticazione. Si tratta di qualcosa che l'utente conosce.

- Dopo aver inserito e verificato il nome utente e la password, il sistema richiede un secondo fattore. Di solito si tratta di qualcosa di cui l'utente dispone, come un messaggio di testo o una notifica push.

- Scegliete il metodo che vi sembra più appropriato. Quindi inserire il codice dal telefono, il token hardware o approvare la notifica push. Se sia la password che il secondo fattore sono corretti, il sistema concede l'accesso all'utente.

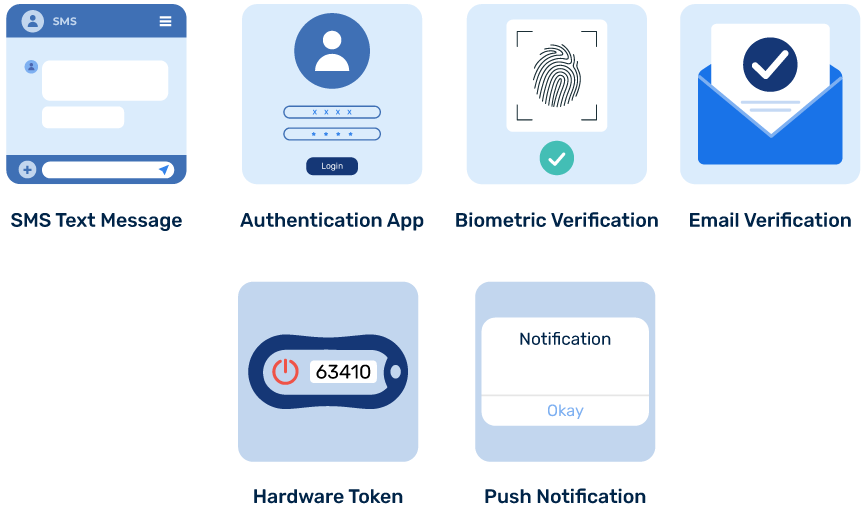

Metodi 2FA comuni

Ecco alcuni metodi comuni utilizzati per la 2FA:

- Messaggio di testo SMS: Un codice viene inviato al telefono tramite messaggio di testo.

- App di autenticazione: Applicazioni come Google Authenticator generano un codice che cambia ogni pochi secondi.

- Verifica biometrica: Utilizza l'impronta digitale, il volto o la scansione dell'iride per verificare l'identità dell'utente.

- Verifica via e-mail: Un codice viene inviato al vostro indirizzo e-mail.

- Token hardware: Un piccolo dispositivo che genera un codice da utilizzare per accedere.

- Notifica push: Una notifica viene inviata allo smartphone e l'utente approva l'accesso premendo un pulsante.

Abilitazione dell'autenticazione a due fattori per le e-mail di Gmail Google Workspace

Ecco una guida semplice ma completa su abilitare la 2FA per i vostri account Gmail.

Passo 1: aprire la pagina di verifica in due passaggi

- Aprite un browser sul vostro computer e accedete alla pagina di verifica in due passaggi.

- Accedere al proprio account Google.

- Leggete le istruzioni fornite e fate clic su "Inizia" per procedere.

Fase 2: scegliere un metodo di verifica

- Verranno visualizzate le tre opzioni per impostare la verifica in due passaggi in Gmail.

(Tramite messaggi di testo/chiamate telefoniche, richieste di Google e una chiave di sicurezza).

- Verrà visualizzata una pagina per l'impostazione della verifica tramite messaggio di testo o telefonata.

- Fare clic su "Visualizza altre opzioni". Si apriranno altre opzioni da esplorare.

Fase 3: Verifica del telefono

- Se si utilizza il telefono per la verifica in due passaggi, si riceve un codice di sei cifre tramite messaggio di testo o telefonata. Il codice viene ricevuto ogni volta che si accede a Gmail.

- Immettere il numero di telefono cellulare. Fare clic su "Avanti".

Fase 4: completare il processo di verifica

- Riceverete un PIN sul vostro telefono tramite SMS o chiamata.

- Inserire il PIN ricevuto e fare nuovamente clic su "Avanti".

Passo 5: attivare l'autenticazione a due fattori

- Dopo aver inserito il PIN, è possibile attivare il processo di verifica in due fasi.

- Fare clic su "Attiva" per attivarlo.

Fase 6: attraverso i prompt di Google:

- Dopo aver effettuato l'accesso a un account Google su un nuovo dispositivo, Google chiede di visualizzare una schermata di approvazione.

- Selezionate "Mostra altre opzioni" e scegliete "Google prompt" per utilizzare questo metodo.

- Aprite l'app "Impostazioni", toccate "Account", selezionate "Aggiungi account", "scegliete Google" e accedete al vostro account Google sul cellulare.

Passo 7: utilizzare una chiave di sicurezza

- La chiave di sicurezza è un dispositivo fisico che può essere inserito nella porta USB del computer o collegato tramite Bluetooth.

- Selezionare nuovamente "Mostra altre opzioni" e scegliere "Aggiungi chiave di sicurezza".

- Fare clic su "Avanti".

- Inserire la chiave di sicurezza nel computer.

Come disattivare la 2FA

Per disattivare la Verifica in due passaggi per il vostro account Google:

- Aprire le Impostazioni del dispositivo e toccare "Google".

- Selezionare "Gestione dell'account Google".

- Nella parte superiore della schermata, toccare "Sicurezza".

- Nella sezione "Come si accede a Google", trovare e toccare "Verifica in due passaggi". Potrebbe essere necessario effettuare nuovamente l'accesso.

- Selezionare "Spegni".

- Confermare la scelta toccando nuovamente "Spegni".

- Cancellare tutti i codici di backup salvati per questo account per evitare che possano essere utilizzati.

Questi passaggi aiutano a garantire che la 2FA sia completamente disattivata e che tutti i metodi di accesso di backup siano rimossi.

Impostazione di Gmail 2FA su dispositivi Android o iOS

Impostazione dell'autenticazione a due fattori su Android o iOS è un po' diversa da quella su desktop. Ecco una guida per voi.

Passo 1: aprire l'applicazione Gmail

- Aprire l'applicazione Gmail. Dopo l'avvio, toccare l'immagine del profilo nell'angolo in alto a destra.

- Selezionare l'opzione "Gestione dell'account Google".

Fase 2: selezionare il processo di verifica

- Andare alla scheda Sicurezza e scorrere verso il basso per trovare l'opzione "Come si accede a Google". Selezionate la verifica in due passaggi.

- Dopo aver selezionato l'opzione di verifica, toccare "Inizia".

Passo 3: selezionare un dispositivo

- Selezionare il dispositivo che si sta utilizzando per la verifica in due passaggi. Accettare la richiesta durante l'accesso al proprio account.

Passo 4: Aggiungere un'opzione di backup

- Aggiungete il vostro numero di cellulare che verrà utilizzato come backup se il metodo principale non riesce ad accedere. Scegliere se si desidera ricevere il PIN tramite SMS o chiamata. Toccare "Invia".

Passo 5: Inserire il codice

- Sul dispositivo verrà visualizzato un codice una tantum. Immettere il codice e toccare "Avanti".

- Al termine della configurazione, toccare "Attiva" per attivare il metodo di verifica in due passaggi.

Passo 6: Utilizzo dell'opzione chiave di sicurezza

- Selezionare "Mostra altre opzioni" e scegliere "Aggiungi chiave di sicurezza". Fare nuovamente clic su "Avanti".

- Inserire la chiave di sicurezza nella porta USB del computer e utilizzare una chiave.

- Seguire le istruzioni visualizzate sullo schermo per completare la configurazione.

Autenticatore Google

Un'applicazione di sicurezza mobile, denominata Google Authenticator, viene utilizzata per migliorare la protezione delle app di posta elettronica e dei siti web mediante l'autenticazione a due fattori. Genera codici casuali sul cellulare dell'utente. Questi codici forniscono un secondo livello di sicurezza per la verifica, migliorando la sicurezza complessiva.

Google Authenticator non utilizza un approccio basato sui messaggi di testo per la verifica. Piuttosto, genera un codice unico basato sul tempo che viene memorizzato localmente sul dispositivo dell'utente per l'accesso. Funziona come approccio decentralizzato per ridurre l'accesso non autorizzato all'account e-mail.

Vantaggi della 2FA

I vantaggi della 2FA includono:

- Sicurezza extra: La 2FA aggiunge un ulteriore livello di sicurezza, rendendo più difficile l'accesso al vostro account da parte di terzi.

- Riduce le frodi: Aiuta a prevenire gli accessi non autorizzati, riducendo il rischio di frodi e hacking.

- Facile da usare: Una volta configurato, è semplice da usare. Nella maggior parte dei casi, basta inserire un codice o toccare un pulsante sul telefono.

Gli svantaggi della 2FA

Gli svantaggi dell'utilizzo di 2FA includono:

- Disagio: L'accesso può essere un po' più lento, poiché è necessario un passaggio in più ogni volta.

- Dipendenza dai dispositivi: Se si utilizza il telefono per la 2FA e questo viene smarrito, si rompe o si scarica la batteria, si rischia di essere bloccati dai propri account.

- Problemi tecnici: A volte possono verificarsi ritardi nella ricezione del codice o l'applicazione di autenticazione potrebbe non funzionare correttamente.

Importanza della sicurezza delle e-mail

È importante investire nella sicurezza delle comunicazioni e-mail. Aiuta a identificare e filtrare le e-mail dannose o di spam, che possono eludere i filtri antispam standard. IL DMARC è uno di questi livelli di sicurezza che previene gli attacchi di phishing e l'abuso di domini non autorizzati. Un approccio alla sicurezza a più livelli aiuta le organizzazioni a mantenere la produttività anche quando le minacce via e-mail prevalgono.

Spoofing e phishing sono minacce significative per i dati condivisi attraverso le e-mail e possono diffondere malware. Le aziende possono ridurre il rischio di compromissione delle credenziali e dei dati personali attraverso vari attacchi aggiornando la loro sicurezza delle e-mail aggiornando le procedure di sicurezza della posta elettronica.

Conclusione

L'uso delle password per accedere agli account di posta elettronica è stato a lungo considerato, ma non è più sufficiente per proteggere gli account dagli hacker. È importante migliorare la sicurezza degli account e-mail utilizzando tutti i metodi di sicurezza possibili.

Uno di questi metodi è l'autenticazione a due fattori, che fornisce un ulteriore livello di sicurezza prima di effettuare l'accesso al proprio account. ato tramite codici SMS, app di autenticazione o metodi biometrici, il 2FA garantisce che, anche se la password viene compromessa, le informazioni rimangano al sicuro.

Rendete la 2FA una pratica standard e incoraggiate gli altri a fare lo stesso, favorendo un ambiente online più sicuro per tutti. Ricordate che, in questi tempi, un piccolo sforzo in più serve a proteggere ciò che conta di più.