Mail Transfer Agent-Strict Transport Security (MTA-STS) è un nuovo standard che consente ai provider di servizi di posta di applicare il Transport Layer Security (TLS) per proteggere le connessioni SMTP e di specificare se i server SMTP di invio debbano rifiutarsi di consegnare le e-mail agli host MX che non offrono TLS con un certificato server affidabile. È stato dimostrato che riesce a mitigare gli attacchi di downgrade TLS e gli attacchi Man-In-The-Middle (MITM).

In termini più semplici, MTA-STS è uno standard Internet che protegge le connessioni tra i server di posta SMTP. Il problema principale di SMTP è che la crittografia è completamente facoltativa e non viene applicata durante il trasferimento della posta. Per questo motivo SMTP ha adottato il comando STARTTLS per passare dal testo semplice alla crittografia. Questo è stato un passo importante verso la mitigazione degli attacchi passivi, ma non è stato ancora affrontato il problema degli attacchi tramite reti attive e degli attacchi MITM.

Quindi, il problema che MTA-STS sta risolvendo è che SMTP utilizza la crittografia opportunistica, cioè se un canale di comunicazione criptato non può essere stabilito, la connessione ricade in chiaro, tenendo così a bada gli attacchi MITM e downgrade.

I punti chiave da prendere in considerazione

- MTA-STS consente ai provider di servizi di posta di applicare TLS per le connessioni SMTP sicure.

- Gli attacchi di downgrade sfruttano la natura opzionale della crittografia in SMTP, rendendo le connessioni vulnerabili.

- MTA-STS impedisce il ritorno non autorizzato al testo in chiaro, garantendo che le e-mail vengano inviate solo attraverso canali crittografati.

- La maggior parte dei fornitori di servizi di posta ha adottato l'MTA-STS per migliorare la sicurezza contro gli attacchi MITM e di downgrade.

- I servizi MTA-STS in hosting semplificano l'implementazione, garantendo la costante conformità agli standard di sicurezza.

Cos'è un attacco TLS Downgrade?

Come già sappiamo, SMTP non è arrivato con un protocollo di crittografia e la crittografia ha dovuto essere adattata in seguito per migliorare la sicurezza del protocollo esistente aggiungendo il comando STARTTLS. Se il client supporta la crittografia (TLS), capirà il verbo STARTTLS e inizierà uno scambio TLS prima di inviare l'email per assicurarsi che sia criptata. Se il client non conosce TLS, semplicemente ignorerà il comando STARTTLS e invierà l'email in chiaro.

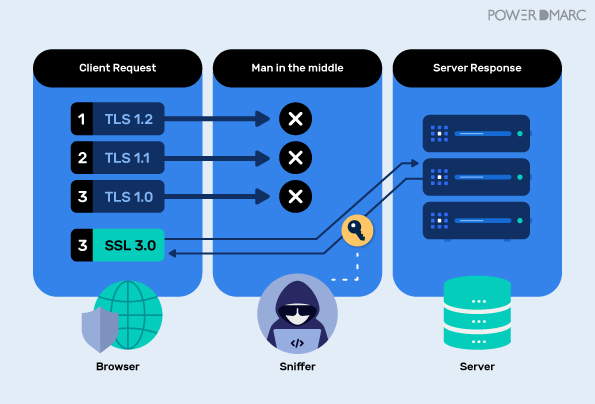

Pertanto, poiché la crittografia doveva essere inserita nel protocollo SMTP, l'aggiornamento per la consegna crittografata deve basarsi su un comando STARTTLS che viene inviato in chiaro. Un attaccante MITM può facilmente sfruttare questa caratteristica eseguendo un attacco di downgrade sulla connessione SMTP manomettendo il comando di aggiornamento. L'attaccante ha semplicemente sostituito lo STARTTLS con una stringa spazzatura che il client non riesce a identificare. Pertanto, il client ricade prontamente nell'invio dell'e-mail in chiaro.

Proteggetevi da un attacco di downgrade con PowerDMARC!

L'attaccante di solito sostituisce il comando con la stringa spazzatura contenente lo stesso numero di caratteri, piuttosto che buttarla via, perché questo preserva la dimensione del pacchetto e quindi lo rende più facile. Le otto lettere della stringa spazzatura nel comando dell'opzione ci permettono di rilevare e identificare che un attacco TLS downgrade è stato eseguito da un criminale informatico, e possiamo misurarne la prevalenza.

In breve, un attacco di downgrade è spesso lanciato come parte di un attacco MITM, in modo da creare un percorso per abilitare un attacco crittografico che non sarebbe possibile nel caso di una connessione criptata sull'ultima versione del protocollo TLS, sostituendo o eliminando il comando STARTTLS e facendo tornare la comunicazione in chiaro.

Mentre è possibile imporre TLS per le comunicazioni client-to-server, poiché per quelle connessioni sappiamo che le applicazioni e il server lo supportano. Tuttavia, per le comunicazioni da server a server, dobbiamo fallire open per permettere ai server legacy di inviare email. Il nocciolo del problema è che non abbiamo idea se il server dall'altra parte supporti TLS o meno. MTA-STS permette ai server di indicare che supportano TLS, il che permetterà loro di fallire in chiusura (cioè di non inviare l'email) se la negoziazione di aggiornamento non avviene, rendendo così impossibile un attacco di downgrade TLS.

Come fa MTA-STS a venire in soccorso?

MTA-STS funziona aumentando la sicurezza della posta elettronica EXO o Exchange Online ed è la soluzione definitiva a un'ampia gamma di inconvenienti e problemi di sicurezza SMTP. Risolve problemi di sicurezza SMTP come la mancanza di supporto per i protocolli sicuri, i certificati TLS scaduti e i certificati non emessi da terze parti affidabili.

Mentre i server di posta procedono all'invio di e-mail, la connessione SMTP è vulnerabile agli attacchi crittografici come gli attacchi di downgrade e MITM. Gli attacchi di downgrade possono essere lanciati cancellando la risposta STARTTLS, consegnando così il messaggio in chiaro. Allo stesso modo, gli attacchi MITM possono essere lanciati reindirizzando il messaggio a un intruso del server su una connessione insicura. MTA-STS permette al vostro dominio di pubblicare una policy che rende obbligatorio l'invio di una mail con TLS criptato. Se per qualche motivo il server ricevente non supporta STARTTLS, l'email non sarà inviata affatto. Questo rende impossibile istigare un attacco di downgrade TLS.

Negli ultimi tempi, la maggior parte dei fornitori di servizi di posta ha adottato MTA-STS rendendo così le connessioni tra i server più sicure e criptate sul protocollo TLS di una versione aggiornata, mitigando così con successo gli attacchi TLS downgrade e annullando le falle nella comunicazione tra i server.

PowerDMARC vi offre servizi MTA-STS in hosting facili e veloci che rendono la vostra vita molto più facile, poiché ci prendiamo cura di tutte le specifiche richieste da MTA-STS durante e dopo l'implementazione, come un server web abilitato HTTPS con un certificato valido, record DNS e manutenzione costante. PowerDMARC gestisce tutto questo completamente in background in modo che dopo avervi aiutato a configurarlo, non dovrete mai più pensarci!

Con l'aiuto di PowerDMARC, è possibile implementare Hosted MTA-STS nella vostra organizzazione senza problemi e ad un ritmo molto veloce, con l'aiuto del quale è possibile imporre l'invio di e-mail al vostro dominio su una connessione criptata TLS, rendendo così la connessione sicura e tenendo a bada gli attacchi TLS downgrade.

- Outlook applica il DMARC: i nuovi requisiti di Microsoft per i mittenti spiegati! - 3 aprile 2025

- Configurazione DKIM: Guida passo-passo alla configurazione di DKIM per la sicurezza delle e-mail (2025) - 31 marzo 2025

- PowerDMARC riconosciuto come leader di rete per DMARC nei rapporti G2 Spring 2025 - 26 marzo 2025