MTA-STSおよびTLS-RPT実装ガイド

MTA-STSとTLS-RPTに関する詳細なハンドブックにようこそ。

目次を見る

- Mail Transfer Agent-Strict Transport Security(MTA-STS)とは何ですか?

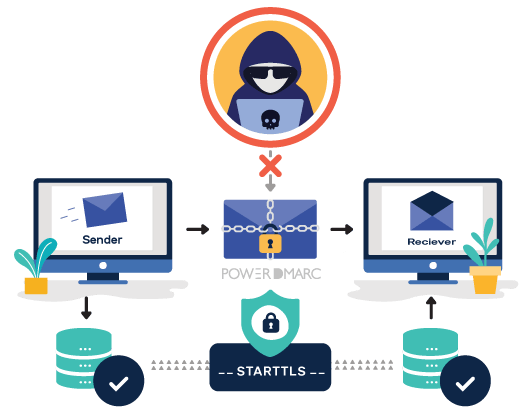

- MTA-STSはどのようにして転送中のメッセージの暗号化を保証するのですか?

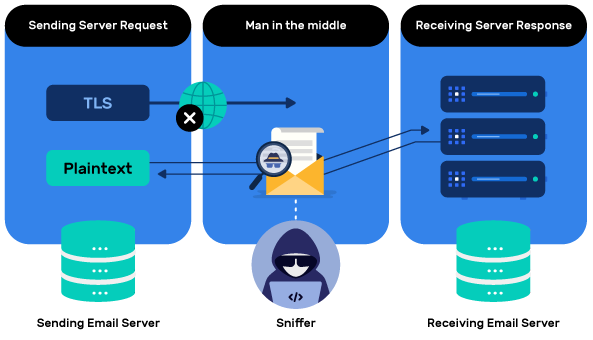

- MITM攻撃の解剖学的な説明

- MTA-STSはどのようにしてTLSの暗号化を確保しているのですか?

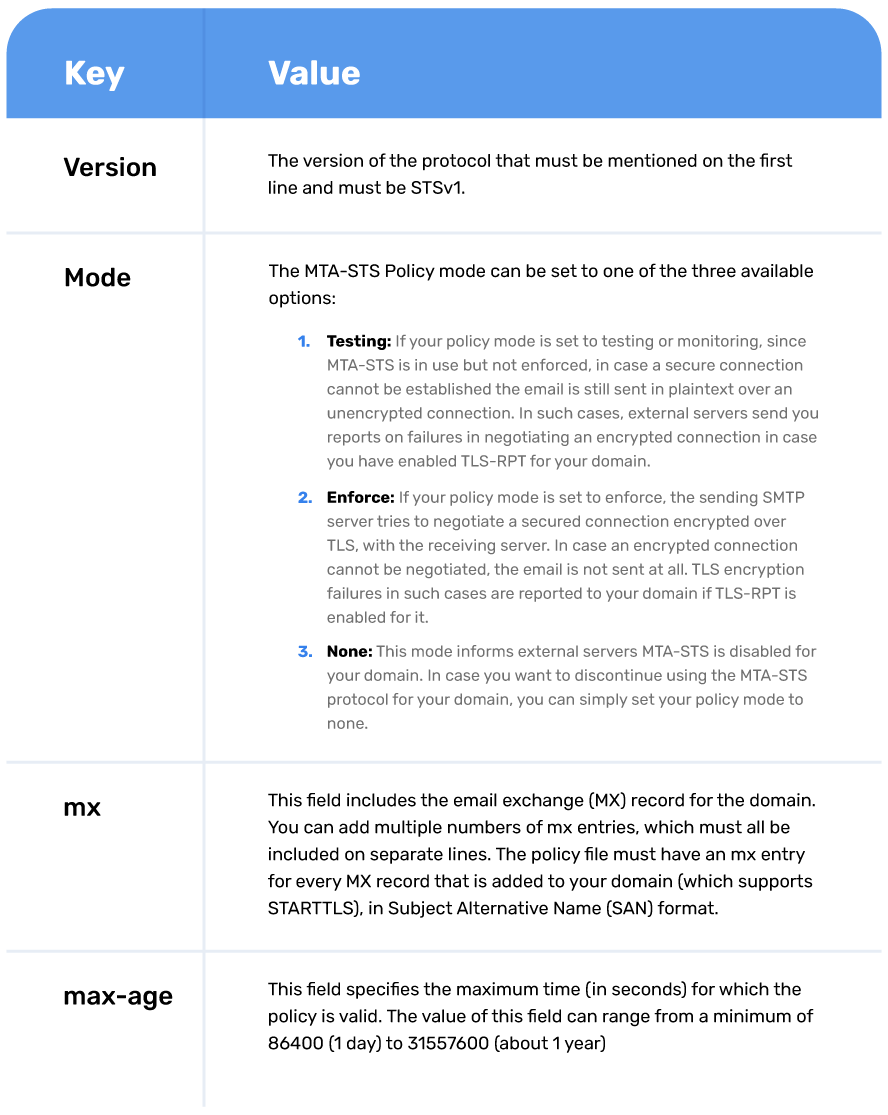

- MTA-STSポリシーファイルとは何ですか?

- MTA-STSのポリシーファイルを公開するには?

- MTA-STSのDNSレコードとは何ですか?

- MTA-STSを導入するには?

- MTA-STSを手動でデプロイする際に直面する課題とは?MTA-STSを手動で導入する際に直面する課題は何ですか??

- PowerDMARCのホスト型MTA-STSサービス

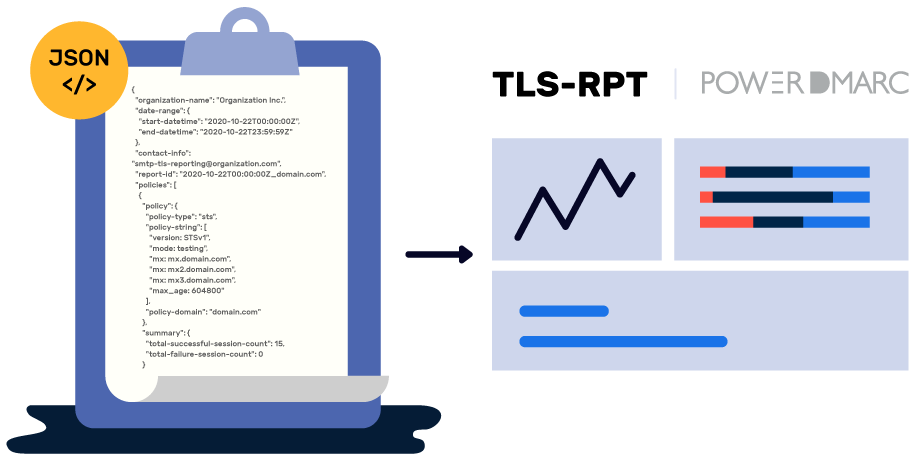

- SMTP TLS Reporting(TLS-RPT)とは何ですか?

- 自分のドメインでTLS-RPTを有効にするには?

- よくあるご質問