Een zich steeds verder ontwikkelende en welig tierende vorm van cybercriminaliteit die zich richt op e-mails als mogelijk medium om fraude te plegen, staat bekend als Business Email Compromise. BEC-aanvallen zijn gericht op commerciële, overheids- en non-profitorganisaties en kunnen leiden tot enorme verliezen van gegevens, inbreuken op de beveiliging en compromittering van financiële activa. Het is een gangbare misvatting dat cybercriminelen zich meestal richten op multinationals en organisaties op ondernemingsniveau. Kleine en middelgrote ondernemingen zijn tegenwoordig net zo goed een doelwit voor e-mailfraude als de grotere spelers in de sector.

Belangrijkste conclusies

- Business Email Compromise (BEC) kan zich richten op organisaties van elke omvang, niet alleen op grote bedrijven.

- Cybercriminelen gebruiken geavanceerde social engineering-tactieken zoals phishing en imitatie om BEC-aanvallen uit te voeren.

- Het implementeren van e-mailverificatieprotocollen zoals DMARC, SPF en DKIM is essentieel voor de bescherming tegen BEC-aanvallen.

- Bewakings- en rapportagemechanismen zijn nodig om de e-mailstroom te volgen en problemen met de bezorging direct aan te pakken.

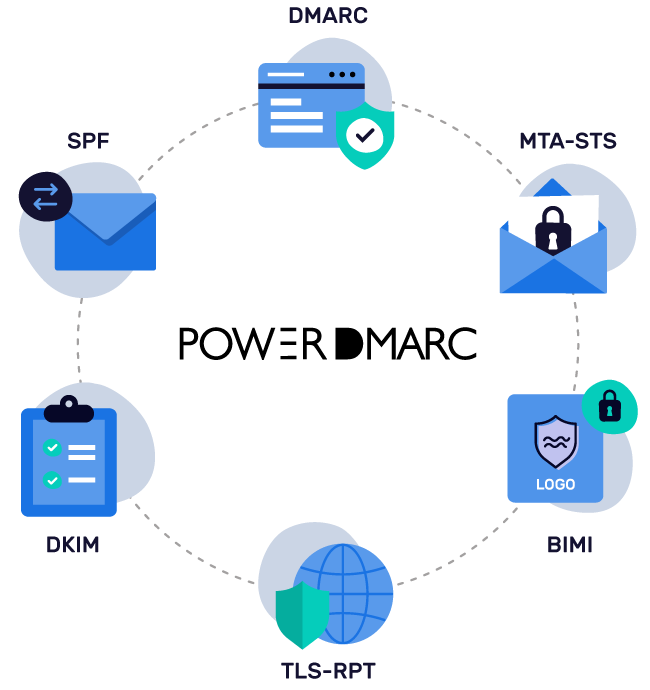

- Het gebruik van tools zoals PowerDMARC kan het proces van het configureren en afdwingen van e-mailverificatiestandaarden vereenvoudigen.

Hoe kan BEC organisaties beïnvloeden?

Voorbeelden van BEC-aanvallen zijn geavanceerde social engineering-aanvallen zoals phishing, CEO-fraude, valse facturen en e-mail spoofing, om er maar een paar te noemen. Het kan ook worden omschreven als een imitatieaanval waarbij een aanvaller een bedrijf wil bedriegen door zich voor te doen als mensen in autoritaire posities. Het succes van deze aanvallen is te danken aan het feit dat mensen als de CFO of CEO, een zakenpartner of iemand die je blindelings vertrouwt, zich voordoen als zodanig.

In februari van 2021 werden de activiteiten van de Russische cyberbende Cosmic Lynx vastgelegd, toen ze een geraffineerde aanpak van BEC hanteerden. De groep was al in verband gebracht met het uitvoeren van meer dan 200 BEC-campagnes sinds juli 2019, gericht op meer dan 46 landen over de hele wereld en gericht op grote multinationals die wereldwijd aanwezig zijn. Met extreem goed geschreven phishingmails maken ze het onmogelijk voor mensen om onderscheid te maken tussen echte en nepberichten.

Door telewerken zijn videoconferentietoepassingen onmisbare entiteiten geworden, post-pandemie. Cybercriminelen maken misbruik van deze situatie door frauduleuze e-mails te sturen die zich voordoen als een kennisgeving van het videoconferentieplatform Zoom. Het doel hiervan is om inloggegevens te stelen en zo massale inbreuken op bedrijfsgegevens te plegen.

Het is duidelijk dat de relevantie van BEC de laatste tijd snel opduikt en toeneemt, nu bedreigers met geavanceerdere en innovatievere manieren komen om weg te komen met fraude. BEC-aanvallen treffen meer dan 70% organisaties wereldwijd en leiden tot een verlies van miljarden dollars per jaar. Daarom komen deskundigen uit de sector met e-mailverificatieprotocollen zoals DMARC, om een hoog niveau van bescherming te bieden tegen impersonatie.

E-mailverificatie vereenvoudigen met PowerDMARC!

Wat is e-mailauthenticatie?

E-mailauthenticatie kan worden omschreven als een reeks technieken die worden toegepast om verifieerbare informatie te verstrekken over de herkomst van e-mails. Dit wordt gedaan door het domeinbezit van de bij de berichtenoverdracht betrokken mail transfer agent(en) te verifiëren.

Simple Mail Transfer Protocol (SMTP), de industriestandaard voor e-mailoverdracht, heeft geen ingebouwde functie voor berichtverificatie. Daarom wordt het voor cybercriminelen heel eenvoudig om misbruik te maken van het gebrek aan beveiliging door e-mailphishing- en domein-spoofingaanvallen uit te voeren. Dit onderstreept de noodzaak van effectieve e-mailverificatieprotocollen zoals DMARC, dat zijn beloften waarmaakt!

Stappen om BEC aanvallen te voorkomen met DMARC

Stap 1: Uitvoering

De eerste stap in de strijd tegen BEC-aanvallen is DMARC configureren voor je domein. DMARC (Domain-based Message Authentication, Reporting and Conformance) maakt gebruik van de verificatiestandaarden SPF en DKIM om e-mails te valideren die vanaf jouw domein zijn verzonden. Het specificeert aan ontvangende servers hoe te reageren op e-mails die niet voldoen aan een of beide van deze verificatiecontroles, waardoor de domeineigenaar controle heeft over de reactie van de ontvanger. Om DMARC te implementeren, moet u dus het volgende doen:

- Identificeer alle geldige e-mailbronnen die geautoriseerd zijn voor uw domein

- Publiceer SPF record in uw DNS om SPF voor uw domein te configureren

- Publiceer DKIM-record in uw DNS om DKIM voor uw domein te configureren

- Publiceer DMARC-record in uw DNS om DMARC voor uw domein te configureren

Om complexiteit te vermijden, kunt u de gratis tools van PowerDMARC gebruiken ( gratis SPF record generator, gratis DKIM record generator, gratis DMARC record generator) om records met de juiste syntaxis te genereren, onmiddellijk, om in de DNS van uw domein te publiceren.

Stap 2: Handhaving

Je DMARC-beleid kan worden ingesteld op:

- p=none (DMARC alleen bij controle; berichten die niet geauthenticeerd worden, worden nog steeds afgeleverd)

- p=quarantaine (DMARC bij handhaving; berichten die de authenticatie niet doorstaan worden in quarantaine geplaatst)

- p=afwijzen (DMARC op maximum handhaving; berichten die niet geauthenticeerd worden, worden helemaal niet afgeleverd)

We raden je aan om DMARC te gaan gebruiken met een beleid dat alleen monitoring inschakelt, zodat je de e-mailstroom en afleverproblemen in de gaten kunt houden. Een dergelijk beleid biedt echter geen bescherming tegen BEC. Daarom moet je uiteindelijk overgaan op DMARC-handhaving. PowerDMARC helpt je in een handomdraai naadloos over te schakelen van monitoring naar handhaving met een beleid van p=reject, waarmee je aan ontvangende servers kunt aangeven dat een e-mail die is verzonden door een kwaadwillende bron via jouw domein, helemaal niet wordt afgeleverd in de inbox van je ontvanger.

Stap 3: Toezicht en rapportage

U heeft uw DMARC beleid op enforcement gezet en met succes de BEC aanval geminimaliseerd, maar is dat genoeg? Het antwoord is nee. U heeft nog steeds een uitgebreid en effectief rapportage mechanisme nodig om de e-mailstroom te monitoren en te reageren op eventuele afleveringsproblemen. PowerDMARC's multi-tenant SaaS platform helpt u daarbij:

- blijf de baas over uw domein

- visueel de verificatieresultaten volgen voor elke e-mail, gebruiker en domein die voor u is geregistreerd

- het uitschakelen van misbruik makende IP-adressen die zich proberen voor te doen als uw merk

DMARC-rapporten zijn beschikbaar op het PowerDMARC dashboard in twee belangrijke indelingen:

- DMARC geaggregeerde rapporten (beschikbaar in 7 verschillende weergaven)

- DMARC forensische rapporten (met encryptie voor verbeterde privacy)

Een combinatie van DMARC-implementatie, -handhaving en -rapportage helpt u de kans drastisch te verkleinen dat u ten prooi valt aan BEC-aanvallen en impersonatie.

Heb ik met Anti-Spam Filters nog DMARC nodig?

Ja! DMARC werkt heel anders dan gewone antispamfilters en e-mailbeveiligingsgateways. Hoewel deze oplossingen meestal zijn geïntegreerd met uw cloudgebaseerde e-mailuitwisselingsdiensten, kunnen ze alleen bescherming bieden tegen inkomende phishingpogingen. Berichten die vanuit uw domein worden verzonden, blijven nog steeds onderhevig aan de dreiging van imitatie. Hier komt DMARC om de hoek kijken.

Extra tips voor een betere beveiliging van e-mail

Blijf altijd onder de 10 DNS Lookup Limiet

Het overschrijden van de SPF 10 lookup limiet kan je SPF record volledig ongeldig maken en ervoor zorgen dat zelfs legitieme e-mails niet geverifieerd worden. In dergelijke gevallen, als je DMARC hebt ingesteld op weigeren, zullen authentieke e-mails niet worden afgeleverd. PowerSPF is je automatische en dynamische SPF record flattener die SPF permerror vermindert door je te helpen onder de SPF hard limit te blijven. Het werkt netblocks automatisch bij en scant voortdurend op wijzigingen die je e-mailserviceproviders aanbrengen in hun IP-adressen, zonder enige tussenkomst van jouw kant.

Zorg voor TLS-versleuteling van e-mails in doorvoer

Hoewel DMARC je kan beschermen tegen social engineering-aanvallen en BEC, moet je je nog steeds wapenen tegen alomtegenwoordige controleaanvallen zoals Man-in-the-middle (MITM). Dit kan worden gedaan door ervoor te zorgen dat een via TLS beveiligde verbinding tot stand komt tussen SMTP-servers telkens wanneer een e-mail naar je domein wordt verzonden. PowerDMARC's gehoste MTA-STS maakt TLS-encryptie verplicht in SMTP en wordt geleverd met een eenvoudige implementatieprocedure.

Rapporten ontvangen over problemen bij de aflevering van e-mail

U kunt ook SMTP TLS rapportage inschakelen om diagnostische rapporten te krijgen over e-mail afleveringsproblemen na het configureren van MTA-STS voor uw domein. TLS-RPT helpt u inzicht te krijgen in uw e-mail ecosysteem, en beter te reageren op problemen bij het onderhandelen van een beveiligde verbinding die leiden tot afleveringsfouten. TLS-rapporten zijn beschikbaar in twee weergaven (geaggregeerde rapporten per resultaat en per verzendbron) op het PowerDMARC-dashboard.

Versterk uw merkherinnering met BIMI

Met BIMI(Brand Indicators for Message Identification) kunt u uw merkherinnering naar een heel nieuw niveau tillen door uw ontvangers te helpen u visueel te identificeren in hun inbox. BIMI werkt door uw unieke merklogo toe te voegen aan elke e-mail die u vanuit uw domein verstuurt. PowerDMARC maakt de implementatie van BIMI eenvoudig met slechts 3 eenvoudige stappen voor de gebruiker.

PowerDMARC is uw one-stop bestemming voor een scala aan e-mail authenticatie protocollen, waaronder DMARC, SPF, DKIM, BIMI, MTA-STS, en TLS-RPT. Meld u vandaag nog aan voor uw gratis DMARC Analyzer proefversie!