Domeineigenaren maken vaak de fout om aan te nemen dat hun e-mailauthenticatietraject eindigt bij de handhaving (bij DMARC p=rject). Ze weten echter niet dat het leven na p=rject een belangrijke fase is die de algehele sterkte van de e-mailbeveiliging van hun domein bepaalt. e-mailbeveiliging houding van hun domein. Voor blijvende bescherming tegen spoofing en phishing-aanvallen is het absoluut noodzakelijk om een e-mailbeveiligingsstrategie te formuleren die pas begint nadat je handhaving hebt bereikt. Dit omvat continue monitoring, rapportage en beheer om de algehele gezondheid van uw e-mailverificatie setup te waarborgen.

Laten we eens kijken waarom je DMARC-reis nog lang niet ten einde is als je eenmaal het doel hebt bereikt om het beleid p=afwijzen in te schakelen.

Belangrijkste opmerkingen

- Een succesvolle overgang naar p=reject verbetert uw bescherming tegen e-mail spoofing en phishing-aanvallen aanzienlijk.

- Voortdurende bewaking en analyse van DMARC-rapporten zijn cruciaal voor het handhaven van e-mailbeveiliging en deliverability na afwijzing.

- De integratie van DMARC met zowel SPF als DKIM is noodzakelijk om het risico op valse positieven te verkleinen en ervoor te zorgen dat alle e-mails correct worden geverifieerd.

- Door ervoor te zorgen dat alle verzendbronnen worden opgenomen in je SPF-record, beperk je onnodige DMARC-fouten tot een minimum.

- Voortdurende evaluatie van externe leveranciers is essentieel om strikte normen voor e-mailverificatie en -beveiliging te handhaven.

Wat is p=afwijzen?

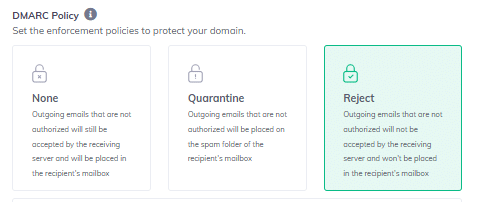

De DMARC-beleid Er zijn 3 definitieve handhavingsmodi die kunnen worden toegepast:

- p=none (geen actie ondernomen)

- p=quarantaine (plaatst e-mails die niet voldoen aan DMARC in quarantaine)

- p=reject (wijst e-mails af in geval van DMARC mislukt)

Reject is het maximale handhavingsbeleid voor DMARC en helpt domeineigenaren om gespoofde of phishing e-mails voordat ze de inbox van de klant bereiken. Degenen die DMARC willen gebruiken om hun domeinen te beschermen tegen e-mailgebaseerde aanvalsvectoren, vinden p=verwerpen een geschikte beleidsmodus.

Beveiliging vereenvoudigen met PowerDMARC!

Hoe schakel je de modus p=afwijzen in?

Om het p=afwijzingsbeleid voor DMARC in te schakelen, moet u gewoon uw DMARC DNS-record bewerken in de DNS-instellingen van uw domein, zoals wordt weergegeven in het onderstaande voorbeeld:

Vorig recordv=DMARC1; p=quarantaine;

Bewerkt recordv=DMARC1; p=afwijzen;

Sla de wijzigingen in je bewerkte record op en geef je DNS wat tijd om de wijzigingen te verwerken.

Als u een PowerDMARC-klant bent en onze gehoste DMARC-functie gebruikt, kunt u uw DMARC-beleidsmodus wijzigen van de vorige modus naar p=verwerpen door simpelweg te klikken op de optie "Verwerpen" in de beleidsinstellingen rechtstreeks op ons platform - zonder dat u toegang tot uw DNS hoeft te krijgen.

Potentiële risico's van DMARC bij afwijzen

Vaak proberen domeineigenaren hun protocolimplementatieproces te overhaasten en verwachten ze zo snel mogelijk handhaving te bereiken. Dit is echter niet aan te raden. Laten we uitleggen waarom:

- Het zeer snel overschakelen op handhaving kan leiden tot problemen met de e-mailbezorging

- Het kan leiden tot het verlies van legitieme e-mailberichten

- Het kan resulteren in DMARC-fouten voor e-mails die buiten je eigen domein worden verzonden.

Hoe bereik je p=reject veilig?

Hoewel het afkeurbeleid zijn eigen waarschuwingen en disclaimers met zich meebrengt, is de effectiviteit ervan in het voorkomen van verschillende aanvallen van e-mailfraude onmiskenbaar. Dus laten we nu onderzoeken hoe je veilig kunt overschakelen op weigeren:

Begin met p=none

In plaats van te beginnen met een afgedwongen beleid, wordt het sterk aangeraden om te beginnen met iets dat meer flexibiliteit en vrijheid biedt: en dat is precies wat p=none doet. Dit beleid, hoewel het niet veel doet in termen van bescherming, kan dienen als een uitstekend controlemiddel om te helpen bij je implementatietraject.

DMARC-rapportage inschakelen

Het monitoren van je e-mailkanalen kan je helpen om ongewenste afleveringsfouten als gevolg van verkeerd geconfigureerde protocollen te voorkomen. Hiermee kunt u fouten visualiseren en opsporen, en ze sneller oplossen.

DMARC-rapportage kan u helpen bij het vaststellen van de effectiviteit van uw beleid voor e-mailverificatie.

Hoewel e-mailverificatie geen wondermiddel is, kan het een effectief hulpmiddel zijn in uw beveiligingsarsenaal. Met DMARC-rapportage kunt u zien of uw inspanningen werken en waar u uw strategie misschien moet aanpassen.

Er zijn 2 soorten rapporten:

- Aggregate (RUA) is ontworpen om je te helpen je e-mailverzendbronnen, IP-adressen van afzenders, organisatiedomeinen en geolocaties te traceren.

- Forensisch (RUF) is ontworpen om te werken als incidentmeldingen wanneer een forensische gebeurtenis zoals spoofing plaatsvindt.

- Configureer zowel SPF en DKIM samen met DMARC

Te veel koks bederven de soep niet als het aankomt op de implementatie van DMARC. Beveiligingsexperts raden eerder aan om DMARC te combineren met zowel SPF als DKIM voor een betere bescherming en om de kans op fout-positieven te verkleinen. Het kan ook ongewenste DMARC mislukkingen voorkomen.

DMARC heeft het volgende nodig SPF of DKIM om verificatie door te voeren.

Dit speelt een cruciale rol bij het veilig implementeren van een afkeuringsbeleid, zodat zelfs als SPF faalt en DKIM slaagt of omgekeerd, MARC slaagt voor het bedoelde bericht.

Neem al je bronnen op

Het missen van verzendbronnen in je SPF record kan vooral schadelijk zijn wanneer je ongewenste DMARC fouten probeert te voorkomen. Het is belangrijk om een lijst te maken van al je e-mailverzendbronnen (waaronder externe e-mailleveranciers en serviceproviders zoals GmailMicrosoft O365, Yahoo Mail, Zoho, enz.)

Dit is vooral belangrijk als je SPF alleen gebruikt in combinatie met DMARC. Elke keer dat je een verzendbron toevoegt of verwijdert, moet je SPF record dezelfde wijzigingen weergeven.

Wat gebeurt er na p=afwijzen?

Als je met succes p=reject bereikt, kun je het volgende verwachten:

- Handhaving e-mailbeveiliging: Alleen e-mails die zowel de SPF- als de DKIM-verificatiecontroles doorstaan (of ten minste één, afhankelijk van je DMARC-instellingen) worden afgeleverd bij de ontvangers. E-mails die deze controles niet doorstaan, worden geweigerd en bereiken de bedoelde inboxen niet.

- Minder spoofing- en phishing-aanvallen: Als u p=reject bereikt, kunt u verwachten dat het risico op direct-domain spoofing en e-mail phishing-aanvallen op uw eigen domein tot een minimum wordt beperkt.

- Minder risico op domeinvervalsing: Het afdwingen van DMARC minimaliseert ook het risico van domeinvervalsing en voorkomt dat aanvallers uw domeinnaam misbruiken of vervalsen om namens u schadelijke e-mails te versturen.

Waarom uw DMARC-reis voortzetten voorbij p=reject?

Zodra je p=reject inschakelt, is je domein niet op magische wijze verlost van alle potentiële en opkomende bedreigingen! Het is alleen beter geworden in de verdediging ertegen. Dit zijn de redenen waarom je je DMARC-reis niet meteen moet stoppen na p=verwerpen:

- Problemen met bezorgbaarheid van e-mail: Als u uw e-mailverkeer niet goed in de gaten houdt nadat p=afwijzing is bereikt, kan dit leiden tot problemen met de bezorgbaarheid van e-mails.

- Opkomende aanvalsvectoren: Bedreigingsactoren vinden van tijd tot tijd nieuwe en geraffineerde manieren uit om cyberaanvallen uit te voeren die vaak de verificatiecontroles van e-mails omzeilen, zelfs bij p=afwijzen.

- Fijnafstemming: Mogelijk moet u SPF, DKIM of serviceconfiguraties van derden aanpassen als legitieme e-mails worden geweigerd. Als een nieuwe service bijvoorbeeld e-mails namens u verstuurt, moet u mogelijk uw SPF-record bijwerken of DKIM configureren voor die service.

Belangrijkste prioriteiten na het bereiken van p=afwijzing

Zodra u p=reject bereikt, moet u de volgende noodzakelijke stap nemen om uw e-mailbeveiliging verder te versterken en de reputatie van uw domein te behouden:

Voortdurende monitoring en analyse

U kunt uw DMARC-rapporten blijven bekijken en de inzichten blijven controleren om eventuele nieuwe bronnen van ongeautoriseerde e-mails of verkeerde configuraties te identificeren.

Uw inactieve domeinen en subdomeinen beveiligen

Zorg ervoor dat hetzelfde p=verwerp beleid ook geldt voor uw subdomeinen en inactieve domeinen. Onveilige subdomeinen en geparkeerde domeinen worden vaak misbruikt door hackers.

BIMI (merkindicatoren voor berichtidentificatie) implementeren

Een afgedwongen DMARC-beleid is een verplichte vereiste voor BIMI. Dus als je dat eenmaal hebt bereikt, is de logische volgende stap het inschakelen van BIMI voor je domein! Hiermee kun je je merklogo toevoegen aan uitgaande e-mails en krijg je het blauwe geverifieerde vinkje in verschillende ondersteunende mailboxen zoals Google, Yahoo en Zoho Mail.

MTA-STS inschakelen voor inkomende berichten

Wat gebeurt er met je inkomende e-mails als je je uitgaande e-mails beveiligt met DMARC? inschakelen MTA-STS dwingt TLS-encryptie af om ervoor te zorgen dat alleen berichten die via een beveiligde verbinding worden verzonden je postbus kunnen bereiken - waardoor man-in-the-middle aanvallen worden voorkomen.

Beheer van externe leveranciers

Controleer en zorg ervoor dat externe leveranciers die namens jou e-mails versturen, zich houden aan strenge normen voor e-mailverificatie en -beveiliging. Zorg ervoor dat contracten met leveranciers clausules bevatten over de naleving van e-mailverificatie.

Verken Threat Intelligence-technologieën

Informatie over voorspellende bedreigingen services kunnen u helpen bij het detecteren, voorspellen en beperken van opkomende e-mailbedreigingen en cyberaanvallen met behulp van geavanceerde AI-technologieën. Door deze toe te voegen aan je beveiligingspakket kun je de bescherming van je domein een flinke boost geven.

Je leven samenvatten na p=afwijzen

Het monitoren van uw e-mailverificatieprotocollen is een essentieel onderdeel van het leven na p=verwerpen. Het zorgt er niet alleen voor dat de effectiviteit van uw beveiligingsmaatregelen behouden blijft, maar geeft u ook een dieper inzicht in hun functionaliteiten om te bepalen wat voor u het beste werkt.

PowerDMARC helpt je bij een soepelere overgang van p=none naar reject, terwijl het je klaarstoomt voor de volgende stappen. Voorkom deliverabilityproblemen en beheer uw e-mailverificatieprotocollen op eenvoudige wijze, neem contact op vandaag nog contact op!

- Praktijkstudie DMARC MSP: Hoe S-IT het beheer van e-mailauthenticatie automatiseerde met PowerDMARC - 29 juni 2025

- PowerDMARC domineert G2 Summer Reports 2025 in de categorie DMARC-software - 29 juni 2025

- Is koude e-mail nog steeds effectief in 2025? Beste praktijken voor bereik en veiligheid - 20 juni 2025