W 1982 roku, kiedy SMTP został po raz pierwszy określony, nie zawierał żadnego mechanizmu zapewniającego bezpieczeństwo na poziomie transportu w celu zabezpieczenia komunikacji między agentami transferu poczty. Jednak w 1999 r. do protokołu SMTP dodano polecenie STARTTLS, które z kolei obsługiwało szyfrowanie wiadomości e-mail między serwerami, zapewniając możliwość konwersji niezabezpieczonego połączenia na bezpieczne, które jest szyfrowane przy użyciu protokołu TLS.

Jednak szyfrowanie jest opcjonalne w SMTP, co oznacza, że wiadomości mogą być wysyłane nawet w postaci zwykłego tekstu. Mail Transfer Agent-Strict Transport Security (MTA-STS) jest stosunkowo nowym standardem, który daje dostawcom usług pocztowych możliwość egzekwowania Transport Layer Security (TLS) w celu zabezpieczenia połączeń SMTP, oraz określenia, czy wysyłające serwery SMTP powinny odmawiać dostarczania e-maili do hostów MX, które nie oferują TLS z wiarygodnym certyfikatem serwera. Udowodniono, że skutecznie łagodzi ataki TLS downgrade oraz ataki Man-In-The-Middle (MITM). Raportowanie SMTP TLS (TLS-RPT) jest standardem umożliwiającym zgłaszanie problemów z łącznością TLS, które występują w aplikacjach wysyłających pocztę elektroniczną oraz wykrywanie błędnych konfiguracji. Umożliwia on zgłaszanie problemów z dostarczaniem wiadomości e-mail, które mają miejsce, gdy wiadomość e-mail nie jest szyfrowana za pomocą TLS. We wrześniu 2018 roku standard ten został po raz pierwszy udokumentowany w RFC 8460.

Dlaczego Twoje wiadomości e-mail wymagają szyfrowania w trakcie przesyłania?

Podstawowym celem jest poprawa bezpieczeństwa na poziomie transportu podczas komunikacji SMTP oraz zapewnienie prywatności ruchu e-mail. Ponadto, szyfrowanie wiadomości przychodzących i wychodzących zwiększa bezpieczeństwo informacji, wykorzystując kryptografię do ochrony informacji elektronicznej. Co więcej, ataki kryptograficzne takie jak Man-In-The-Middle (MITM) oraz TLS Downgrade zyskały w ostatnim czasie na popularności i stały się powszechną praktyką wśród cyberprzestępców, którą można obejść poprzez wymuszenie szyfrowania TLS i rozszerzenie wsparcia dla bezpiecznych protokołów.

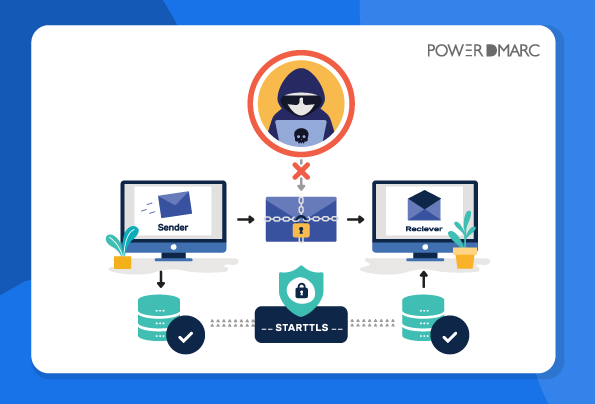

Jak jest przeprowadzany atak MITM?

Ponieważ szyfrowanie musiało zostać doposażone w protokół SMTP, aktualizacja do szyfrowanej dostawy musi polegać na poleceniu STARTTLS, które jest wysyłane w czystym tekście. Napastnik MITM może łatwo wykorzystać tę cechę, przeprowadzając atak na połączenie SMTP poprzez manipulowanie komendą upgrade, zmuszając klienta do ponownego wysłania wiadomości w postaci jawnego tekstu.

Po przechwyceniu komunikacji atakujący MITM może łatwo wykraść odszyfrowane informacje i uzyskać dostęp do treści wiadomości e-mail. Dzieje się tak dlatego, że SMTP, będący standardem przemysłowym dla przesyłania poczty, używa szyfrowania oportunistycznego, co oznacza, że szyfrowanie jest opcjonalne, a e-maile nadal mogą być dostarczane w czystym tekście.

W jaki sposób przeprowadzany jest atak TLS Downgrade?

Ponieważ szyfrowanie musiało zostać doposażone w protokół SMTP, aktualizacja do szyfrowanej dostawy musi polegać na poleceniu STARTTLS, które jest wysyłane w czystym tekście. Napastnik MITM może wykorzystać tę cechę, przeprowadzając atak na połączenie SMTP poprzez manipulowanie komendą aktualizacji. Atakujący może po prostu zastąpić STARTTLS ciągiem znaków, którego klient nie jest w stanie zidentyfikować. W ten sposób klient łatwo powróci do wysyłania wiadomości w postaci zwykłego tekstu.

W skrócie, atak typu downgrade jest często przeprowadzany jako część ataku MITM, aby stworzyć ścieżkę umożliwiającą przeprowadzenie ataku, który nie byłby możliwy w przypadku połączenia szyfrowanego najnowszą wersją protokołu TLS, poprzez zastąpienie lub usunięcie komendy STARTTLS i cofnięcie komunikacji do cleartext.

Poza zwiększeniem bezpieczeństwa informacji i złagodzeniem wszechobecnych ataków monitorujących, szyfrowanie wiadomości w tranzycie rozwiązuje również wiele problemów związanych z bezpieczeństwem SMTP.

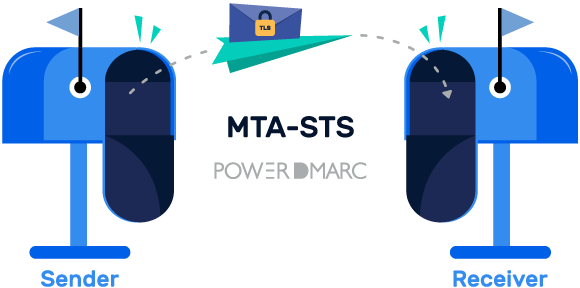

Osiągnięcie wymuszonego szyfrowania TLS wiadomości e-mail za pomocą MTA-STS

Jeśli nie uda się przesłać wiadomości e-mail za pośrednictwem bezpiecznego połączenia, dane mogą zostać naruszone, a nawet zmodyfikowane i zmodyfikowane przez cyberprzestępcę. W tym miejscu MTA-STS wkracza do akcji i naprawia ten problem, umożliwiając bezpieczny tranzyt wiadomości e-mail, a także skutecznie łagodząc ataki kryptograficzne i zwiększając bezpieczeństwo informacji poprzez wymuszanie szyfrowania TLS. Mówiąc prościej, MTA-STS wymusza przesyłanie wiadomości e-mail za pomocą szyfrowanej ścieżki TLS, a w przypadku, gdy nie można nawiązać szyfrowanego połączenia, wiadomość e-mail nie jest w ogóle dostarczana, zamiast być dostarczana w postaci zwykłego tekstu. Co więcej, MTA przechowują pliki polityki MTA-STS, co utrudnia atakującym przeprowadzenie ataku DNS spoofing.

MTA-STS zapewnia ochronę przed :

- Ataki na obniżenie ratingu

- Ataki typu MITM (Man-In-The-Middle)

- Rozwiązuje wiele problemów związanych z bezpieczeństwem SMTP, w tym wygasłe certyfikaty TLS i brak wsparcia dla bezpiecznych protokołów.

Główni dostawcy usług pocztowych, tacy jak Microsoft, Oath i Google, wspierają MTA-STS. Google, jako największy gracz w branży, zajmuje centralne miejsce podczas przyjmowania jakiegokolwiek protokołu, a przyjęcie MTA-STS przez google wskazuje na rozszerzenie wsparcia w kierunku bezpiecznych protokołów i podkreśla znaczenie szyfrowania poczty elektronicznej w tranzycie.

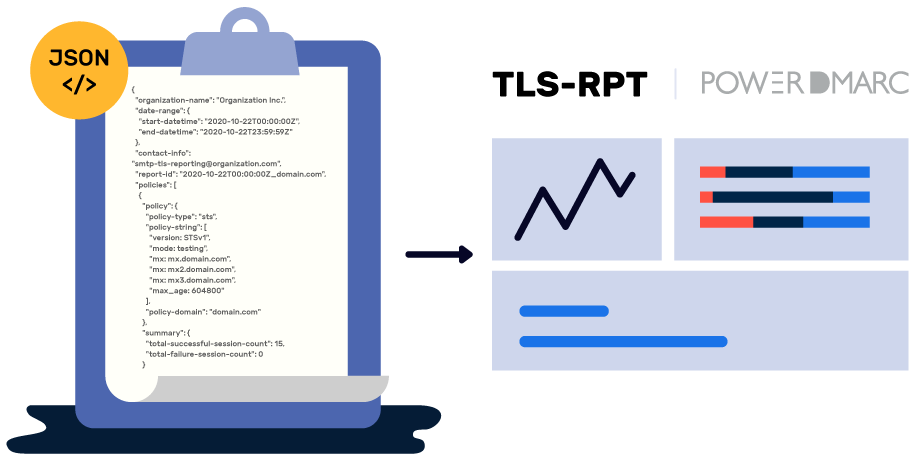

Rozwiązywanie problemów z dostarczaniem wiadomości e-mail za pomocą TLS-RPT

Raportowanie SMTP TLS dostarcza właścicielom domen raporty diagnostyczne (w formacie JSON) zawierające szczegółowe informacje na temat emaili, które zostały wysłane do twojej domeny i napotykają na problemy z dostarczeniem, lub nie mogły zostać dostarczone z powodu ataku downgrade lub innych problemów, dzięki czemu możesz proaktywnie rozwiązać problem. Jak tylko włączysz TLS-RPT, współpracujący Mail Transfer Agents zaczną wysyłać raporty diagnostyczne dotyczące problemów z dostarczeniem emaili pomiędzy komunikującymi się serwerami do wskazanej domeny email. Raporty są wysyłane zazwyczaj raz dziennie i zawierają informacje na temat polityki MTA-STS przestrzeganej przez nadawców, statystyki ruchu oraz informacje o błędach lub problemach w dostarczaniu wiadomości email.

Potrzeba wdrożenia TLS-RPT :

- W przypadku, gdy email nie zostanie wysłany do Twojego odbiorcy z powodu problemów z dostarczeniem, zostaniesz o tym poinformowany.

- TLS-RPT zapewnia zwiększony wgląd we wszystkie kanały emailowe, dzięki czemu uzyskujemy lepszy wgląd we wszystko co dzieje się w naszej domenie, w tym również w wiadomości, które nie zostały dostarczone.

- TLS-RPT dostarcza dogłębne raporty diagnostyczne, które pozwalają zidentyfikować i dotrzeć do źródła problemu z dostarczeniem wiadomości e-mail i niezwłocznie go usunąć.

Adaptacja MTA-STS i TLS-RPT w łatwy i szybki sposób dzięki PowerDMARC

MTA-STS wymaga serwera WWW z obsługą HTTPS i ważnym certyfikatem, rekordów DNS oraz stałej konserwacji. PowerDMARC znacznie ułatwia życie, ponieważ zajmuje się tym wszystkim za Ciebie, całkowicie w tle - od generowania certyfikatów i pliku polityki MTA-STS do egzekwowania polityki, pomagamy Ci uniknąć ogromnych zawiłości związanych z przyjęciem protokołu. Gdy pomożemy Ci skonfigurować go za pomocą kilku kliknięć, już nigdy więcej nie będziesz musiał o tym myśleć.

Z pomocą usług Email Authentication Services firmy PowerDMARC możesz bez problemu i w bardzo szybkim tempie wdrożyć Hosted MTA-STS w swojej organizacji, za pomocą którego możesz wymusić, aby wiadomości e-mail były wysyłane do Twojej domeny przez szyfrowane połączenie TLS, dzięki czemu połączenie jest bezpieczne i pozwala uniknąć ataków MITM.

PowerDMARC ułatwi Ci życie, sprawiając, że proces wdrażania SMTP TLS Reporting (TLS-RPT) będzie łatwy i szybki, na wyciągnięcie ręki! Jak tylko zarejestrujesz się w PowerDMARC i włączysz raportowanie SMTP TLS dla swojej domeny, przejmiemy na siebie ból konwersji skomplikowanych plików JSON zawierających raporty problemów z dostarczaniem emaili na proste, czytelne dokumenty (per wynik i per źródło wysyłania), które możesz przejrzeć i zrozumieć z łatwością! Platforma PowerDMARC automatycznie wykrywa, a następnie przekazuje informacje o problemach z dostarczaniem wiadomości e-mail, dzięki czemu możesz szybko się nimi zająć i rozwiązać je w mgnieniu oka!

Zarejestruj się, aby otrzymać darmowy DMARC już dziś!

- PowerDMARC współpracuje z Loons Group w celu wzmocnienia bezpieczeństwa poczty elektronicznej w Katarze - 13 marca 2025 r.

- Email phishing i anonimowość online: Czy można całkowicie ukryć się przed napastnikami w Darknecie? - 10 marca 2025 r.

- Czym jest DNS Hijacking: Wykrywanie, zapobieganie i łagodzenie skutków - 7 marca 2025 r.