Los propietarios de dominios a menudo cometen el error de asumir que su viaje de autenticación de correo electrónico termina en la aplicación (en DMARC p=rject). Lo que no saben es que la vida después de p=reject es una fase importante que determina la solidez general de la seguridad del correo electrónico de su dominio. seguridad de su dominio. Para una protección continua contra los ataques de suplantación de identidad y phishing, es imperativo formular una estrategia de seguridad del correo electrónico que comience justo después de lograr el cumplimiento. Esto incluye la supervisión, elaboración de informes y gestión continuas para garantizar la salud general de la configuración de autenticación del correo electrónico.

Averigüemos por qué su viaje DMARC está lejos de terminar, una vez que alcance su objetivo de habilitar la política p=reject.

Puntos clave

- Una transición exitosa a p=reject mejora significativamente su protección contra los ataques de suplantación de identidad y phishing por correo electrónico.

- La supervisión y el análisis continuos de los informes DMARC son cruciales para mantener la seguridad del correo electrónico y la capacidad de entrega tras el rechazo.

- Integrar DMARC con SPF y DKIM es necesario para reducir el riesgo de falsos positivos y garantizar que todos los correos electrónicos se autentiquen correctamente.

- Asegurarse de que todas las fuentes de envío están incluidas en su registro SPF ayuda a minimizar los fallos DMARC innecesarios.

- La evaluación continua de los proveedores externos es esencial para mantener unas normas estrictas de autenticación y seguridad del correo electrónico.

¿Qué es p=reject?

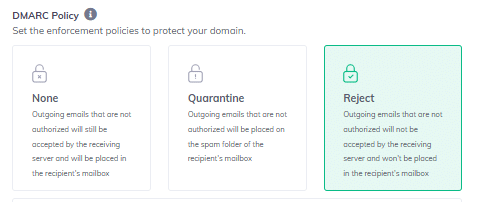

La página web Política DMARC tiene 3 modos definitivos de aplicación que uno puede desplegar, son:

- p=nada (no se ha realizado ninguna acción)

- p=quarantine (pone en cuarentena los correos que no superan el DMARC)

- p=reject (rechaza los correos electrónicos en caso de DMARC falla)

Reject es la máxima política de aplicación de DMARC y ayuda a los propietarios de dominios a bloquear los correos electrónicos falsificados o de suplantación de identidad. phishing antes de que lleguen a las bandejas de entrada de los clientes. Aquellos que deseen aprovechar DMARC para proteger sus dominios contra vectores de ataque basados en correo electrónico pueden encontrar p=reject como un modo de política adecuado.

¡Simplifique la seguridad con PowerDMARC!

¿Cómo activar el modo p=reject?

Para activar la política p=reject para DMARC, sólo tiene que editar su registro DNS DMARC en la configuración DNS de su dominio, como se muestra en el siguiente ejemplo:

Registro anterior: v=DMARC1; p=cuarentena;

Registro editado: v=DMARC1; p=reject;

Guarde los cambios en el registro editado y deje que el DNS procese los cambios.

Si es cliente de PowerDMARC y utiliza nuestra función DMARC alojada, puede cambiar el modo de su política DMARC del modo anterior a p=reject simplemente haciendo clic en la opción "Reject" de la configuración de la política directamente en nuestra plataforma, sin necesidad de acceder a sus DNS.

Riesgos potenciales asociados a DMARC en Reject

En la mayoría de los casos, los propietarios de dominios intentan apresurarse en el proceso de despliegue de su protocolo y esperan conseguir el cumplimiento lo antes posible. Sin embargo, esto no es recomendable. Vamos a explicar por qué:

- Pasar a la aplicación a un ritmo muy rápido puede provocar problemas de entregabilidad del correo electrónico

- Puede provocar la pérdida de mensajes de correo electrónico legítimos

- Puede dar lugar a fallos de DMARC para los correos electrónicos enviados fuera de su propio dominio

¿Cómo llegar a p=reject con seguridad?

Aunque la política de rechazo viene con su propio conjunto de advertencias y descargos de responsabilidad, su eficacia en la prevención de una variedad de ataques de fraude por correo electrónico es innegable. Así que vamos a explorar ahora las formas de cambiar a rechazar de forma segura:

Empezar con p=ninguno

En lugar de empezar con una política impuesta, es muy recomendable empezar con algo que ofrezca más flexibilidad y libertad: y eso es exactamente lo que hace p=none. Esta política, aunque no hace mucho en términos de protección, puede servir como una excelente herramienta de monitoreo para ayudar en su viaje de implementación.

Habilitar los informes DMARC

La supervisión de sus canales de correo electrónico puede ayudarle a evitar fallos de entrega no deseados debidos a protocolos mal configurados. Puede permitirle visualizar y detectar errores, y solucionarlos más rápidamente.

Los informes DMARC pueden ayudarle a identificar la eficacia de su política de autenticación del correo electrónico.

Aunque la autenticación del correo electrónico no es una bala de plata, puede ser una herramienta eficaz en su arsenal de seguridad. Con los informes DMARC, puede ver si sus esfuerzos están funcionando y dónde puede necesitar ajustar su estrategia.

Hay dos tipos de informes:

- Aggregate (RUA) está diseñado para ayudarle a rastrear sus fuentes de envío de correo electrónico, las direcciones IP de los remitentes, los dominios de la organización y las geolocalizaciones

- Forensic (RUF) está diseñado para funcionar como informes de alerta de incidentes cuando se produce un evento forense como la suplantación de identidad

- Configure SPF y DKIM junto con DMARC

Demasiados cocineros no estropean el caldo cuando se trata de la implantación de DMARC. Los expertos en seguridad recomiendan combinar DMARC con SPF y DKIM para mejorar la protección y reducir la posibilidad de falsos positivos. También puede evitar fallos de DMARC no deseados.

DMARC necesita SPF o DKIM para pasar la autenticación.

Esto desempeña un papel fundamental para ayudarle a aplicar de forma segura una política de rechazo, garantizando que incluso si SPF falla y DKIM pasa o viceversa, MARC pasará para el mensaje previsto.

Incluya todas sus fuentes de envío

Omitir las fuentes de envío en su registro SPF puede ser especialmente perjudicial cuando intenta evitar fallos DMARC no deseados. Es importante hacer una lista de todas sus fuentes de envío de correo electrónico (que incluiría proveedores de correo electrónico de terceros y proveedores de servicios como GmailMicrosoft O365, Yahoo Mail, Zoho, etc.)

Esto es especialmente importante si sólo utiliza SPF en combinación con DMARC. Cada vez que añada o elimine un origen de envío, su registro SPF debe reflejar los mismos cambios.

¿Qué ocurre después de p=reject?

Una vez que haya alcanzado p=reject, puede esperar lo siguiente:

- Aplicación de la seguridad del correo electrónico: Sólo se entregan a los destinatarios los correos electrónicos que superan las comprobaciones de autenticación SPF y DKIM (o al menos una, dependiendo de su configuración DMARC). Los correos electrónicos que no superen estas comprobaciones serán rechazados y no llegarán a las bandejas de entrada previstas.

- Reducción de los ataques de suplantación de identidad y phishing: Al llegar a p=reject puede esperar experimentar un riesgo minimizado de spoofing de dominio directo y ataques de phishing por correo electrónico en su propio dominio.

- Reducción del riesgo de suplantación de dominio: La aplicación de DMARC también minimiza el riesgo de suplantación de dominio, evitando que los atacantes utilicen indebidamente o falsifiquen su nombre de dominio para enviar correos electrónicos maliciosos en su nombre.

¿Por qué continuar su viaje DMARC más allá de p=reject?

Una vez que activas p=reject, tu dominio no se libra mágicamente de todas las amenazas potenciales y emergentes. Simplemente ha mejorado su defensa frente a ellas. Estas son las razones por las que no debes detener tu viaje DMARC inmediatamente después de p=reject:

- Problemas de entregabilidad del correo electrónico: La falta de seguimiento de su tráfico de correo electrónico después de alcanzar p=reject puede conducir a problemas de entregabilidad de correo electrónico.

- Vectores de ataque emergentes: Los actores de amenazas inventan de vez en cuando nuevas y sofisticadas formas de lanzar ciberataques que a menudo eluden las comprobaciones de autenticación del correo electrónico incluso en p=reject.

- Puesta a punto: Es posible que tenga que ajustar las configuraciones de SPF, DKIM o de servicios de terceros si se rechazan correos electrónicos legítimos. Por ejemplo, si un nuevo servicio envía correos electrónicos en su nombre, es posible que tenga que actualizar su registro SPF o configurar DKIM para ese servicio.

Prioridades clave tras lograr p=rechazo

Una vez que consigas p=reject, debes dar el siguiente paso necesario para reforzar aún más la seguridad de tu correo electrónico y mantener la reputación de tu dominio:

Seguimiento y análisis continuos

Puede seguir revisando sus informes DMARC y supervisando los datos para identificar nuevas fuentes de correos electrónicos no autorizados o errores de configuración.

Protección de dominios y subdominios inactivos

Asegúrate de que la misma política p=reject se aplica también a tus subdominios y dominios inactivos. Los hackers suelen aprovecharse de los subdominios y dominios aparcados inseguros.

Implantación de BIMI (Indicadores de Marca para la Identificación de Mensajes)

La aplicación de la política DMARC es un requisito obligatorio para BIMI. Así que una vez que lo hayas conseguido, el siguiente paso natural debería ser habilitar BIMI para tu dominio. Le ayudará a adjuntar el logotipo de su marca a los correos electrónicos salientes, así como a obtener la marca de verificación azul en varios buzones de correo compatibles, como Google, Yahoo y Zoho Mail.

Activación de MTA-STS para mensajes entrantes

¿Qué ocurre con los mensajes entrantes cuando se protege el correo saliente mediante DMARC? Activación de MTA-STS refuerza el cifrado TLS para garantizar que sólo los mensajes transmitidos a través de una conexión segura puedan llegar a su buzón de correo, evitando así los ataques de intermediario.

Gestión de proveedores externos

Revise y asegúrese de que todos los proveedores externos que envían correos electrónicos en su nombre cumplen normas estrictas de autenticación y seguridad del correo electrónico. Asegúrese de que los contratos con los proveedores incluyen cláusulas sobre el cumplimiento de la autenticación del correo electrónico.

Explore las tecnologías de inteligencia sobre amenazas

Inteligencia predictiva de amenazas pueden ayudarle a detectar, predecir y mitigar las amenazas emergentes basadas en el correo electrónico y los ciberataques mediante tecnologías avanzadas basadas en IA. Añadirlos a su pila de seguridad puede dar un impulso significativo a la protección de su dominio.

Resumir su vida después de p=reject

Supervisar tus protocolos de autenticación de correo electrónico es una parte esencial de la vida después de p=reject. No solo garantiza el mantenimiento de la eficacia de tus medidas de seguridad, sino que también te permite profundizar en sus funcionalidades para determinar qué es lo que mejor te funciona.

PowerDMARC le ayuda a disfrutar de una transición más suave de p=ninguno a rechazar, a la vez que le prepara para los siguientes pasos. Para evitar problemas de entregabilidad y gestionar fácilmente sus protocolos de autenticación de correo electrónico, póngase en contacto hoy mismo.

- Microsoft refuerza las reglas de remitentes de correo electrónico: Actualizaciones clave que no debe perderse - 3 de abril de 2025

- Configuración de DKIM: Guía paso a paso para configurar DKIM para la seguridad del correo electrónico (2025) - 31 de marzo de 2025

- PowerDMARC reconocido como líder de red para DMARC en G2 Spring Reports 2025 - 26 de marzo de 2025