La vie après p=reject : Pourquoi votre voyage DMARC est loin d'être terminé

par

La vie après p=reject dans votre politique de sécurité DMARC détermine la force globale de la posture de sécurité du courrier électronique de leur domaine.

Les propriétaires de domaines commettent souvent l'erreur de penser que leur parcours d'authentification des courriels s'arrête à la mise en application (à DMARC p=rject). Ils sont loin de se douter que la vie après p=reject est une phase importante qui détermine la solidité globale de la sécurité du courrier électronique de leur domaine. Pour une protection continue contre les attaques de spoofing et de phishing, il est impératif de formuler une stratégie de sécurité de la messagerie qui ne commence qu'après l'application du DMARC. Cela inclut une surveillance, un rapport et une gestion continus pour garantir la santé globale de votre configuration d'authentification des courriels.

Voyons pourquoi votre parcours DMARC est loin d'être terminé, une fois que vous aurez atteint votre objectif d'activer la politique p=reject.

Points clés à retenir

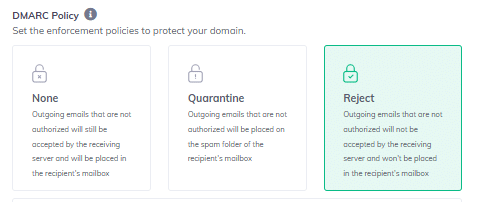

Le site politique DMARC a 3 modes définitifs d'application que l'on peut déployer, ils sont :

Le rejet est la politique maximale d'application de DMARC, il aide les propriétaires de domaines à bloquer les courriels usurpés ou les courriels d'hameçonnage. courriels d'hameçonnage avant qu'ils n'atteignent les boîtes de réception des clients. Ceux qui souhaitent tirer parti de DMARC pour protéger leurs domaines contre les vecteurs d'attaque basés sur le courrier électronique peuvent trouver que p=reject est un mode de politique approprié.

Pour activer la politique p=reject pour DMARC, il vous suffit de modifier votre enregistrement DNS DMARC dans les paramètres DNS de votre domaine, comme indiqué dans l'exemple ci-dessous :

Enregistrement précédent: v=DMARC1 ; p=quarantine ;

Enregistrement édité: v=DMARC1 ; p=rejeter ;

Sauvegardez les modifications apportées à l'enregistrement édité et laissez à votre DNS le temps de traiter les changements.

Si vous êtes un client de PowerDMARC et que vous utilisez notre fonction DMARC hébergée, vous pouvez changer le mode de votre politique DMARC de votre mode précédent à p=reject en cliquant simplement sur l'option "Reject" dans les paramètres de la politique directement sur notre plateforme - sans avoir besoin d'accéder à votre DNS.

Le plus souvent, les propriétaires de domaines essaient de se précipiter dans le processus de déploiement de leur protocole et espèrent obtenir une mise en application le plus rapidement possible. Ce n'est toutefois pas recommandé. Nous allons vous expliquer pourquoi :

Bien que la politique de rejet s'accompagne de son propre ensemble d'avertissements et de clauses de non-responsabilité, son efficacité dans la prévention de diverses attaques de fraude par courrier électronique est indéniable. Examinons donc maintenant les moyens de passer au rejet en toute sécurité :

Au lieu de commencer par une politique imposée, il est fortement recommandé de commencer par quelque chose qui offre plus de flexibilité et de liberté : et c'est exactement ce que fait p=none. Cette politique, bien qu'elle ne fasse pas grand-chose en termes de protection, peut servir d'excellent outil de surveillance pour vous aider dans votre parcours de mise en œuvre.

La surveillance de vos canaux de messagerie peut vous aider à éviter les échecs de livraison indésirables dus à des protocoles mal configurés. Elle peut vous permettre de visualiser et de détecter les erreurs, et de les dépanner plus rapidement.

Les rapports DMARC peut vous aider à déterminer l'efficacité de votre politique d'authentification du courrier électronique.

Bien que l'authentification des e-mails ne soit pas une solution miracle, elle peut être un outil efficace dans votre arsenal de sécurité. Grâce aux rapports DMARC, vous pouvez voir si vos efforts sont efficaces et où vous devez ajuster votre stratégie.

Il existe deux types de rapports :

Trop de cuisiniers ne gâtent pas le bouillon lorsqu'il s'agit de la mise en œuvre de DMARC. Les experts en sécurité recommandent plutôt d'associer DMARC à SPF et DKIM pour une meilleure protection et pour réduire la possibilité de faux positifs. Cela permet également d'éviter les échecs indésirables de DMARC.

DMARC nécessite soit SPF ou DKIM pour passer l'authentification.

Cela joue un rôle essentiel pour vous aider à mettre en œuvre en toute sécurité une politique de rejet, en garantissant que même si SPF échoue et que DKIM passe ou vice versa, MARC passera pour le message prévu.

L'omission de sources d'envoi dans votre enregistrement SPF peut être particulièrement préjudiciable lorsque vous essayez d'éviter des échecs DMARC indésirables. Il est important de dresser une liste de toutes vos sources d'envoi d'e-mails (y compris les fournisseurs d'e-mails tiers et les prestataires de services tels que GmailMicrosoft O365, Yahoo Mail, Zoho, etc.)

Ceci est particulièrement important si vous n'utilisez SPF qu'en combinaison avec DMARC. Chaque fois que vous ajoutez ou supprimez une source d'envoi, votre enregistrement SPF doit refléter les mêmes changements.

Une fois que vous avez atteint p=reject, vous pouvez vous attendre à ce qui suit :

Une fois que vous avez activé p=reject, votre domaine ne se débarrasse pas comme par magie de toutes les menaces potentielles et émergentes ! Il est simplement devenu plus apte à s'en défendre. Voici les raisons pour lesquelles vous ne devriez pas arrêter votre parcours DMARC immédiatement après p=reject :

Une fois que vous avez obtenu p=reject, vous devez prendre les mesures nécessaires suivantes pour renforcer la sécurité de votre courrier électronique et maintenir la réputation de votre domaine :

Vous pouvez continuer à consulter vos rapports DMARC et à surveiller les informations afin d'identifier toute nouvelle source d'e-mails non autorisés ou toute mauvaise configuration.

Veillez à ce que la même politique p=reject s'applique également à vos sous-domaines et domaines inactifs. Les sous-domaines non sécurisés et les domaines parqués sont souvent exploités par les pirates informatiques.

L'application de la politique DMARC est une exigence obligatoire pour les utilisateurs du BIMI. Une fois que vous y êtes parvenu, l'étape suivante devrait être d'activer BIMI pour votre domaine ! Cela vous permettra d'apposer le logo de votre marque sur les courriels sortants et d'obtenir la coche bleue vérifiée dans plusieurs boîtes aux lettres compatibles comme Google, Yahoo et Zoho Mail.

Si vous sécurisez vos courriels sortants à l'aide de DMARC, qu'advient-il de vos courriels entrants ? En activant MTA-STS applique le cryptage TLS afin de s'assurer que seuls les messages transmis via une connexion sécurisée peuvent atteindre votre boîte aux lettres - empêchant ainsi les attaques de type "man-in-the-middle".

Vérifiez et assurez-vous que les fournisseurs tiers qui envoient des courriels en votre nom respectent des normes strictes en matière d'authentification et de sécurité des courriels. Veillez à ce que les contrats conclus avec les fournisseurs contiennent des clauses relatives à la conformité de l'authentification du courrier électronique.

Intelligence prédictive des menaces peuvent vous aider à détecter, prédire et atténuer les menaces émergentes basées sur le courrier électronique et les cyberattaques grâce à des technologies avancées alimentées par l'IA. En les ajoutant à votre pile de sécurité, vous pouvez donner un coup de pouce significatif à la protection de votre domaine.

Le contrôle de vos protocoles d'authentification du courrier électronique est un élément essentiel de la vie après p=reject. Il permet non seulement de s'assurer que l'efficacité de vos mesures de sécurité est maintenue, mais aussi d'avoir une vision plus approfondie de leurs fonctionnalités afin de déterminer ce qui fonctionne le mieux pour vous.

PowerDMARC vous aide à passer en douceur de p=none à reject, tout en vous préparant aux étapes suivantes. Pour éviter les problèmes de délivrabilité et gérer facilement les protocoles d'authentification de vos courriels, contactez-nous dès aujourd'hui !

Outils

Produit

Société

Qu'est-ce que la redirection DNS et quels sont ses 5 principaux avantages ?

Qu'est-ce que la redirection DNS et quels sont ses 5 principaux avantages ?