Życie po p=reject: Dlaczego podróż DMARC jest daleka od zakończenia

przez

Życie po p=reject w Twojej polityce bezpieczeństwa DMARC określa ogólną siłę postawy bezpieczeństwa poczty elektronicznej w Twojej domenie.

Właściciele domen często popełniają błąd zakładając, że ich podróż uwierzytelniania poczty elektronicznej kończy się na egzekwowaniu (na DMARC p=rject). Mało kto wie, że życie po p=reject jest ważną fazą, która określa ogólną siłę ich domeny domeny postawy. Aby zapewnić ciągłą ochronę przed spoofingiem i atakami phishingowymi, konieczne jest sformułowanie strategii bezpieczeństwa poczty elektronicznej, która zaczyna się dopiero po osiągnięciu egzekwowania. Obejmuje to ciągłe monitorowanie, raportowanie i zarządzanie w celu zapewnienia ogólnej kondycji konfiguracji uwierzytelniania poczty e-mail.

Dowiedzmy się, dlaczego podróż DMARC jest daleka od zakończenia, po osiągnięciu celu, jakim jest włączenie polityki p=reject.

Kluczowe wnioski

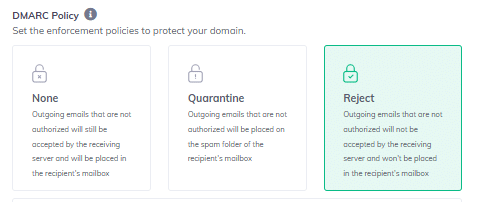

Strona Polityka DMARC ma 3 ostateczne tryby egzekwowania, które można wdrożyć, są to:

Odrzucenie jest maksymalną polityką egzekwowania dla DMARC, pomaga właścicielom domen blokować spoofed lub wiadomości phishingowe zanim dotrą one do skrzynek odbiorczych klientów. Ci, którzy chcą wykorzystać DMARC do ochrony swoich domen przed wektorami ataków opartych na wiadomościach e-mail, mogą uznać p=reject za odpowiedni tryb polityki.

Aby włączyć politykę p=reject dla DMARC, należy po prostu edytować rekord DNS DMARC w ustawieniach DNS domeny, jak pokazano w poniższym przykładzie:

Poprzedni wpisv=DMARC1; p=kwarantanna;

Edytowany rekordv=DMARC1; p=reject;

Zapisz zmiany w edytowanym rekordzie i daj systemowi DNS trochę czasu na przetworzenie zmian.

Jeśli jesteś klientem PowerDMARC korzystającym z naszej hostowanej funkcji DMARC, możesz zmienić tryb polityki DMARC z poprzedniego trybu na p=reject, po prostu klikając opcję "Reject" w ustawieniach polityki bezpośrednio na naszej platformie - bez konieczności dostępu do DNS.

Częściej niż nie, właściciele domen starają się pośpiesznie przejść przez proces wdrażania protokołu i oczekują, że osiągną egzekwowanie jak najszybciej. Nie jest to jednak zalecane. Wyjaśnijmy, dlaczego:

Chociaż polityka odrzucania wiąże się z własnym zestawem ostrzeżeń i zastrzeżeń, jej skuteczność w zapobieganiu różnym atakom na oszustwa e-mailowe jest niezaprzeczalna. Poznajmy więc teraz sposoby na bezpieczne przejście na odrzucanie:

Zamiast zaczynać od wymuszonej polityki, zachęca się do rozpoczęcia od czegoś, co oferuje więcej elastyczności i wolności: i to jest dokładnie to, co robi p=none. Ta polityka, chociaż nie robi wiele w zakresie ochrony, może służyć jako doskonałe narzędzie do monitorowania, aby pomóc w podróży wdrożenia.

Monitorowanie kanałów pocztowych może pomóc w zapobieganiu niepożądanym awariom w dostarczaniu wiadomości z powodu źle skonfigurowanych protokołów. Może pozwolić Ci na wizualizację i wykrycie błędów oraz szybsze rozwiązywanie problemów.

Raportowanie DMARC może pomóc w określeniu skuteczności polityki uwierzytelniania poczty e-mail.

Chociaż uwierzytelnianie poczty elektronicznej nie jest srebrną kulą, może być skutecznym narzędziem w Twoim arsenale bezpieczeństwa. Dzięki raportowaniu DMARC możesz zobaczyć, czy Twoje wysiłki przynoszą efekty i gdzie możesz potrzebować dostosować swoją strategię.

Istnieją 2 rodzaje raportów:

Zbyt wielu kucharzy nie zepsuje rosołu, jeśli chodzi o wdrożenie DMARC. Eksperci ds. bezpieczeństwa zalecają raczej sparowanie DMARC z SPF i DKIM w celu zwiększenia ochrony, jak również w celu wyeliminowania możliwości wystąpienia fałszywych alarmów. Może to również zapobiec niepożądanym niepowodzeniom DMARC.

DMARC wymaga SPF lub DKIM aby przejść uwierzytelnienie.

Odgrywa to kluczową rolę w pomaganiu w bezpiecznym wdrażaniu polityki odrzucania, zapewniając, że nawet jeśli SPF nie powiedzie się, a DKIM przejdzie lub odwrotnie, MARC przejdzie dla zamierzonej wiadomości.

Pominięcie źródeł wysyłania w rekordzie SPF może być szczególnie szkodliwe, gdy próbujesz uniknąć niechcianych błędów DMARC. Ważne jest, aby sporządzić listę wszystkich źródeł wysyłania wiadomości e-mail (w tym zewnętrznych dostawców poczty elektronicznej i usługodawców, takich jak Gmail, Microsoft O365, Yahoo Mail, Zoho, itp.)

Jest to szczególnie ważne, jeśli używasz tylko SPF w połączeniu z DMARC. Za każdym razem, gdy dodajesz lub usuwasz źródło wysyłania, twój rekord SPF musi odzwierciedlać te same zmiany.

Po pomyślnym osiągnięciu p=reject można spodziewać się następujących rezultatów:

Po włączeniu p=reject domena nie pozbywa się w magiczny sposób wszystkich potencjalnych i pojawiających się zagrożeń! Po prostu stała się lepsza w obronie przed nimi. Oto powody, dla których nie należy przerywać podróży DMARC natychmiast po p=reject:

Po osiągnięciu p=reject, należy podjąć następujące niezbędne kroki w celu dalszego wzmocnienia bezpieczeństwa poczty e-mail i utrzymania reputacji domeny:

Możesz kontynuować przeglądanie raportów DMARC i monitorowanie wglądu w celu zidentyfikowania nowych źródeł nieautoryzowanych wiadomości e-mail lub błędnych konfiguracji.

Upewnij się, że ta sama polityka p=reject dotyczy również subdomen i nieaktywnych domen. Niezabezpieczone subdomeny i zaparkowane domeny są często wykorzystywane przez hakerów.

Wymuszona polityka DMARC jest obowiązkowym wymogiem dla BIMI. Więc kiedy już to osiągniesz, naturalnym następnym krokiem powinno być włączenie BIMI dla Twojej domeny! Pomoże Ci to dołączyć logo Twojej marki do wychodzących wiadomości e-mail, a także uzyskać niebieski znacznik weryfikacji w kilku wspierających skrzynkach pocztowych, takich jak Google, Yahoo i Zoho Mail.

Podczas zabezpieczania wychodzących wiadomości e-mail za pomocą DMARC, co dzieje się z przychodzącymi wiadomościami? Włączenie MTA-STS wymusza szyfrowanie TLS, dzięki czemu tylko wiadomości przesyłane przez bezpieczne połączenie mogą dotrzeć do skrzynki pocztowej - zapobiegając atakom typu man-in-the-middle.

Sprawdź i upewnij się, że wszyscy zewnętrzni dostawcy wysyłający wiadomości e-mail w Twoim imieniu przestrzegają rygorystycznych standardów uwierzytelniania i bezpieczeństwa poczty e-mail. Upewnij się, że umowy z dostawcami zawierają klauzule dotyczące zgodności z uwierzytelnianiem wiadomości e-mail.

Predictive Threat Intelligence mogą pomóc w wykrywaniu, przewidywaniu i łagodzeniu pojawiających się zagrożeń opartych na wiadomościach e-mail i cyberataków za pomocą zaawansowanych technologii opartych na sztucznej inteligencji. Dodanie ich do stosu zabezpieczeń może znacznie zwiększyć ochronę domeny.

Monitorowanie protokołów uwierzytelniania poczty e-mail jest istotną częścią życia po p=reject. Nie tylko zapewnia utrzymanie skuteczności środków bezpieczeństwa, ale także daje głębszy wgląd w ich funkcje, aby określić, co działa najlepiej dla Ciebie.

PowerDMARC pomaga cieszyć się płynniejszym przejściem od p=none do odrzucenia, jednocześnie przygotowując Cię do kolejnych kroków. Aby uniknąć problemów z dostarczalnością i łatwo zarządzać protokołami uwierzytelniania poczty elektronicznej, skontaktuj się z nami już dziś!

Narzędzia

Produkt

Firma

Czym jest przekierowanie DNS i jego 5 najważniejszych zalet

Czym jest przekierowanie DNS i jego 5 najważniejszych zalet