Rilevare i record DNS penzolanti per fermare gli attacchi Subdomain Takeover

Un Domain Name System è un sistema di nomi decentralizzato che può essere usato per localizzare varie risorse su Internet. I nomi di dominio come google.com sono leggibili dall'uomo e non possono essere decodificati dai computer. Pertanto, per tradurre questi nomi in linguaggio macchina, il DNS converte i nomi di dominio nei loro successivi indirizzi IP. Al contrario del tuo nome di dominio, il tuo IP di dominio è un valore numerico(ad esempio 101.102.25.22).

Pensate a questo come a un elenco telefonico. In un elenco, abbiamo una lista di nomi umani con numeri di telefono adiacenti. Questo ci aiuta ad associare la persona ai rispettivi numeri, rendendo più facile per noi contattarla. Allo stesso modo, il DNS aiuta a tradurre i nomi di dominio in indirizzi IP numerici che sono difficili da ricordare per gli esseri umani. Il DNS, sebbene sia un sistema molto comodo, può spesso avere delle configurazioni errate che possono portare al problema di cui parleremo oggi: configurazioni DNS penzolanti.

Perché si verificano delle misconfigurazioni DNS?

Il Domain Name System è configurato separatamente dalla risorsa internet con cui vogliamo interagire. I record DNS aggiunti al DNS puntano a queste risorse, aiutandoci ad accedervi. In certi casi, una risorsa precedentemente configurata può essere deconfigurata dal suo host. Per esempio, un record DNS è stato configurato dal proprietario di un dominio per puntare all'IP di un server. Questo server ora non è più in uso. Il record DNS ora punta a una risorsa che non esiste più e quindi può essere definito come una voce "dangling DNS".

Record DNS penzolanti: Come si formano?

Come discusso nella sezione precedente, quando una voce DNS punta a una risorsa internet deconfigurata, si parla di dangling DNS. I criminali informatici su Internet sono sempre a caccia di tali voci DNS poiché sono suscettibili di fughe di informazioni. Alcune di queste voci possono contenere informazioni sensibili su un dominio, diventando una miniera di dati di cui gli attori delle minacce possono beneficiare.

I miei record DNS di autenticazione e-mail sono suscettibili di problemi di dangling DNS?

La risposta è sì. I seguenti record di autenticazione e-mail possono essere vulnerabili a problemi di dangling DNS:

1. Record DMARC

I protocolli di autenticazione e-mail come DMARC sono configurati aggiungendo un record TXT al vostro DNS. Oltre a configurare una politica per le e-mail del tuo dominio, puoi anche sfruttare DMARC per attivare un meccanismo di reporting per inviarti una grande quantità di informazioni sui tuoi domini, fornitori e fonti di e-mail.

2. Record SPF

Un altro sistema di verifica della fonte delle email comunemente usato, SPF esiste nel vostro DNS come un record TXT contenente una lista di fonti di invio autorizzate per le vostre e-mail.

3. TLS-RPT

Rapporti SMTP TLS (TLS-RPT) sono un meccanismo di segnalazione aggiuntivo configurato insieme a MTA-STS per inviare ai proprietari dei domini notifiche sotto forma di rapporti JSON su problemi di deliverability dovuti a guasti nella crittografia TLS tra due server di posta elettronica comunicanti.

4. DKIM record CNAME

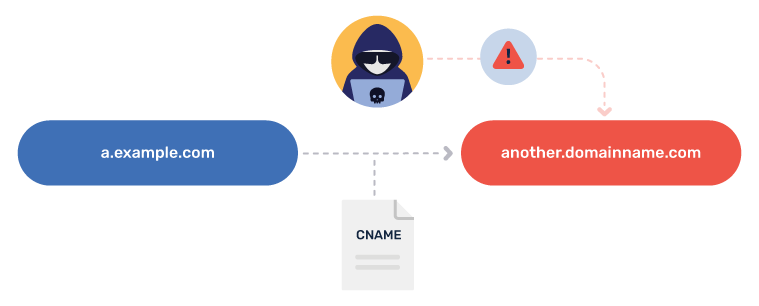

I record CNAME creano alias di nomi di dominio per puntare un dominio a un altro. Puoi usare CNAME per puntare un sottodominio a un altro dominio che contiene tutte le informazioni e le configurazioni relative al sottodominio.

Per esempio, il sottodominio mail.domain.com è un alias per CNAME info.domain.com. Quindi quando un server cerca mail.domain.com sarà indirizzato a info.domain.com.

Il vostro DKIM sistema di autenticazione è spesso aggiunto al DNS come un record CNAME.

Ognuna di queste voci contiene informazioni preziose sul tuo dominio organizzativo, sui dati email, sugli indirizzi IP e sulle fonti di invio email. Errori di sintassi che si possono spesso trascurare possono risultare in record penzolanti che possono passare inosservati per lunghi periodi di tempo. Un dominio che è stato interrotto dall'host con un record DKIM CNAME o SPF che punta ad esso può anche causare gli stessi problemi.

Nota: è importante notare che I record MX, NS, A, e AAA sono anche suscettibili di problemi di Dangling DNS. Per lo scopo di questo articolo, abbiamo coperto solo i record di autenticazione e-mail che hanno queste implicazioni, offrendo soluzioni su come risolverli.

Cos'è un attacco di Subdomain Takeover?

Quando un aggressore rileva una voce DNS dangling che punta a una risorsa deconfigurata, coglie immediatamente l'occasione. L'aggressore prende il controllo del (sotto)dominio a cui punta il record DNS penzolante, instradando così l'intero traffico verso un dominio controllato dall'aggressore con accesso completo al contenuto e alle risorse del dominio.

Impatti successivi del dirottamento del tuo dominio/sottodominio da parte di un aggressore:

Un dominio o un server deconfigurato può diventare un terreno fertile per risorse maligne manipolate da un aggressore su cui il proprietario del dominio non ha alcun controllo. Questo significa che l'aggressore può esercitare completamente il dominio sul nome del dominio per eseguire un servizio illegale, lanciare campagne di phishing su vittime ignare e danneggiare il buon nome della tua organizzazione sul mercato.

Rilevare i record DNS mal configurati

Identificare i record DNS che puntano a risorse non fornite nella loro fase nascente può aiutare a proteggere il vostro marchio. Uno strumento di monitoraggio DNS può rivelarsi utile in tali circostanze. Guardatelo come un roster per i vostri domini e sottodomini, cioè una piattaforma che assembla tutti i dati rilevanti che li riguardano in modo organizzato che può essere facilmente monitorato di volta in volta.

PowerDMARC fa proprio questo. Quando ti iscrivi al nostro strumento di monitoraggio dei domini, ti forniamo l'accesso a un dashboard personalizzato che assembla tutti i tuoi domini radice registrati. La nostra nuovissima funzione può ora aggiungere automaticamente i sottodomini rilevati dal sistema per gli utenti, senza che questi debbano nemmeno procedere alla registrazione manuale.

Controlla i record del tuo dominio gratuitamente!

Se non vuoi impegnarti in un servizio a tempo pieno per il monitoraggio del tuo dominio, puoi fare una rapida analisi del dominio con l'aiuto del nostro strumento PowerAnalyzer. È gratuito! Una volta inserito il nome del tuo dominio e cliccato su "Controlla ora", sarai in grado di visualizzare tutte le configurazioni dei tuoi record DNS insieme ad eventuali configurazioni errate rilevate con suggerimenti su come risolverle rapidamente.