Cos'è un attacco di "Ice Phishing"?

Nel mondo digitale si è discusso molto se trasferire denaro con l'anonimato comporti o meno molti rischi. In effetti è così. Negli ultimi tempi si sta diffondendo su Internet una truffa di phishing denominata "ice phishing attack". Il mercato delle criptovalute sta esplodendo proprio sotto i nostri occhi, con sempre più persone che si registrano in forma anonima sulla Blockchain per raccogliere fondi in criptovaluta e moltiplicare le proprie finanze. Sebbene tutto ciò sembri piuttosto magico, in realtà non è così.

Microsoft ha recentemente emesso un avviso per gli utenti su una possibile variante di attacco di phishing che prende di mira l'ambiente Blockchain e Web3, in particolare. Questa nuova e allarmante truffa Blockchain è stata definita "Ice Phishing".

Per i nostri lettori non crittografi, ecco un breve riassunto di alcuni concetti di base prima di tuffarci in cosa sia l'"Ice Phishing":

Decentramento dei dati e Blockchain

La decentralizzazione dei dati si riferisce a un modello di dati in cui l'autorità sulle entità di dati è dispersa su una rete distribuita, invece di essere concentrata nelle mani di un ente/organismo specifico. Rimane fedele al fatto: "ogni uomo a se stesso", riducendo l'interdipendenza tra le parti che trattano i dati.

La blockchain può essere definita come un database decentralizzato che funge principalmente da unità di archiviazione per le transazioni di criptovalute. Essendo un ambiente sicuro, distribuito e deconcentrato digitalmente, mantiene l'anonimato dei partecipanti durante le transazioni e ne conserva una registrazione. Tutte le informazioni sulla Blockchain sono archiviate elettronicamente e in uno spazio sicuro a cui non è possibile accedere da parte di terzi.

La Blockchain memorizza libri mastri distribuiti che non possono essere alterati una volta aggiunti. Ogni "blocco" funziona come un'unità di memorizzazione separata che contiene una serie di informazioni transazionali in uno spazio limitato. Una volta che il blocco viene riempito, viene creato un nuovo blocco per aggiungere la prossima serie di record, che è poi collegato al blocco precedente. Questo forma una catena di database che dà alla Blockchain il suo nome di firma.

Oggi esistono diversi servizi di sviluppo Blockchain che offrono servizi di consulenza, integrazione, tokenizzazione, gestione e manutenzione per aiutare organizzazioni e privati a creare e implementare soluzioni basate su blockchain.

Web3.0 e i possibili rischi associati

Costruito sulle fondamenta della tecnologia Blockchain, Web3.0, o Web3 come è comunemente noto, è un ambiente web decentralizzato che permette agli utenti di interagire e scalare i loro investimenti offrendo più privacy ai loro dati. In Web3, i dati sono decentralizzati e criptati con l'aiuto di una chiave privata a cui solo l'utente ha accesso.

A differenza di Web2, dove i dati sono memorizzati su server centralizzati che sono supervisionati da un gruppo di grandi aziende tecnologiche, Web3 offre di più in termini di sicurezza e scalabilità e sta rapidamente diventando la prossima grande cosa nel mercato della crittografia.

Tuttavia, è importante notare che il Web3 è ancora nella sua fase nascente, e richiede un bel po' di sviluppo. Proprio come il Web1.0 e il Web2.0, non è immune da violazioni di dati o da problemi di sicurezza. La mancanza di centralizzazione evidenzia anche l'assenza di regolamentazione dei dati nel Web3 che apre la strada ad attività maligne.

Attacchi Ice Phishing rilevati da Microsoft sulla Blockchain

Vi chiederete: se la Blockchain e il Web3 sono ambienti così sicuri, come mai gli attacchi di phishing stanno ancora distruggendo il mondo della crittografia? La risposta è: attraverso l'ingegneria sociale.

Gli aggressori sono tanto intelligenti quanto malvagi. L'industria dei servizi di sviluppo Metaverse non è immune da attacchi malevoli da parte di aggressori che trovano sempre nuovi modi per danneggiare utenti innocenti. Come rilevato dagli analisti di sicurezza di Microsoft, questi autori hanno iniziato a creare e firmare contratti intelligenti dannosi che reindirizzano i token da portafogli non custoditi a un indirizzo controllato dall'attaccante anziché a quello del destinatario. Ciò è reso possibile dalla mancanza di trasparenza nell'interfaccia transazionale di Web3. È sempre più difficile rilevare e tracciare lo spostamento dei token, il che rende cruciale per le aziende di servizi di sviluppo Metaverse stare davanti a questi sofisticati aggressori.

Vi suona familiare? Le e-mail di phishing inviate dagli aggressori per frodare le aziende utilizzano tattiche simili.

Come suggerito dai ricercatori di sicurezza di Microsoft, per prevenire l'"Ice Phishing" si possono prendere alcuni passi cautelativi che includono il controllo accurato se il contratto intelligente che si sta firmando è controllato e immutabile, e anche la verifica delle sue caratteristiche di sicurezza su di esso.

Non sono un utente di Blockchain, dovrei comunque preoccuparmi?

Sì! Mentre "Ice phishing" è una variante unica di phishing che si nutre di vulnerabilità Blockchain e Web3, varie altre forme di phishing possono colpire gli individui ad ogni livello. Questi sono alcuni:

Phishing via e-mail

Ti sei mai imbattuto in un'e-mail che sembra troppo bella per essere vera? Come uno sconto del 90% sulle tue offerte preferite, o vincere una lotteria? Mentre alcune sono facili da individuare in quanto l'indirizzo del mittente sembra sospetto, cosa succede se si riceve la stessa e-mail da una fonte affidabile i cui servizi si fa affidamento, su base giornaliera? Cliccherete sull'e-mail.

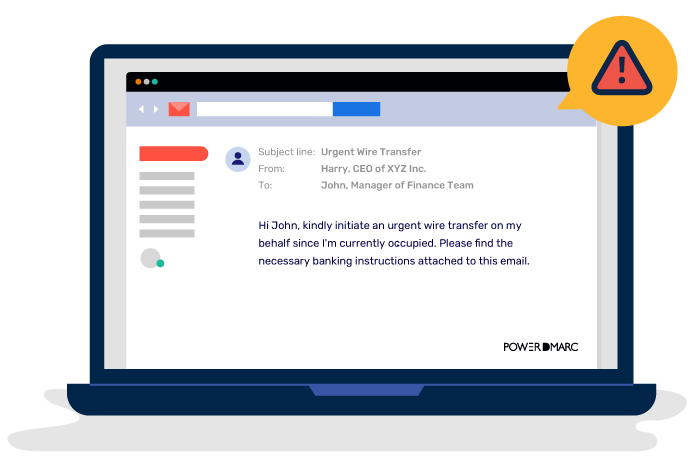

In un attacco di phishing via e-mail, l'attaccante falsifica l'indirizzo del mittente per far sembrare che provenga da una fonte legittima per rubare le credenziali dell'utente o iniettare un ransomware. Può causare violazioni di dati a livello aziendale, furti di identità e altro.

Frode del CEO

I decisori in un'organizzazione, come il CEO, sono i più probabili ad essere impersonati. Questo perché hanno accesso a informazioni sensibili come nessun altro. La frode del CEO si riferisce alle email di phishing che impersonano il CEO per ingannare i dipendenti a trasferire fondi o rivelare dati riservati.

Caccia alle balene e Spear Phishing

Forme altamente mirate di attacchi di phishing, whaling e spear phishing mirano a individui specifici all'interno di un'organizzazione per frodare l'azienda. Simile alla frode del CEOsono molto difficili da rilevare o bypassare in quanto utilizzano tattiche avanzate di ingegneria sociale.

Come proteggere la tua organizzazione dal Phishing?

DMARC può aiutare! L'utilizzo di soluzioni di autenticazione delle e-mail come il DMARC vi consentirà di implementare una solida postura anti-phishing nella vostra organizzazione. Una politica DMARC non solo aiuta a eludere il phishing, ma fornisce anche un elevato grado di sicurezza contro lo spoofing del dominio diretto e gli attacchi ransomware perpetrati tramite e-mail false.

PowerDMARC è il vostro interlocutore unico DMARC con l'obiettivo di eliminare le congetture sulla sicurezza delle e-mail. Le nostre soluzioni sono facili da implementare, hanno prezzi competitivi, sono completamente sicure e altamente efficaci! Abbiamo aiutato più di 1000 marchi globali a combattere il phishing e a migrare verso un'esperienza di posta elettronica più sicura entro pochi mesi dall'implementazione. Unisciti a noi oggi stesso con una prova gratuita prova DMARC!.

- Correggere il perturbatore SPF: Superare il limite di troppe ricerche DNS di SPF - 26 aprile 2024

- Come pubblicare un record DMARC in 3 passi? - 2 aprile 2024

- Perché il DMARC non funziona? Risolvere il fallimento del DMARC nel 2024 - 2 aprile 2024