Perché la compromissione delle e-mail dei venditori è così spaventosa (e cosa puoi fare per fermarla)

Quando si parla di criminalità informatica e minacce alla sicurezza, la Vendor Email Compromise (VEC) è il grande papà delle frodi via e-mail. È il tipo di attacco a cui la maggior parte delle organizzazioni è meno preparata e che ha maggiori probabilità di essere colpito. Negli ultimi 3 anni, la VEC è costata alle organizzazioni oltre 26 miliardi di dollari. E può essere incredibilmente facile da eseguire.

Simili alla VEC, gli attacchi BEC prevedono che l'aggressore si spacci per un dirigente di livello superiore dell'organizzazione e invii e-mail a un dipendente appena assunto, spesso del reparto finanziario. Si richiedono trasferimenti di fondi o pagamenti di fatture false che, se ben eseguiti, possono convincere un dipendente meno esperto ad avviare la transazione. Per evitare questa minaccia, leggete i termini di pagamento delle fatture e state sempre un passo avanti.

Si può capire perché il BEC è un problema così grande tra le grandi organizzazioni. È difficile monitorare le attività di tutti i tuoi dipendenti, e quelli meno esperti sono più inclini a cadere per un'e-mail che sembra provenire dal loro capo o CFO. Quando le organizzazioni ci hanno chiesto qual è il cyberattacco più pericoloso a cui devono fare attenzione, la nostra risposta è sempre stata BEC.

Questo fino a Silent Starling.

Sindacato organizzato del crimine informatico

Il cosiddetto Silent Starling è un gruppo di criminali informatici nigeriani con una storia di truffe e frodi che risale al 2015. Nel luglio 2019, si sono impegnati con una grande organizzazione, impersonando il CEO di uno dei loro partner commerciali. L'email chiedeva un improvviso cambiamento dell'ultimo minuto nelle coordinate bancarie, richiedendo un bonifico urgente.

Per fortuna, hanno scoperto che l'e-mail era falsa prima che avvenisse qualsiasi transazione, ma nell'indagine che ne è seguita, sono venuti alla luce i dettagli inquietanti dei metodi del gruppo.

In quello che ora viene chiamato Vendor Email Compromise (VEC), gli aggressori lanciano un attacco significativamente più elaborato e organizzato di quello che tipicamente accade nelle BEC convenzionali. L'attacco ha 3 fasi separate e intricate che sembrano richiedere molto più sforzo di quello che la maggior parte degli attacchi BEC richiede di solito. Ecco come funziona.

VEC: come frodare un'azienda in 3 passi

Fase 1: rodaggio

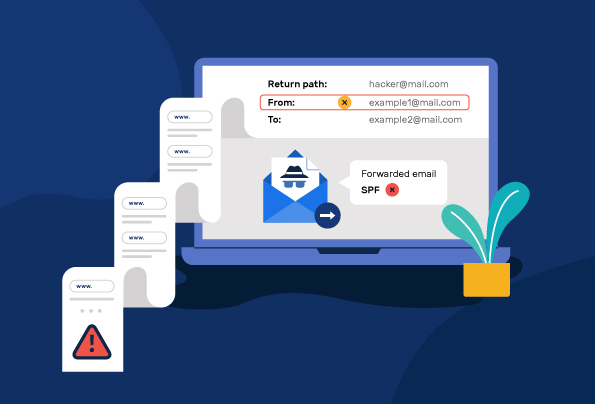

Gli aggressori ottengono innanzitutto l'accesso all'account di posta elettronica di uno o più individui dell'organizzazione. Si tratta di un processo attentamente orchestrato: scoprono quali aziende non hanno domini autenticati DMARC. Si tratta di bersagli facili da falsificare. Gli aggressori ottengono l'accesso inviando ai dipendenti un'e-mail di phishing che sembra una pagina di login e rubano le loro credenziali di accesso. Ora hanno accesso completo al funzionamento interno dell'organizzazione.

Passo 2: raccogliere informazioni

Questo secondo passo è come una fase di appostamento. I criminali possono ora leggere le e-mail riservate e usarle per tenere d'occhio i dipendenti coinvolti nell'elaborazione dei pagamenti e delle transazioni. Gli aggressori identificano i maggiori partner commerciali e fornitori dell'organizzazione bersaglio. Raccolgono informazioni sul funzionamento interno dell'organizzazione - cose come le pratiche di fatturazione, i termini di pagamento e persino l'aspetto dei documenti ufficiali e delle fatture.

Fase 3: agire

Con tutte queste informazioni raccolte, i truffatori creano un'email estremamente realistica e aspettano l'occasione giusta per inviarla (di solito poco prima che una transazione abbia luogo). L'email è indirizzata alla persona giusta al momento giusto, e arriva attraverso un vero account aziendale, il che la rende quasi impossibile da identificare.

Coordinando perfettamente questi 3 passi, Silent Starling è stato in grado di compromettere i sistemi di sicurezza della loro organizzazione bersaglio e quasi riuscito a rubare decine di migliaia di dollari. Sono stati tra i primi a tentare un cyberattacco così elaborato e, purtroppo, non saranno certo gli ultimi.

Non voglio essere una vittima della VEC. Cosa devo fare?

La cosa veramente spaventosa del VEC è che anche se siete riusciti a scoprirlo prima che i truffatori potessero rubare del denaro, non significa che non sia stato fatto alcun danno. Gli aggressori sono comunque riusciti a ottenere l'accesso completo ai tuoi account di posta elettronica e alle comunicazioni interne, e sono stati in grado di ottenere una comprensione dettagliata di come funzionano le finanze della tua azienda, i sistemi di fatturazione e altri processi interni. Le informazioni, specialmente quelle sensibili come questa, lasciano la tua organizzazione completamente esposta, e l'attaccante potrebbe sempre tentare un'altra truffa.

Quindi cosa si può fare? Come potete evitare che vi succeda un attacco VEC?

1. Proteggi i tuoi canali di posta elettronica

Uno dei modi più efficaci per fermare le frodi via e-mail è quello di non lasciare nemmeno che gli aggressori inizino la fase 1 del processo VEC. Puoi impedire ai criminali informatici di ottenere l'accesso iniziale semplicemente bloccando le e-mail di phishing che usano per rubare le tue credenziali di accesso.

Lapiattaforma PowerDMARC ti permette di utilizzare l'autenticazione DMARC per impedire agli aggressori di impersonare il tuo marchio e inviare email di phishing ai tuoi dipendenti o partner commerciali. Ti mostra tutto quello che succede nei tuoi canali email e ti avvisa istantaneamente quando qualcosa va storto.

2. Educare il tuo staff

Uno dei più grandi errori che anche le grandi organizzazioni fanno è quello di non investire un po' più di tempo e sforzi per educare la loro forza lavoro con una conoscenza di base sulle comuni truffe online, come funzionano, e a cosa fare attenzione.

Può essere molto difficile capire la differenza tra una vera email e una falsa ben fatta, ma ci sono spesso molti segni rivelatori che anche qualcuno non altamente addestrato nella sicurezza informatica potrebbe identificare.

3. Stabilire politiche per gli affari via e-mail

Molte aziende danno per scontate le e-mail, senza pensare realmente ai rischi inerenti a un canale di comunicazione aperto e non moderato. Invece di fidarsi implicitamente di ogni corrispondenza, agite con il presupposto che la persona dall'altra parte non sia chi dice di essere.

Se avete bisogno di completare qualsiasi transazione o condividere informazioni riservate con loro, potete usare un processo di verifica secondario. Questo potrebbe essere qualsiasi cosa, come chiamare il partner per confermare, o avere un'altra persona che autorizza la transazione.

Gli aggressori trovano sempre nuovi modi per compromettere i canali e-mail aziendali. Non puoi permetterti di essere impreparato.