Che cos'è il malware senza file?

Nel mondo interconnesso di oggi, la sicurezza informatica è di estrema importanza. Con il crescente numero di minacce informatiche, rimanere informati sulle ultime minacce è essenziale per salvaguardare i nostri dati e sistemi.

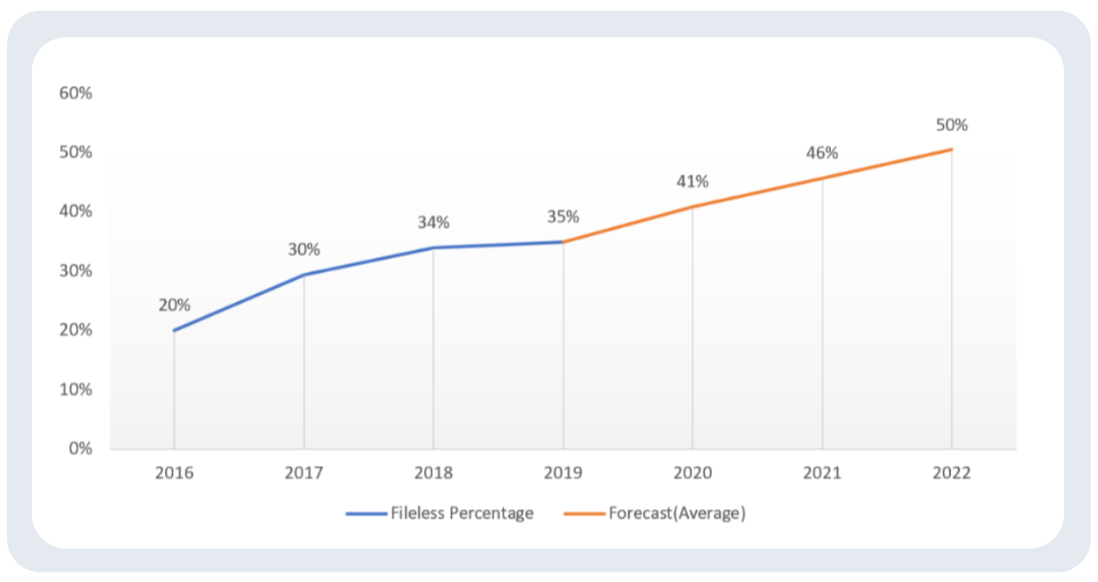

Una di queste minacce emergenti è il fileless malware in forte aumento.

Le tecnologie per gli endpoint di WatchGuard hanno "già individuato circa l'80% degli attacchi fileless o living off the land di cui sono stati testimoni per tutto il 2020" entro la fine del 2021. Fonte

Come suggerisce il nome, si tratta di un tipo di malware che opera senza creare file sul sistema di destinazione, rendendolo difficile da rilevare e rimuovere.

In questo articolo esploreremo il malware senza file, il suo funzionamento e le misure da adottare per proteggersi da esso.

Che cos'è il malware senza file?

Il malware senza file è un tipo di codice dannoso che opera interamente nella memoria di un sistema informatico senza creare alcun file sul disco rigido. Le minacce informatiche tradizionali, come virus, trojan e worm, si basano su file per infettare e diffondersi nel sistema.

Al contrario, il malware senza file risiede nella RAM del sistema, nel registro di sistema e in altre aree di archiviazione volatili, rendendone difficile l'individuazione con i software antivirus tradizionali.

Come funziona il malware senza file?

Il malware che non utilizza file opera entrando nella memoria del computer. Pertanto, nessun codice dannoso arriva mai sul disco rigido. Entra nel sistema in modo sorprendentemente simile a quello di altri software dannosi.

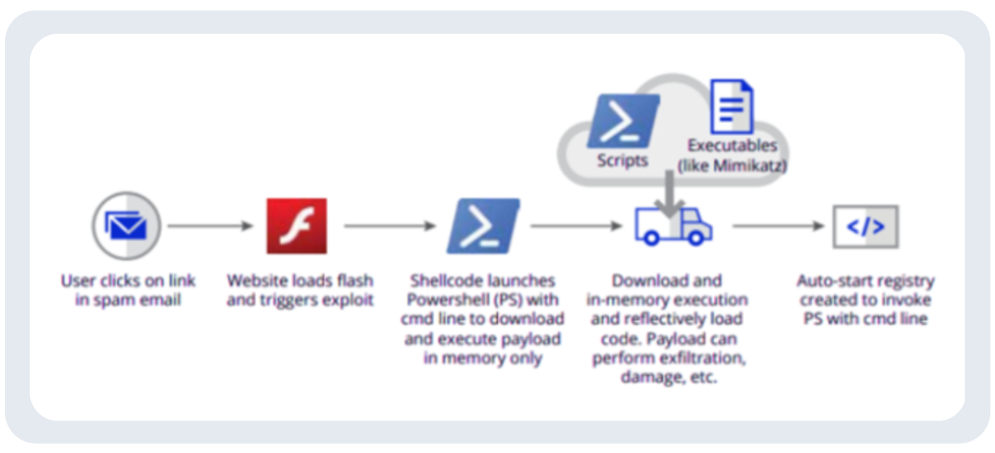

Ad esempio, un hacker può ingannare una vittima e indurla a cliccare su un link o un allegato in un'email di e-mail di phishing. Per indurre la vittima a fare clic sull'allegato o sul link, l'aggressore può utilizzare l'ingegneria sociale per fare leva sulle sue emozioni. In seguito, il malware entra nel sistema e si diffonde da un dispositivo all'altro.

Gli aggressori possono accedere a dati che possono rubare o sfruttare per ostacolare le attività di un'organizzazione utilizzando malware fileless. Il malware fileless si nasconde utilizzando strumenti di cui gli amministratori di sistema si fidano, come gli strumenti di scripting di Windows o PowerShell.

Sono spesso inclusi nell'elenco delle applicazioni consentite da un'azienda. Il malware senza file corrompe un programma affidabile, rendendolo più difficile da rilevare rispetto al software dannoso che vive in un file separato sul disco rigido.

Catena di attacchi malware senza file

Fonte

Poiché il malware senza file opera in memoria e utilizza tecnologie affidabili, i software antivirus basati sulle firme e i sistemi di rilevamento delle intrusioni lo scambiano spesso per un software benigno.

Grazie alla sua capacità di operare in modo occulto, di persistere e di passare inosservato alle organizzazioni bersaglio prive degli strumenti necessari, le rende essenzialmente ignare di un'intrusione continua.

La fiducia delle aziende nelle soluzioni basate sulle firme per proteggere le reti è un fattore chiave che incoraggia le CTA a lanciare attacchi malware senza file contro le reti.

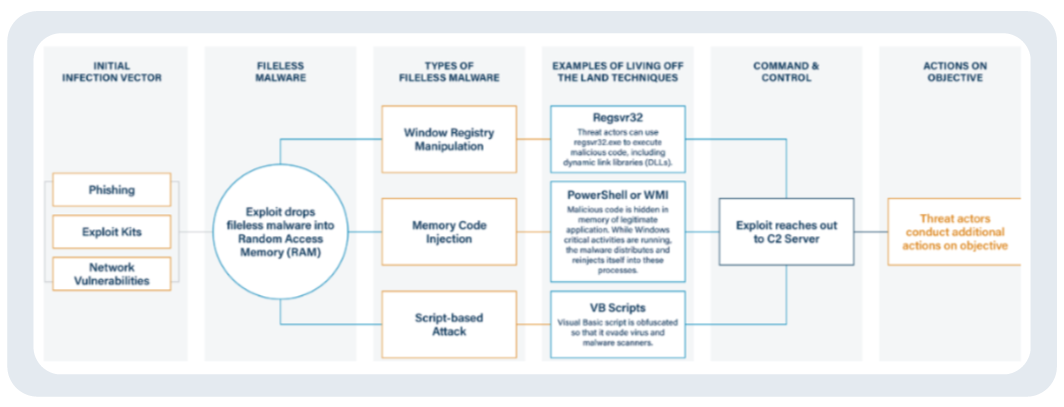

Tipi di malware senza file

Ecco come si diffonde il malware senza file, grazie a vari tipi:

- Il malware fileless basato sulla memoria è il tipo più comune di malware senza file, che risiede nella RAM del sistema e in altre aree di memoria volatile.

- Il malware fileless basato su script utilizza linguaggi di scripting, come PowerShell o JavaScript, per eseguire codice dannoso nella memoria di un sistema di destinazione.

- Il malware senza file basato su macro utilizza macro incorporate in documenti, come file di Microsoft Office o PDF, per eseguire codice dannoso nella memoria di un sistema bersaglio.

- Il malware senza file basato sul registro risiede nel registro di sistema, un database che memorizza le informazioni di configurazione del sistema operativo e del software installato.

Fasi di un attacco Fileless

Di seguito sono riportati i passi che un attaccante può compiere durante un attacco fileless:

Accesso iniziale

L'attaccante ottiene l'accesso iniziale alla rete di destinazione attraverso il phishing o altri metodi di ingegneria sociale tecniche di social engineering.

Esecuzione

L'aggressore invia il codice dannoso a uno o più computer della rete di destinazione utilizzando diverse tecniche (ad esempio tramite un allegato di posta elettronica). Il codice dannoso viene eseguito in memoria senza toccare il disco. Questo rende difficile per il software antivirus rilevare l'attacco e impedirne la riuscita.

Persistenza

Gli aggressori installano strumenti (ad esempio, script PowerShell) che consentono loro di mantenere l'accesso alla rete anche dopo aver lasciato il punto di ingresso iniziale o dopo che il malware iniziale è stato rimosso da tutti i dispositivi infetti.

Questi strumenti possono essere utilizzati per eseguire attacchi contro la stessa rete senza essere rilevati dal software antivirus, perché non lasciano tracce su disco o in memoria una volta completata l'installazione di nuovi componenti malware o l'esecuzione di altre attività che richiedono diritti amministrativi sui sistemi bersaglio.

Obiettivi

Una volta che un aggressore ha stabilito la persistenza sul computer della vittima, può iniziare a lavorare per raggiungere il suo obiettivo finale: rubare dati o denaro dai conti bancari delle vittime, esfiltrare dati sensibili o altre attività nefaste.

Gli obiettivi di un attacco fileless sono spesso molto simili a quelli degli attacchi tradizionali: rubare le password, le credenziali o accedere in altro modo ai sistemi all'interno di una rete; esfiltrare i dati da una rete; installare ransomware o altro malware sui sistemi; eseguire comandi da remoto e così via.

Come proteggersi dal malware senza file?

Ora sarete preoccupati di come salvarvi da questa grave minaccia. Ecco come potete mettervi al sicuro:

Mantenete il vostro software aggiornato: Il malware fileless si basa sullo sfruttamento delle vulnerabilità delle applicazioni software legittime. Mantenere il software aggiornato con le patch e gli aggiornamenti di sicurezza più recenti può aiutare a impedire agli aggressori di sfruttare le vulnerabilità note.

Utilizzare un software antivirus: Sebbene il software antivirus tradizionale non sia efficace contro il malware senza file, le soluzioni di protezione degli endpoint specializzate, come il rilevamento basato sul comportamento o il controllo delle applicazioni, possono aiutare a rilevare e prevenire gli attacchi di malware senza file.

Usare i minimi privilegi: Il malware senza file spesso richiede privilegi amministrativi per eseguire gli attacchi. L'utilizzo del principio del minimo privilegio, che limita l'accesso degli utenti al livello minimo richiesto per svolgere il proprio lavoro, può contribuire a ridurre l'impatto degli attacchi di malware fileless.

Implementare la segmentazione della rete: La segmentazione della rete consiste nel dividere una rete in segmenti più piccoli e isolati, ciascuno con i propri criteri di sicurezza e controlli di accesso. L'implementazione della segmentazione della rete può aiutare a contenere la diffusione degli attacchi malware fileless, limitandone l'impatto sull'organizzazione.

Il verdetto

Il malware fileless è un attacco informatico altamente sofisticato che rappresenta una minaccia significativa per i sistemi e le reti informatiche. A differenza del malware tradizionale, il malware fileless opera interamente nella memoria di un sistema bersaglio, rendendone difficile il rilevamento e la rimozione con i tradizionali software antivirus.

Per proteggersi dal malware fileless, è essenziale mantenere il software aggiornato, utilizzare soluzioni di protezione endpoint specializzate, implementare il principio del minimo privilegio e impiegare la segmentazione della rete. Con l'evoluzione delle minacce informatiche, è fondamentale rimanere informati sulle ultime tecniche di attacco e adottare misure proattive per salvaguardare i nostri dati e sistemi.

- Come trovare il miglior fornitore di soluzioni DMARC per la vostra azienda? - 25 aprile 2024

- PowerDMARC e Zendata stringono una partnership per migliorare la sicurezza dei domini - 25 aprile 2024

- PowerDMARC collabora con CNS per promuovere le pratiche di sicurezza delle e-mail in Medio Oriente - 24 aprile 2024