p=reject後の人生:DMARCの旅がまだ終わらない理由

by

ドメイン所有者はしばしば、メール認証の旅はエンフォースメント(DMARC p=reject)で終わりだと思い違いをしています。しかし、p=rejectの後がドメインの全体的な強度を決定する重要なフェーズであることを、彼らはあまり知りません。 メールセキュリティを決定する重要な段階であることを知らないのです。なりすましやフィッシング攻撃から継続的に保護するためには、エンフォースメントを達成した後のメールセキュリティ戦略の策定が不可欠です。これには、メール認証セットアップの全体的な健全性を確保するための継続的な監視、レポート、管理が含まれます。

p=rejectポリシーを有効にするというゴールに到達しても、DMARCの旅がまだまだ終わらない理由を探ってみましょう。

主なポイント

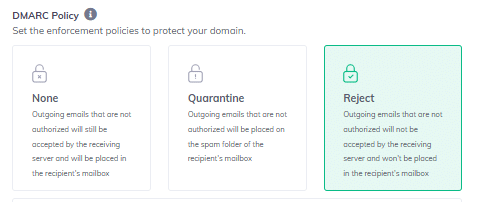

その DMARCポリシーには、3つの決定的な実施モードがあります。

拒否はDMARCの最大実施ポリシーであり、ドメイン所有者がなりすましメールやフィッシングメールをブロックするのに役立ちます。 フィッシングメールをブロックすることができる。DMARCを活用して電子メールベースの攻撃ベクトルからドメインを保護したい人は、p=rejectが適切なポリシーモードであることがわかるかもしれません。

DMARCのp=rejectポリシーを有効にするには、以下の例に示すように、ドメインのDNS設定でDMARC DNSレコードを編集するだけです:

前のレコード:v=DMARC1; p=隔離;

編集記録v=DMARC1; p=拒否;

編集したレコードの変更を保存し、DNSが変更を処理するまでしばらく時間をおいてください。

PowerDMARCをご利用のお客様で、弊社のホスト型DMARC機能をご利用の場合、DNSにアクセスすることなく、弊社のプラットフォーム上で直接ポリシー設定の「拒否」オプションをクリックするだけで、DMARCポリシーのモードを以前のモードからp=拒否に変更することができます。

多くの場合、ドメイン所有者はプロトコルの導入プロセスを急ごうとし、できるだけ早くエンフォースメントを達成しようとします。しかし、これは推奨されません。その理由を説明しましょう。

拒否ポリシーには警告や免責事項がつきものですが、さまざまなメール詐欺の攻撃を防ぐ効果は否定できません。そこで、ここからは安全に拒否に移行するための方法を探っていきましょう。

強制的なポリシーから始めるのではなく、より柔軟で自由なものから始めることが強く推奨されます:まさにそれがp=noneです。このポリシーは、保護という点ではあまり効果がありませんが、実装の旅を支援する優れた監視ツールとして機能します。

メールチャネルを監視することで、プロトコルの誤設定による不要な配信障害を防ぐことができます。また、エラーを可視化して検出し、トラブルシューティングを迅速に行うことができます。

DMARCレポートは、電子メール認証ポリシーの有効性を確認するのに役立ちます。

メール認証は銀の弾丸ではありませんが、セキュリティ対策として有効な手段です。DMARCレポートにより、貴社の取り組みがうまくいっているかどうか、また戦略を調整する必要がある箇所を確認することができます。

2種類のレポートがあります。

DMARCの実装に関しては、料理人が多すぎてスープが台無しになることはない。むしろ、セキュリティ専門家は、DMARCをSPFとDKIMの両方と組み合わせることを推奨している。また、望まないDMARCの失敗を防ぐこともできる。

DMARCは以下のいずれかを必要とします。 SPFまたは DKIMが必要です。

これは、SPFが失敗してDKIMが通過した場合、またはその逆の場合でも、意図したメッセージに対してMARCが通過することを保証し、拒否ポリシーを安全に実装するために極めて重要な役割を果たします。

SPFレコードの送信元を見逃すことは、DMARCの不合格を避けようとする場合、特に不利になります。すべてのメール送信元(サードパーティのメールベンダーやGmailなどのサービスプロバイダを含む)のリストを作成することが重要です。 GmailMicrosoft O365、Yahoo Mail、Zohoなど)

これは、SPFをDMARCと組み合わせてのみ使用している場合に特に重要です。送信元を追加または削除するたびに、SPFレコードに同じ変更を反映させる必要があります。

p=rejectに成功したら、次のことが期待できる:

p=rejectを有効にしたところで、あなたのドメインが魔法のように潜在的な脅威や出現しつつある脅威をすべて取り除けるわけではありません!ただ、それらに対する防御がうまくなっただけなのです。以上が、p=rejectの直後にDMARCの旅を止めるべきでない理由です:

p=rejectを達成したら、メールのセキュリティをさらに強化し、ドメインの評判を維持するために、次の必要なステップを踏む必要があります:

引き続きDMARCレポートを確認し、インサイトを監視することで、不正メールの新たな送信元や設定ミスを特定することができます。

同じp=rejectポリシーがサブドメインや非アクティブドメインにも適用されていることを確認してください。安全でないサブドメインやパークドメインは、しばしばハッカーに悪用されます。

強制DMARCポリシーは、以下の必須要件です。 BIMI.そのため、DMARCの有効化が完了したら、次のステップとしてBIMIを有効にする必要があります!これにより、送信メールにブランドロゴを添付したり、Google、Yahoo、Zoho Mailなどのいくつかのサポートメールボックスで青い検証済みチェックマークを取得したりすることができます。

DMARCを使用して送信メールを保護すると、受信メールはどうなりますか?有効化 MTA-STSを有効にすると、TLS暗号化が実施され、安全な接続を介して送信されたメッセージのみがメールボックスに届くようになり、中間者攻撃を防ぐことができます。

電子メールを送信するサードパーティベンダーが、厳格な電子メール認証およびセキュリティ基準を遵守していることを確認する。ベンダーとの契約に、メール認証の遵守に関する条項が含まれていることを確認する。

脅威予測インテリジェンスサービスは、AIを活用した高度な技術により、新たな電子メールベースの脅威やサイバー攻撃の検出、予測、軽減を支援します。セキュリティスタックに追加することで、ドメイン保護が大幅に強化されます。

電子メール認証プロトコルのモニタリングは、p=reject後の生活に欠かせないものです。セキュリティ対策の有効性を維持するだけでなく、その機能性をより深く理解することで、何が最適かを判断することができます。

PowerDMARCは、p=noneから拒否へのスムーズな移行をサポートし、次のステップへの準備を整えます。配信可能性の問題を回避し、メール認証プロトコルを簡単に管理することができます、 お問い合わせ今すぐご連絡ください!

ツール

DNSフォワーディングとは?

DNSフォワーディングとは?