ベンダーによる電子メールの不正使用が怖い理由(そしてそれを阻止するためにできること

サイバー犯罪とセキュリティの脅威といえば、VEC(Vendor Email Compromise)はメール詐欺の大御所です。ほとんどの組織が最も対策が遅れている攻撃であり、最も被害を受けやすい攻撃でもあります。過去3年間で、VECの被害額は260億ドルを超えています。しかも、その手口は驚くほど簡単です。

BEC攻撃は、VECと同様に、攻撃者が組織の上層部になりすまし、新入社員(多くは財務部門)にメールを送信します。攻撃者は、資金移動や偽の請求書の支払いを要求し、うまくいけば、経験の浅い従業員に取引を開始するよう説得することができます。この脅威を回避するために、請求書の支払い条件を読み、一歩先を行くようにしましょう。

BECが大企業の間で大きな問題となっている理由はお分かりいただけると思います。すべての従業員の行動を監視するのは難しく、経験の浅い従業員は上司やCFOから送られてきたと思われるメールに騙されがちです。企業から最も危険なサイバー攻撃は何かと聞かれたとき、私たちの答えはいつもBECでした。

それは、Silent Starlingまでです。

組織的なサイバー犯罪のシンジケート

いわゆるSilent Starlingは、ナイジェリアのサイバー犯罪者のグループで、2015年までさかのぼって詐欺や不正行為を行ってきた経歴を持っています。2019年7月、彼らは取引先のCEOになりすまして、ある大手組織と関わりました。メールでは、銀行の詳細を直前になって突然変更し、緊急の電信送金を依頼してきました。

幸いにも、取引が行われる前にメールが偽物であることが判明しましたが、その後の調査で、このグループの手口の不穏な内容が明らかになりました。

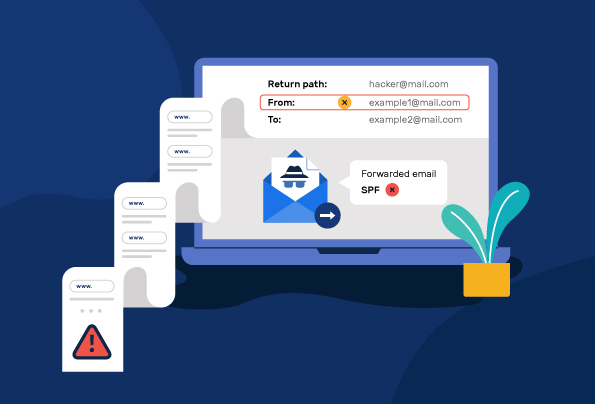

現在、Vendor Email Compromise(VEC)と呼ばれているものでは、攻撃者は通常のBECよりもはるかに手の込んだ組織的な攻撃を仕掛けてきます。この攻撃には、複雑に計画された3つの段階があり、通常のBEC攻撃が必要とする以上の労力を必要とするようです。その仕組みは次のとおりです。

VEC: 3つのステップで企業を欺く方法

ステップ1:慣らし運転

攻撃者はまず、組織の1人または複数の個人の電子メール・アカウントにアクセスする。これは入念に計画されたプロセスであり、どの企業にDMARC認証ドメインがないかを突き止める。これらのドメインは、なりすましが容易なターゲットです。攻撃者は、ログイン・ページに見せかけたフィッシング・メールを従業員に送ることでアクセス権を獲得し、ログイン認証情報を盗み出す。これで、攻撃者は組織の内部構造に完全にアクセスできるようになる。

ステップ2:情報の収集

この第2段階は、張り込みの段階のようなものです。犯罪者は、機密メールを読むことができるようになり、これを利用して、支払いや取引の処理に関わる従業員を監視します。攻撃者は、対象となる組織の最大のビジネスパートナーやベンダーを特定します。請求書の作成方法や支払い条件、さらには公式文書や請求書の内容など、組織の内部構造に関する情報を収集します。

ステップ3:行動する

このようにして収集した情報をもとに、詐欺師は極めてリアルな電子メールを作成し、送信する機会を待ちます(通常は、取引が行われる直前に送信します)。このメールは、適切なタイミングで適切な人をターゲットにしており、本物の企業アカウントを介して送信されているため、特定するのはほぼ不可能です。

この3つのステップを完璧に調整することで、Silent Starlingは標的となる組織のセキュリティシステムを侵害し、数万ドルを盗むことに成功したのです。このような手の込んだサイバー攻撃を行ったのはSilent Starlingが初めてですが、残念ながらこれが最後ではないでしょう。

VECの被害者にはなりたくありません。どうすればいいですか?

VECの本当に恐ろしいところは、たとえ詐欺師がお金を盗む前に発見できたとしても、被害がなかったことにはならないということです。攻撃者は、お客様の電子メールアカウントや社内コミュニケーションに完全にアクセスすることができ、お客様の会社の財務、請求システム、その他の内部プロセスの仕組みを詳細に理解することができました。情報、特にこのような機密情報は、お客様の組織を完全に無防備な状態にし、攻撃者はいつでも別の詐欺を試みることができます。

では、どうすればいいのでしょうか?VEC攻撃を防ぐにはどうすればいいのでしょうか?

1.メールチャネルの保護

メール詐欺を防ぐ最も効果的な方法の一つは、攻撃者にVECプロセスのステップ1を開始させないことです。サイバー犯罪者がお客様のログイン情報を盗むために使用するフィッシングメールをブロックするだけで、サイバー犯罪者が最初のアクセスを得るのを防ぐことができます。

PowerDMARCプラットフォームでは、DMARC認証を利用して、攻撃者が自社のブランドになりすまし、自社の従業員やビジネスパートナーにフィッシングメールを送信するのを阻止することができます。また、メールチャネルで行われていることをすべて表示し、何か問題が発生した場合には即座に警告を発します。

2.スタッフの教育

大企業であっても、もう少し時間と労力をかけて、一般的なオンライン詐欺の仕組みや注意すべき点について従業員を教育しないことは、大きな過ちの一つと言えるでしょう。

本物の電子メールと巧妙に作られた偽物を見分けるのは非常に困難ですが、サイバーセキュリティの訓練を受けていない人でも判別できるような兆候が多く見られます。

3.電子メールでのビジネスに関するポリシーの策定

多くの企業は、電子メールを当たり前のように使っていますが、このようなオープンで管理されていないコミュニケーションチャネルに内在するリスクについてはあまり考えていません。それぞれのやり取りを暗黙のうちに信用するのではなく、相手が自分を名乗っていないことを前提にして行動しましょう。

何らかの取引を完了したり、機密情報を共有したりする必要がある場合には、二次的な確認プロセスを使用することができます。これは、パートナーに電話で確認したり、別の人に取引を承認してもらったりするなど、さまざまな方法が考えられます。

攻撃者は、ビジネスメールチャネルを侵害する新しい方法を常に見つけています。対策を怠ることはできません。

- リモートワークにおけるメールセキュリティのベストプラクティス- 2024年7月25日

- マイクロソフト アカウントのセキュリティ警告メール:詐欺を見分ける- 2024年7月24日

- メールセキュリティにおける人的要因:脅威を認識するためのチームトレーニング- 2024年7月23日