ファイルレスマルウェアとは?

相互接続された今日の世界では、コンピューターのセキュリティが最も重要です。サイバー脅威が増加する中、最新の脅威について情報を得ることは、私たちのデータやシステムを守るために不可欠です。

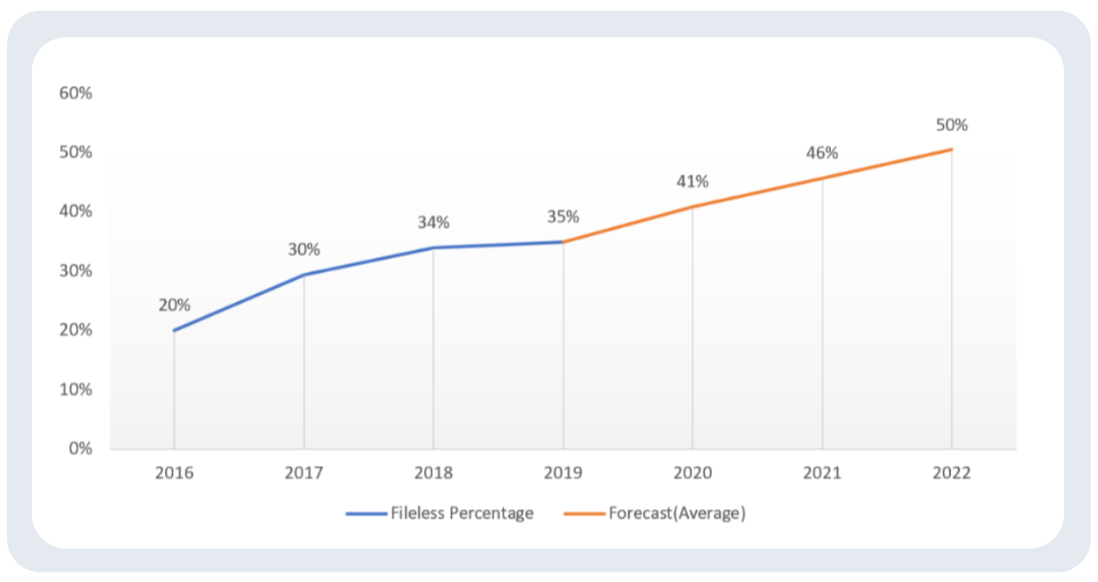

そのような新たな脅威の1つがファイルレスです。 マルウェアが急激に増加しています。

ウォッチガードのエンドポイントテクノロジーは、2021年末までに「(彼らが)2020年全体で目撃したファイルレスまたはliving off the landの攻撃の約80%をすでに検知」していました。 出典

その名の通り、ターゲットシステム上にファイルを作成せずに動作するマルウェアの一種で、検出や削除が困難なのが特徴です。

今回は、ファイルレスマルウェアについて、その仕組みや対策についてご紹介します。

ファイルレスマルウェアとは?

ファイルレスマルウェアとは、ハードドライブ上にファイルを作成することなく、コンピュータシステムのメモリ内で完全に動作する悪意のあるコードの一種です。ウイルス、トロイの木馬、ワームなどの従来のマルウェアは、システムに感染し拡散するためにファイルに依存しています。

一方、ファイルレスマルウェアは、システムのRAMやレジストリなどの揮発性の記憶領域に存在するため、従来のウイルス対策ソフトでは検出が困難です。

ファイルレスマルウェアはどのように動作するのか?

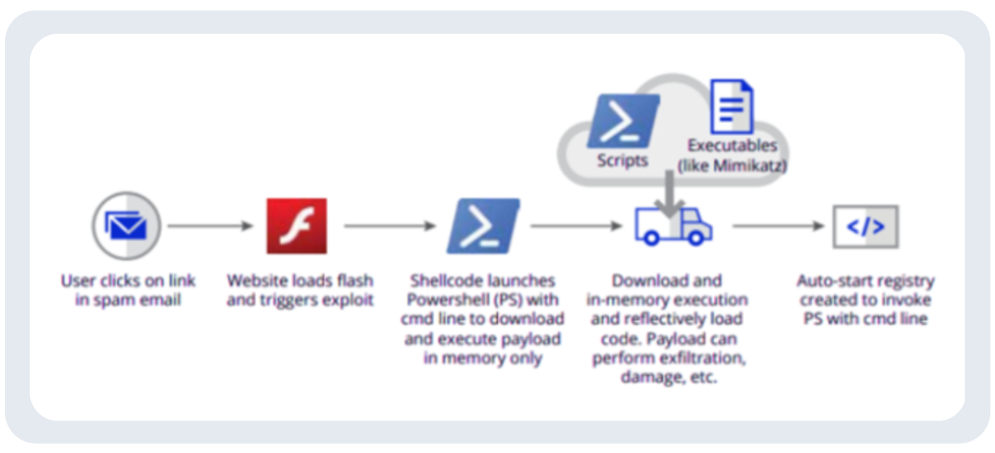

ファイルを使用しないマルウェアは、コンピュータのメモリに侵入して動作します。そのため、有害なコードがハードディスクに入ることはありません。マルウェアは、他の悪意のあるソフトウェアと非常によく似た方法でシステムに侵入します。

例えば、ハッカーは、被害者を騙して、リンクや添付ファイルをクリックさせることがあります。 フィッシングメール.攻撃者は、被害者が添付ファイルやリンクをクリックするように仕向けるため、ソーシャルエンジニアリングを利用して被害者の感情を逆撫ですることがあります。その後、マルウェアはシステムに侵入し、デバイスからデバイスへと広がっていきます。

攻撃者は、ファイルレスマルウェアを使用して、組織の活動を妨害するために窃取または悪用するデータにアクセスすることができます。ファイルレスマルウェアは、WindowsスクリプトツールやPowerShellなど、システム管理者が通常信頼するツールを使用して自身を隠します。

これらは、企業のアプリケーションの許可リストに頻繁に含まれています。ファイルレスマルウェアは、信頼できるプログラムを破損させるため、ハードディスク上の別のファイルに存在する悪意のあるソフトウェアよりも検出が困難です。

ファイルレスマルウェアの攻撃チェーン

ソース

ファイルレスマルウェアはメモリ上で動作し、信頼できる技術を利用するため、シグネチャベースのアンチウイルスソフトウェアや侵入検知システムは、良性のソフトウェアと間違えることがよくあります。

秘密裏に動作し、持続し、必要なツールを持たないターゲット組織には気づかれない能力により、本質的に継続的な侵入に気づかせない。

企業がネットワークを保護するためにシグネチャベースのソリューションに依存していることは、CTAがネットワークに対してファイルレスマルウェア攻撃を仕掛けることを促す重要な要因となっています。

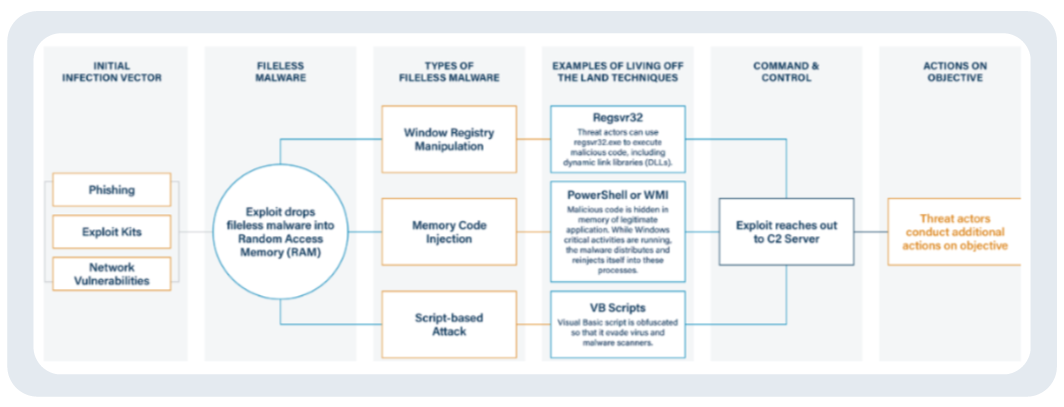

ファイルレスマルウェアの種類

ここでは、様々な種類があるため、Fileless Malwareがどのように広がっていくのかを紹介します:

- メモリベースのファイルレスマルウェアは、ファイルレスマルウェアの最も一般的なタイプで、システムのRAMやその他の揮発性記憶領域に常駐しています。

- スクリプトベースのファイルレス型マルウェアは、PowerShellやJavaScriptなどのスクリプト言語を使用して、ターゲットシステムのメモリ内で悪意のあるコードを実行します。

- マクロベースのファイルレスマルウェアは、Microsoft OfficeファイルやPDFなどのドキュメントに埋め込まれたマクロを使用して、ターゲットシステムのメモリ内で悪意のあるコードを実行します。

- レジストリベースのファイルレス型マルウェアは、システムのレジストリ(オペレーティングシステムやインストールされているソフトウェアの設定情報を格納するデータベース)に存在する。

ファイルレス攻撃のステージ

以下は、ファイルレス攻撃時に攻撃者が取る可能性のある手順です:

初期アクセス

攻撃者は、フィッシングやその他の方法でターゲットネットワークへの最初のアクセスを獲得します。 ソーシャルエンジニアリングのテクニックを紹介します。

エグゼキューション

攻撃者は、いくつかの手法(電子メールの添付ファイルなど)を用いて、ターゲットネットワーク内の1台または複数のコンピュータに悪意のあるコードを配信します。悪意のあるコードは、ディスクに触れることなくメモリ上で実行されます。そのため、ウイルス対策ソフトが攻撃を検知し、攻撃を成功させることを防ぐことが困難です。

永続性

攻撃者は、最初の侵入ポイントを離れた後や、最初のマルウェアがすべての感染端末から削除された後でも、ネットワークへのアクセスを維持できるようなツール(例えば、PowerShellスクリプト)をインストールします。

これらのツールは、標的のシステムに新たなマルウェアコンポーネントをインストールしたり、管理者権限を必要とする作業を行った後、ディスクやメモリ上に痕跡を残さないため、ウイルス対策ソフトウェアに検出されないまま、同じネットワークに対して攻撃を実行することが可能です。

目的

攻撃者は、被害者のマシン上で永続性を確立すると、被害者の銀行口座からデータや金銭を盗んだり、機密データを流出させたり、その他の悪意のある活動など、最終目的に向かって動き出すことができます。

ファイルレス攻撃の目的は、パスワードの盗用、認証情報の盗用など、ネットワーク内のシステムへのアクセス、ネットワークからのデータ流出、ランサムウェアやその他のマルウェアのシステムへのインストール、リモートでのコマンド実行など、従来の攻撃と非常に似ていることが多いです。

ファイルレスマルウェアから身を守るには?

今、あなたはこの深刻な脅威から身を守る方法について心配しているはずです。ここでは、あなたが安全な側にいることができる方法を説明します:

ソフトウェアを常に最新に保つ:ファイルレスマルウェアは、正規のソフトウェアアプリケーションの脆弱性を悪用することに依存しています。ソフトウェアを常に最新のセキュリティパッチやアップデートに更新しておくことで、攻撃者が既知の脆弱性を悪用することを防ぐことができます。

ウイルス対策ソフトを使用する: 従来のウイルス対策ソフトは、ファイルレスマルウェアに対して有効でない場合がありますが、行動ベース検知やアプリケーション制御などの特殊なエンドポイント保護ソリューションを使用することで、ファイルレスマルウェアの攻撃を検知・防止できます。

最小限の特権を使用する: ファイルレスマルウェアは、攻撃を実行するために管理者権限を必要とすることが多い。ユーザーのアクセスを業務遂行に必要な最小限のレベルに制限する最小特権の原則を利用することで、ファイルレスマルウェアによる攻撃の影響を軽減することができます。

ネットワーク・セグメンテーションを実施する:ネットワークセグメンテーションとは、ネットワークをより小さな孤立したセグメントに分割し、それぞれにセキュリティポリシーとアクセス制御を持たせることです。ネットワーク・セグメンテーションを導入することで、ファイルレス・マルウェア攻撃の拡散を抑制し、組織への影響を最小限に抑えることができます。

評決

ファイルレスマルウェアは、コンピュータシステムやネットワークに大きな脅威を与える高度なサイバー攻撃です。従来のマルウェアとは異なり、ファイルレスマルウェアはターゲットシステムのメモリ内で完全に動作するため、従来のアンチウイルスソフトウェアによる検出や削除が困難です。

ファイルレスマルウェアから保護するためには、ソフトウェアを常に最新の状態に保ち、専用のエンドポイント保護ソリューションを使用し、最小権限の原則を実行し、ネットワークセグメンテーションを採用することが不可欠である。サイバー脅威の進化に伴い、最新の攻撃手法に関する情報を入手し、データとシステムを保護するための積極的な対策を講じることが極めて重要です。

- リモートワークにおけるメールセキュリティのベストプラクティス- 2024年7月25日

- マイクロソフト アカウントのセキュリティ警告メール:詐欺を見分ける- 2024年7月24日

- メールセキュリティにおける人的要因:脅威を認識するためのチームトレーニング- 2024年7月23日