Wat is Clop Ransomware?

Clop ransomware maakt deel uit van de beruchte Cryptomix-familie die zich richt op systemen met beveiligingslekken. Clop ransomware kan bestanden versleutelen en de .Clop-extensie toevoegen. De naam komt van het Russische woord 'Klop', wat bedwants betekent, een insect uit de Cimex-familie die zich 's nachts voedt met menselijk bloed.

Deze ransomware werd voor het eerst waargenomen door Michael Gillespie in 2019. Het was onlangs betrokken bij het uitbuiten van beveiligingslekken in MOVEit Transfer en MOVEit Cloud om 500 miljoen dollar af te persen van verschillende bedrijven.

Wat is Clop Ransomware?

Clop ransomware is een type malware die bestanden op het systeem van een slachtoffer versleutelt, waardoor ze ontoegankelijk worden totdat er losgeld wordt betaald aan hackers. De malware is populair vanwege de dubbele afpersingsstrategie, wat betekent dat bedreigers niet alleen bestanden versleutelen, maar ook gevoelige en vertrouwelijke informatie van het apparaat of netwerk van het doelwit verwijderen. Als het losgeld niet wordt betaald, dreigen ze de gestolen gegevens te publiceren, wat kan leiden tot ernstige datalekken en reputatieschade voor bedrijven en personen.

Clop ransomware wordt vaak verspreid via phishing e-mails, kwaadaardige bijlagen of door misbruik te maken van zero-day kwetsbaarheden in software. Zodra het een systeem infecteert, zoekt het naar belangrijke bestanden, versleutelt deze en eist losgeld, meestal in cryptocurrency, in ruil voor een decoderingssleutel.

Veel voorkomende indicatoren van de Clop ransomware zijn encryptie-extensies, bestands-hashes en IP-adressen. Slechteriken hernoemen de doelbestanden met de extensies .clop of .CIop (hoofdletter i in plaats van kleine L). Ook worden de losgeldbriefjes opgeslagen als ClopReadMe.txt of CIopReadMe.txt (hoofdletter i in plaats van kleine L).

Hoe werkt Clop Ransomware?

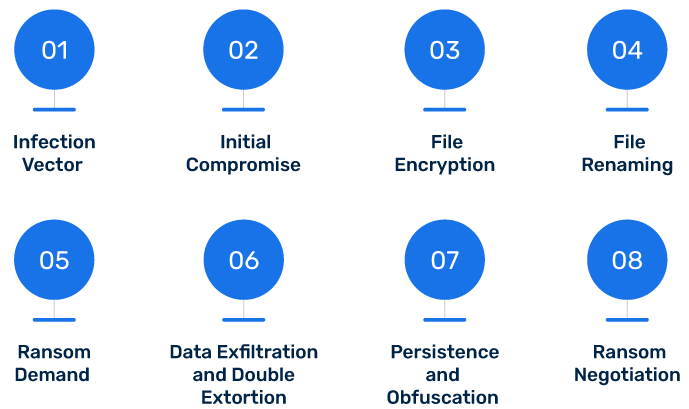

Clop gaat strategisch te werk zodat het onopgemerkt blijft. Dit is hoe het zich ontvouwt-

1. Infectievector

Clop ransomware begint met het exfiltreren van systemen door het verzenden van phishing e-mails met geïnfecteerde downloads of links, het planten van malware, het installeren van exploit kits, enz. Een andere veelgebruikte tactiek is het verzenden van e-mails met schadelijke HTML-bijlagen die het slachtoffer naar een document met macro's leiden. Dit helpt bij het installeren van de Get2 loader die verder helpt bij het downloaden van geïnfecteerde tools en programma's zoals SDBOT, FlawedAmmyy en Kobaltstaking.

2. Initieel compromis

Na toegang te hebben verkregen, voert de ransomware de payload uit en start het zijn kwaadaardige activiteiten op het gecompromitteerde apparaat of netwerk. De kans is groot dat de ransomware zich lateraal verplaatst binnen het netwerk om andere systemen en servers te infecteren.

3. Bestandscodering

Het gebruikt een sterk versleutelingsalgoritme om bestanden op het systeem van het slachtoffer te versleutelen. Dit omvat kritieke gegevens zoals documenten, afbeeldingen, databases en andere bestanden die cruciaal kunnen zijn voor het slachtoffer. Hierdoor krijgen ze controle over hun gegevens en worden ze onder druk gezet om snel losgeld te betalen.

4. Bestand hernoemen

Versleutelde bestanden krijgen vaak een andere naam met een specifieke extensie, zoals ".clop", waardoor ze gemakkelijk kunnen worden geïdentificeerd als zijnde versleuteld door Clop.

5. Losgeld eisen

Clop ransomware laat meestal een losgeldbrief achter in elke map met versleutelde bestanden. Deze brief bevat instructies voor het slachtoffer over hoe het losgeld te betalen (meestal in cryptocurrency) om de decoderingssleutel te verkrijgen.

6. Exfiltratie van gegevens en dubbele afpersing

Naast het versleutelen van bestanden voor losgeld, exfiltreren ze gevoelige gegevens en dreigen ze het slachtoffer om de informatie te lekken als het losgeld niet binnen de gestelde termijn wordt betaald. Ze kunnen slachtoffers ook intimideren dat ze de gestolen gegevens zullen verkopen aan concurrenten of op het dark web, waardoor de druk nog groter wordt.

7. Persistentie en verduistering

Clop ransomware kan proberen om in het systeem te blijven door backdoors te maken of systeeminstellingen te wijzigen. Het kan ook technieken gebruiken om detectie door antivirussoftware of beveiligingsprogramma's te omzeilen.

8. Onderhandeling over losgeld

Zoals hierboven vermeld, laten hackers een losgeldbrief achter, die vervolgens ook wordt gebruikt als communicatiemiddel (voornamelijk via een op TOR gebaseerde chat of e-mail) zodat slachtoffers kunnen onderhandelen over de betaling van het losgeld en instructies ontvangen voor het ontsleutelen van de gegijzelde gegevens.

Wat te doen als u al slachtoffer bent geworden van een Clop Ransomware-aanval?

Als u de indicatoren van de clop ransomware tegenkomt, isoleer dan onmiddellijk de geïnfecteerde systemen en netwerken om te voorkomen dat het zich verspreidt en de situatie verergert. Bepaal de omvang van de aanval. Stel vast welke systemen en gegevens zijn versleuteld en of er gegevens zijn geëxfiltreerd. Documenteer de bevindingen, omdat je deze informatie mogelijk nodig hebt voor verzekeringsclaims of rapporten van wetshandhavers.

Het kan ingewikkeld zijn om met dit alles om te gaan, dus misschien wil je professionele hulp zoeken. Je moet de aanval ook melden bij de wetshandhavingsinstanties. Zij kunnen ondersteuning bieden, toekomstige aanvallen voorkomen en mogelijk de daders opsporen.

We raden je ook aan om het bewijs van uitbuiting te bewaren voor verder onderzoek. Dit omvat meestal logboeken en losgeldbriefjes.

De meeste bedrijven houden back-ups bij en als jij daar één van bent, herstel dan de gegevens na het opschonen van je systeem zodat er geen kans is op herinfectie. Als hackers niet voor dubbele afpersing gaan, kan het herstellen van de back-ups een redder in nood zijn!

Preventiestrategieën voor Clop Ransomware

Gezien de schade die het kan aanrichten, is het des te belangrijker om een aantal preventieve maatregelen te nemen in uw organisatie om clop ransomware en soortgelijke aanvallen te voorkomen.

-

Gepatchte software en apparaten

Ongepatchte software en apparaten zijn eenvoudig te kraken, en daarom glippen hackers er graag in. De kwetsbaarheden van zulke software en apparaten zijn goed gedocumenteerd, wat hackers een voorsprong geeft omdat ze geen nieuwe manieren hoeven te ontdekken om in te breken. Ze gebruiken gewoon wat al bekend is!

Met de introductie van Cybercrime-as-a-Service of CaaS, zijn er veel tools beschikbaar tegen goedkopere tarieven waarvan bekend is dat ze misbruik maken van bepaalde soorten ongepatchte software. Dit is nog een goede reden voor hackers om zich te richten op uw niet-geüpdatete systemen. Verwaarloos dus geen enkele updatemelding.

-

Teamtraining

U kunt onmogelijk alle apparaten, systemen, netwerken, bestanden, e-mails, enz. controleren om indicatoren van Clop ransomware te identificeren. Train daarom uw teamleden, ongeacht hun afdeling, om de tekenen van aanvallen te lezen. Vergeet niet dat bij aanvallen op basis van social engineering uw medewerkers uw eerste verdedigingslinie zijn!

Plan regelmatig vergaderingen om hen te informeren over apparaatbeveiliging, software-updates en gegevensbescherming. Ze moeten weten hoe ze verdachte of potentieel gevaarlijke activiteiten aan de juiste persoon kunnen melden. Bovendien, als je team op afstand werkt, train ze dan in best practices voor het beveiligen van thuisnetwerken en apparaten, zoals het gebruik van VPN's en veilige Wi-Fi.

Stimuleer vooral het gebruik van wachtwoordmanagers, stel sterke, unieke wachtwoorden in en deel of schrijf ze niet op.

-

Netwerk Segmentatie

Netwerkfragmentatie is een cyberbeveiligingsstrategie waarbij een netwerk wordt opgedeeld in kleinere, geïsoleerde segmenten, gescheiden door beveiligingsmaatregelen zoals firewalls. Deze aanpak helpt beschermen tegen ransomware-aanvallen door het vermogen van de aanval om zich over het hele netwerk te verspreiden te beperken.

Als Clop ransomware één segment infecteert, kan netwerkfragmentatie de schade beperken en voorkomen dat het andere delen van het netwerk bereikt. Bovendien kunnen beveiligingsteams door kleinere netwerksegmenten te monitoren bedreigingen effectiever detecteren en erop reageren.

-

E-mail filteren

E-mailfilters houden inkomende e-mails met schadelijke downloadbare bestanden, koppelingen of ransomware payloads in de gaten en blokkeren deze. Nieuwere versies van e-mailfiltertools kunnen het gedrag van gebruikers analyseren om anomalieën op te pikken en te rapporteren.

-

Sandboxing

Bij sandboxing worden mogelijk risicovolle toepassingen of codes uitgevoerd in een gecontroleerde, geïsoleerde omgeving die sandbox wordt genoemd. Een sandbox is volledig gescheiden van de technische hoofdomgeving. Het maakt het mogelijk om potentieel kwaadaardige codes veilig uit te voeren en te testen.

Deze methode stelt beveiligingsteams ook in staat om het gedrag van ransomware te bestuderen en tegenmaatregelen te ontwikkelen. Met behulp van sandboxing kunnen organisaties ransomware-bedreigingen effectief identificeren en blokkeren voordat ze schade veroorzaken.

Omdat e-mail een prominente vector voor cyberaanvallen en ransomware is, is het essentieel om deze te beschermen. Onze DMARC-analysator is een one-stop oplossing voor uw e-mailbeveiligingsbehoeften! Probeer het uit door een gratis proefversie voor uw domein.